2020年フィッシングトレンドトップ6

Adrien Gendre

—1月 19 2021

—1 分で読める

ハッカーたちは、攻撃を発展させて新たなレベルに進化させています。フィッシングの最終的な目的は今までと変わりませんが、スプーフィング(なりすまし)の一番の標的が変わりつつあり、メールフィルターを回避する方法は、かつてないほどに高度になっています。これらは、2020年に入ってからVadeが確認したフィッシングトレンドのトップ6です。

1.COVID-19(新型コロナウィルス感染症)が長期的なチャンスを生み出した

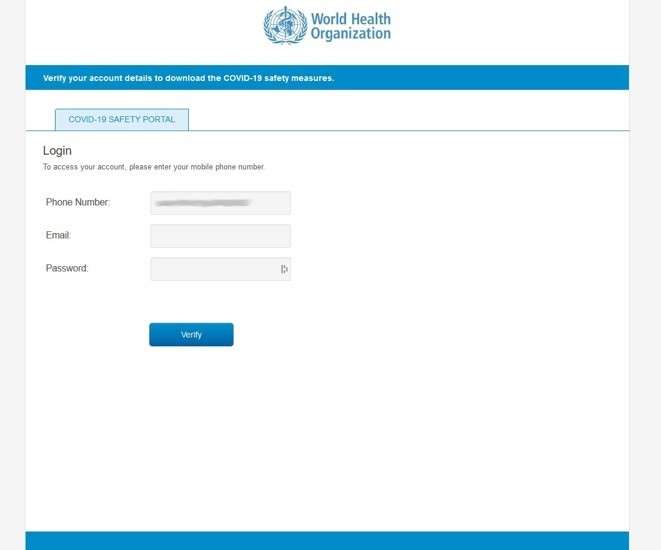

Vadeは、2020年3月に初めてCOVID-19フィッシングメールを報告しました。当時、フィッシングのトレンドは過ぎ去ったように見えていましたが、パンデミックに焦点を当てた、8か月間におよぶ猛攻撃に変化しました。最初のCOVID-19をテーマにしたメールは、世界的な都市封鎖をもたらしたこのウィルスに対する恐怖と不確実性を悪用しました。世界保健機関(WHO)から州および連邦健康機関に至るまで、COVIDの蔓延初期に誰もがなりすまし被害にあったようです。

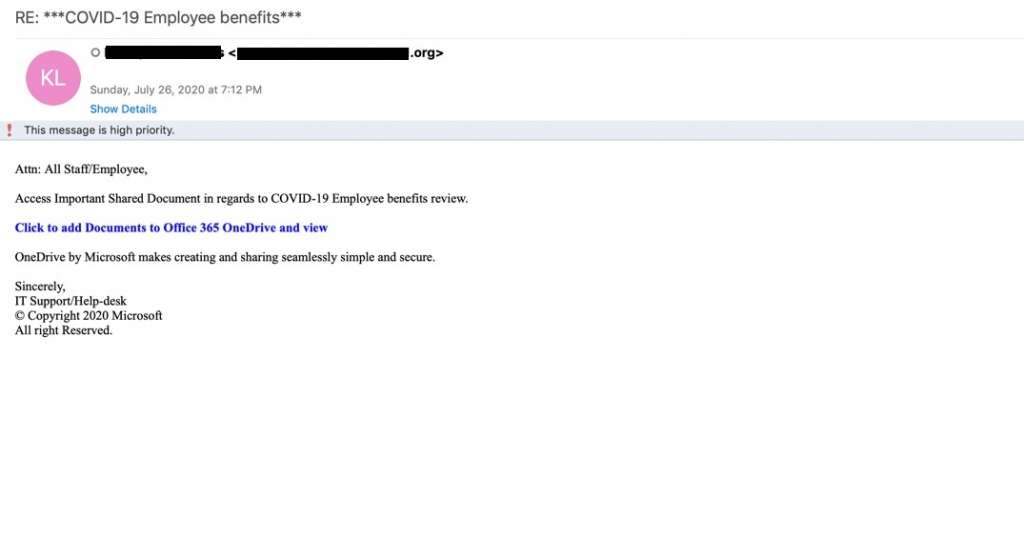

パンデミックが進行するにつれ、一般市民はこの脅威についてより多くの知識を得るようになったために、ハッカーは進路を変えました。レイオフ(一時解雇)が急増し、在宅勤務の従業員がかつてない人数に膨らんだために、ハッカーは流動的な労働力を悪用するチャンスに飛びつきました。

今年下半期のフィッシングのトレンドは、新しい医療サービスを宣伝する偽の内部メールから、従業員とIT部門の物理的な隔たりを悪用したありふれたパスワードリセットメールにまで及びました。

テーマに関係なく、COVID-19のフィッシングがまだ終息していないことは明らかです。世界で都市封鎖の実行や解除が起こり、企業が破綻しないように何とか維持している中で、ハッカーはこの状況を悪用するために、自らの方法を変え続けるでしょう。

2.ランサムウェアが戻ってきた、しかもかつてないほどに悪質になって

2020年、ランサムウェアのギャングたちは忙しい日々を過ごしました。Krollの最近の報告によると、ランサムウェアは2020年に最も多く見られた脅威でした。Krollによると、Ryuk、Sodinobiski、Mazeは、2020年に最も多く見られたマルウェアの形態であり、攻撃全体の35%を占め、26%がフィッシングメールで配信されました。

ランサムウェアは2020年にほぼすべてのカテゴリーで増加しました。CyberEdge Groupによると、2020年には組織の62.4%がランサムウェアの影響を受け、2019年の56.1%から増加しました。ランサムウェアによる損失額は115億ドルから200億ドルに増加し、ランサムウェアの被害を受けた企業のうち身代金を払った企業は、2019年は45.1%でしたが、57.5%に増加しました。

MSPは、2020年にランサムウェアによって特に大きな打撃を受けましたCovewareとNinjaRMMの共同調査によると、ランサムウェア攻撃後の顧客解約率が11〜20%であったと報告したMSPの回答者は57%でした。MSPの13%が、解約率は50%以上であると報告しています。MSPから報告されたすべてのランサムウェアの亜種の中で、Cryptolocker、WannaCry、CryptoWallが最も一般的でした。

3.Emotetはありがたくない復帰を果たしました

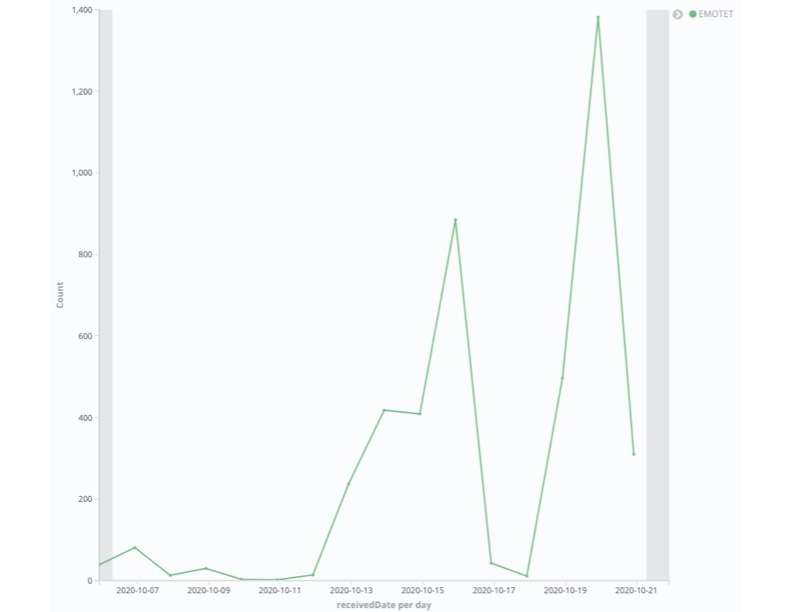

Emotetマルウェアの復帰は7月に始まり、2020年が終わりに近づいた今も衰えていません。Microsoftは、7月17日に、悪意のあるリンクと添付ファイルを特徴とする大規模なフィッシングキャンペーンの証拠を示して、警告を送信しました。

8月には、Vadeは、Microsoftのフィッシング単独での異常な増加を検出しました第3四半期Phishers' Favoritesレポートで述べたように、通常ピーク日には約240件の固有のMicrosoftのフィッシングURLがありましたが、その数は8月21日に846件に急増しました。

9月に、オーストラリア、日本、フランス、イタリアの治安当局は、Emotetの活動について緊急の警告を発しました。同じ頃、VadeはMicrosoftのフィッシングURLの大幅な増加を検出しました。9月1日は1,799件、9月21日は1,151件でした。それは10月に入っても続き、Vadeは、特に労働者が受信トレイにかじりついている平日のEmotetの活動の継続的な波を検出しました。

今月初め、HP Inc.のレポートから、Emotetのメールは2020年の第2四半期から第3四半期にかけて1,200パーセント急増したことが明らかになりました。Microsoft Wordの更新をエサにした悪意のあるWordドキュメントとフィッシングメールが送信され、MicrosoftをテーマにしたEmotetキャンペーンが続きました。

Emotetのメールに見られるフィッシングの最も多いトレンドの一つは、スレッドのハイジャックです。Emotetに感染した時点で展開されるOutlookスクレーパーのようなツールを使って、ハッカーは自分自身をメールスレッドに挿入し、同僚や知人になりすまして、パスワードで保護された.ZIPファイルなどのフィッシングリンクや添付ファイルを介して感染を拡大させようとします。

貴社のユーザは、今もフィッシングリンクをクリックしてしまうことがありますか?自動化されたフィッシング認識トレーニングについて知りましょう。

4.少量で送信されるフィッシング攻撃が増えている

かつて大量に送信されていたフィッシングキャンペーンは、より標的化して、より少ない量で送信されるようになりました。以前は、固有のフィッシングメールが数百人の受信者に送信され、「親愛なるお客様へ」、あるいは、もっと単純に「こんにちは」というような一般的な挨拶文が含まれていました。2020年にVadeが検出したフィッシングキャンペーンの大半は、ごく少量で送信されたものでした。

この変化の理由は何でしょう?大量のフィッシング攻撃は、少量の攻撃よりも容易に検知されてしまいます。この変化は、ハッカーたちが以前より賢くターゲットを選べるようになったことを示しています。一つ変化があったことは、2020年は、2019年ほど攻撃の標的が絞られていないという点です。たとえば、1件のメールが同じ会社内の20人または50人の従業員に送信されることがあります。

5.ハッカーはファイル共有サービスの陰に隠れている

SharePoint、OneDrive、Dropbox。労働者は、これらのよく知られたアプリケーションから共有ファイル通知を毎日受信します。2020年、ハッカーは、これらのサービスの信頼性を悪用して、自分たちの身元と企みを隠ぺいするようになりました。

Vadeは、2019年にファイル共有フィッシングの増加に最初に気づきました。それらの大部分は、SharePointとOneDriveになりすましたフィッシングメールでした。このリストに加わった最新のブランドには、WeTransferとDocusignが含まれます。これらは、COVID-19が蔓延する中で使用が増加した2つのサービスです。

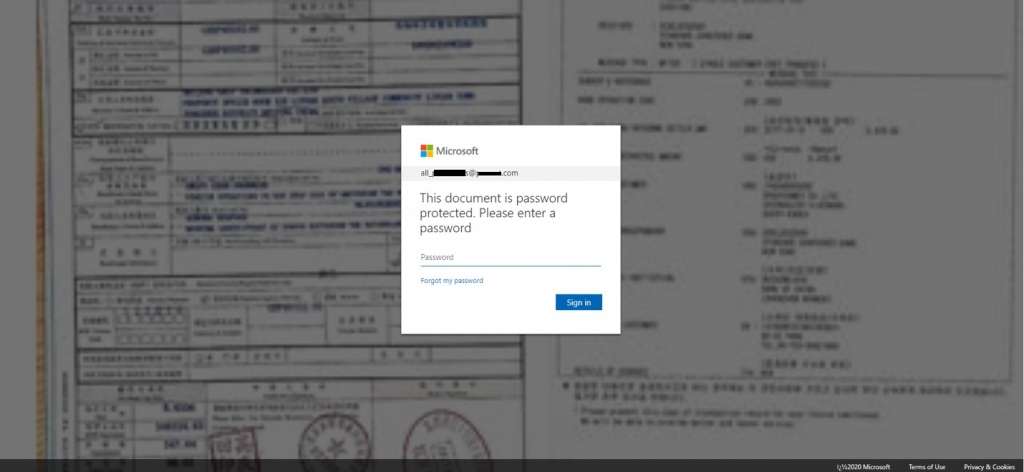

これらのサービスを悪用する最も一般的で単純な手法の一つは、メール内のURLをMicrosoft 365やWeTransferログインページなどのフィッシングページに転送することです。ユーザがアカウントの認証情報を入力すると、ハッカーがそれを収集します。もう一つの手法は、正規のファイル共有サービスでホストされている正規のファイルを共有し、添付ファイルにフィッシングリンクを埋め込むことです。多くのフィッシング対策ソリューションは共有ファイル内のリンクをスキャンできないため、これは効果的です。

6.Microsoftフィッシングメールは必ずしもMicrosoftになりすますわけではない

Microsoftは、Microsoft 365の利用数が増加していることにより、フィッシング攻撃のなりすましブランドの第1位の座を保っています。2020年の第1四半期から第3四半期にかけて、Vadeは30,608件の固有のMicrosoftフィッシングURLを検出しました。一連のMicrosoft 365のログイン認証情報を使って、ハッカーは従業員の個人情報から、財政、顧客データに至るまで、ビジネス全体のエコシステムへアクセスできます。

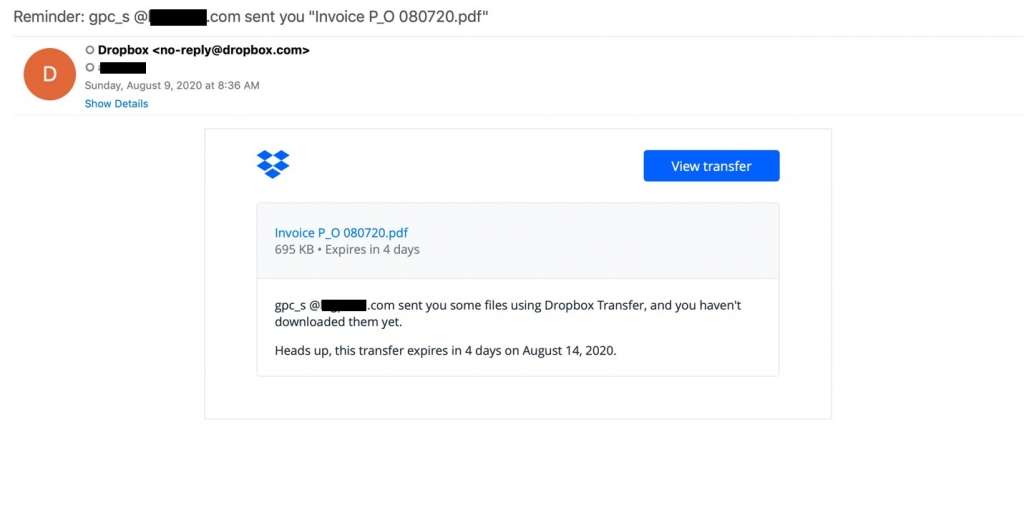

2020年は、実際のフィッシングメールでMicrosoft以外のブランドになりすまして、ユーザをMicrosoft 365に移動させて認証情報を収集するハッカーの例がさらに増加しました。以下はDropboxのフィッシングメールです、ユーザが「転送の表示」リンクをクリックすると、Microsoft 365のフィッシングページに移動します。

この手法の背後にある考えは、Microsoftの幅広いリーチと信頼率の両方を活用することです。Microsoft 365のユーザ基盤は広大であるため、受信者がユーザである可能性が高く、彼らはフィッシングページに疑いを持つのではなく、むしろ信頼してしまうという非常に好都合な変化があります。

年間を通してこの手法が見られました。以下の例で、ハッカーは企業のZeroxスキャナーになりすまして通知メールになりすましています。添付ファイルには、事前に入力されたMicrosoftフォームが含まれています。

2020年とそれ以降のフィッシング傾向

フィッシングに関して良いニュースがないのならば、企業がユーザの意識向上トレーニングをうまくやっているということです。しかし、残念ながら、ハッカーたちも巧妙になっていきています。彼らは、フィッシング認識トレーニングのプラットフォームのスプーフィングにも着手しました。

まだフィッシングトレーニングに投資していないのならば、今すぐ取り掛かるべきです。体系的なトレーニングだけではなく、ユーザがフィッシングリンクをクリックしてしまった場合には、即時にその状況にあったトレーニングを受ける必要があります。Vadeは、Vade for Microsoft 365の自動化されたフィッシング認識トレーニングであるVadeThreat Coachを使用してこのプロセスを自動化します。

フィッシング攻撃:検知機能をすり抜ける洗練された脅威

ホワイトペーパーをダウンロードして、ハッカーが企業内に侵入する手法を把握して貴社を守りましょう。