Emotetマルウェアが再来し、不安にかられた世界を巧みに悪用

Adrien Gendre

—10月 09 2020

—1 分で読める

Emotetマルウェアは、2020年1月に非常に活発に活動した後、ほぼ沈黙を守ってきましたが、7月に入って再び出現,一連の世界的な世界的に仕掛けています。Emotetが数か月間活動せずにいたことは驚きではありません。それがこのマルウェアの典型パターンです。むしろ、このマルウェアが、ほぼ世界全土を襲っているパンデミックが引き起こした混乱を利用するのに非常に長い時間を要したことは驚くべきことです。

Emotetマルウェアの再来

今春のEmotetの休止期間は、新型コロナウィルスのパンデミックが世界を席巻していた時期と重なっています。他の脅威アクターが一斉に出現し、新型コロナウィルスをテーマにしたスパムとフィッシング攻撃の波をしかけていましたが、Emotetはなぜか沈黙を守っていました。Emotetはチャンスを逃したのか、それとも、この最新の波を見越して単に技術とコードを磨いていたのかを判断するのは困難です。しかし、Emotetは再び現れ、大成功を収めてしまいました。

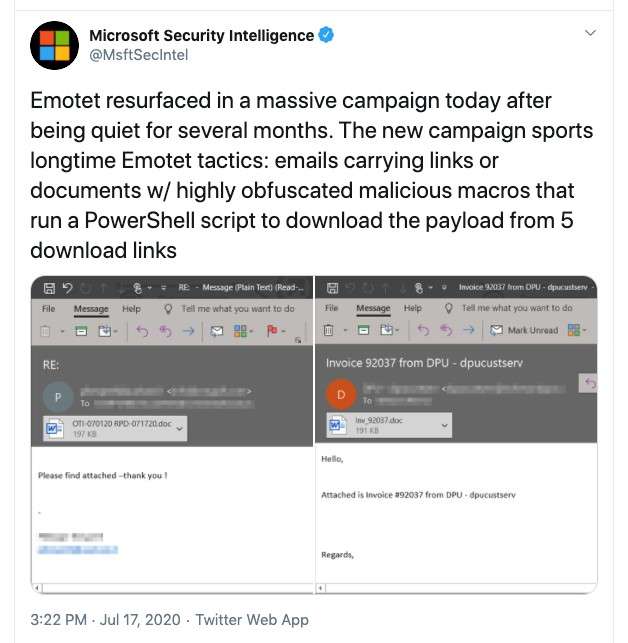

一般的に追加のマルウェアやランサムウェア攻撃の前兆であるボットネットが、7月にOutlookユーザーに大量のマルスパムを送信したため、7月17日にMicrosoftは警告を発しました。

フランス、日本、オーストリアのセキュリティ会社が、9月上旬にEmotetに関する緊急警告を発しました。特にフランスではパニックが最高潮に達し、フランス内務省はすべてのOffice文書をメールで送信するのを禁止しました。数週間後、イタリアとオランダも警告を発しました。

Microsoftは、新たな波の出現後、追加の警告を発しました。それらの攻撃メールの多くは英語で作成されていましたが、一部ヨーロッパ言語で書かれたものもありました。Microsoft Outlookを通過するEmotetメールは、破局的な影響を与える可能性があります。コンピューターがEmotetに感染すると、ウィルスが活動し始め、認証情報とデータを盗み、それらを他のマルウェアギャングに売り渡します。すると彼らは入手したデータを使ってランサムウェア攻撃を開始します。

最近のEmotetの活動とテクニック

多くのマルスパムと同様に、Emotetメールの見た目は洗練されたものではありません。キャプチャされたMicrosoftのサンプルの多くには、古いMicrosoftテキストが含まれています。場合によっては、すでに廃止されているWindows 10 mobileで作成されたように見えるWord文書の添付ファイルが含まれていることもあります。これは、脅威作成者の明らかな間違いであり、すぐに除去されています。とはいえ、メールには複雑に難読化されたURLとマクロが含まれています。

この攻撃パターンは、シグネチャベースのメールフィルターに依存している企業にとって特に悪いニュースです。これらの種類のフィルターは、既知のマルウェアコードは認識できますが、難読化やポリモーフィック型ウィルス化された悪意のあるメールを認識するのは困難です。

同様に、サンドボックスも、仮想マシン(VM)を認識するEmotetマルウェアに対しては歯が立ちません。Emotetはサンドボックスなどの仮想環境にあることを認識できるため、VM内で休止状態になったり、コードを変更したりする可能性があります。

Emotetマルウェアの特徴は認証情報を盗み出す能力です。Emotetはコンピューターにダウンロードされると、メールアドレスやメールスレッドまでも盗むOutlookスクレーパーなどの追加ツールを放出することがよくあります。

これらを組み合わせると、ハッカーは正当なメールスレッドへの返信としてフィッシングメールを送信できます。スレッドハイジャックにより、受信者はメールの送信者が本来の相手ではないことを認識できなくなります。

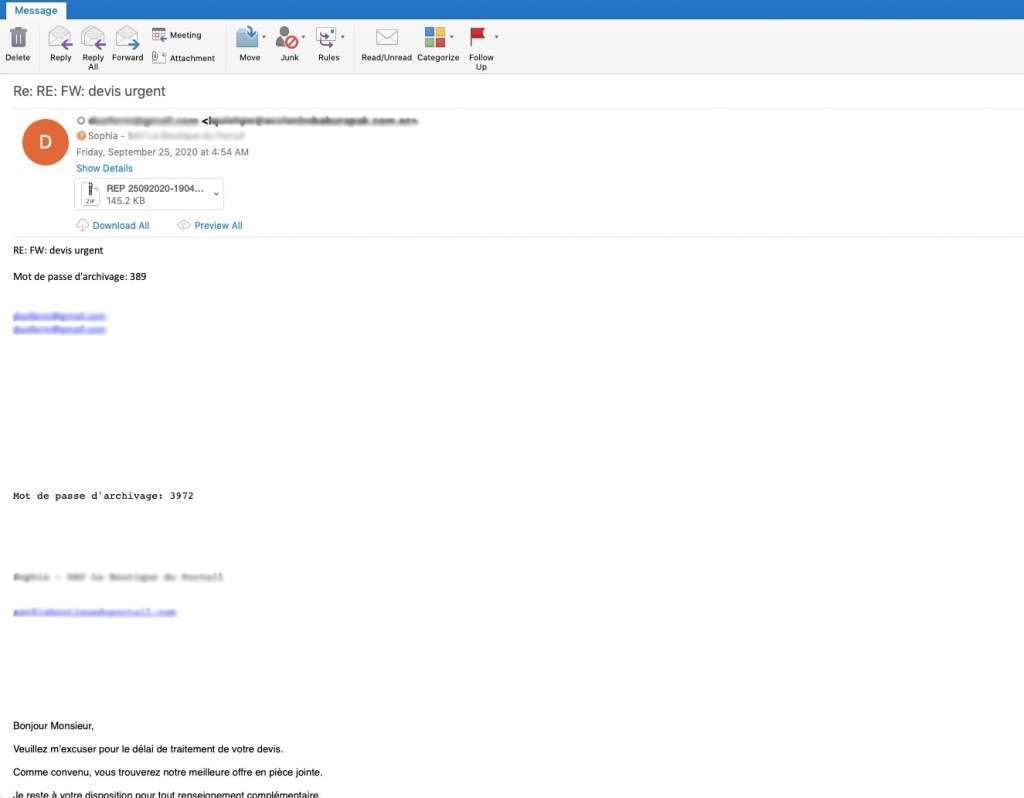

PDFはまだ時々現れる程度ですが、現在、最近パスワードで保護された.ZIPファイルが大量に見られ、これらには悪意のあるURLとマクロを伴うWordドキュメントが含まれています。およそ1,000件のキャプチャされたサンプルからは、以下のフランス語のサンプルのように、ハッカーが「至急の見積もり」としてメールスレッドに返信するスレッドハイジャックが特徴として見られました。

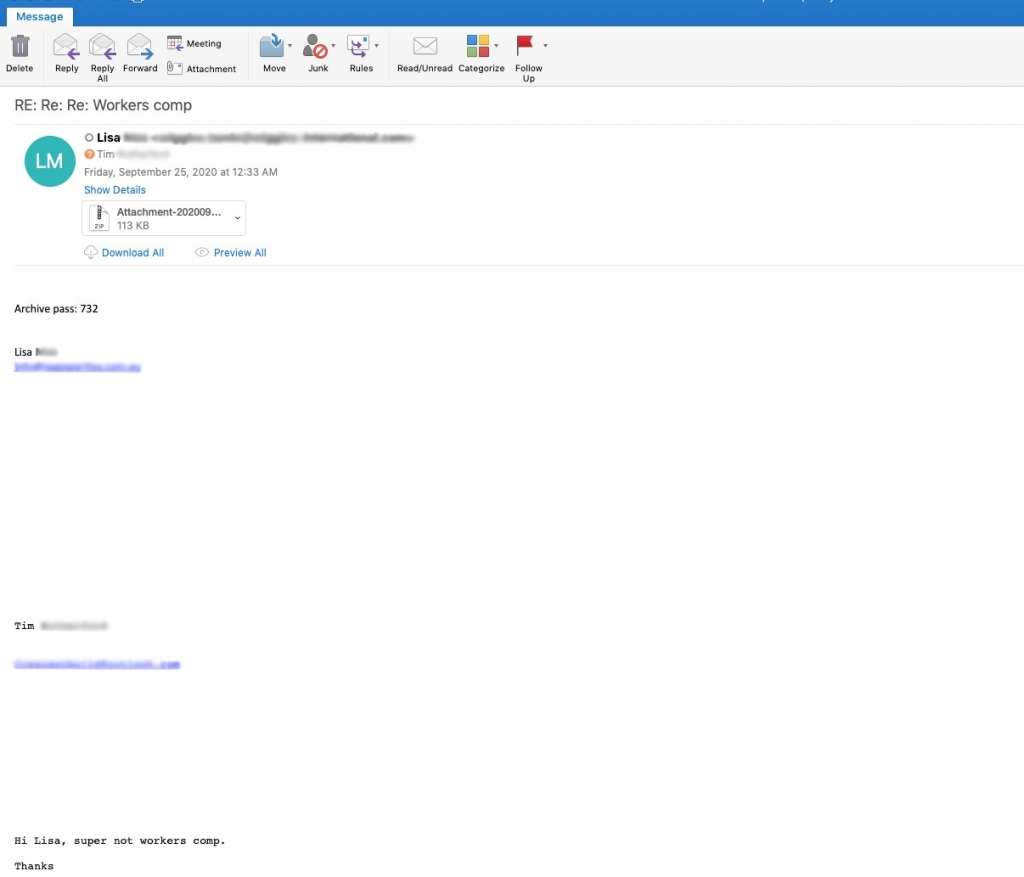

以下は別のスレッドハイジャックの例です。この英語の例で、ハッカーはわざわざ面倒なやりとりをせずに、.ZIPファイルとアーカイブパスワードでスレッドに返信しています。このアプローチは手抜きなやり方かもしれませんが、特に件名や送信者とされる人が重要である場合、一般的なユーザーは直接返信メールを疑わない傾向があります。

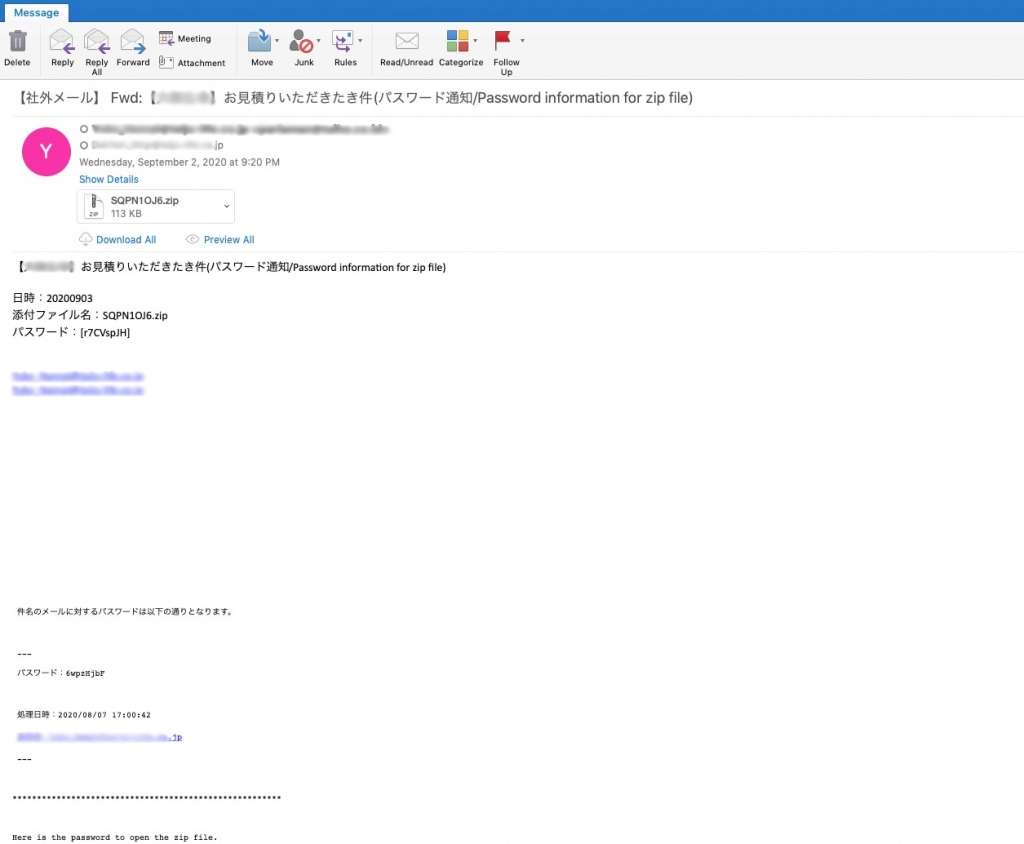

Vadeがキャプチャしたほとんどのサンプルは、ハッキングされたアカウントから送信されたものです。その中には、ベトナム、インド、ブラジル、ドイツ、米国などから発信された日本語のEmotetマルウェアメールもありました。ハイジャックされたスレッドを示す以下の例には、典型的なビジネスのやりとりの特徴が見られます。しかしながら、その内容は一般的で、ターゲットに関する詳細や内部知識は含まれていません。これは、ハッカーがターゲットに関する知識に乏しいことを示しています。

Emotetマルウェアを阻止する

Emotetは確かに特徴的ですが、実は他のマルウェアと同じ異常が表示されます。Vadeは、その視点からメールと添付ファイルの行動分析に重点を置いています。Vadeでは、自社のSOCによって毎日更新されるヒューリスティックルールを使用します。フィルターからであろうが、フィードバックループからであろうが、新しいインテリジェンスが出現するたびに新しいルールが作成されます。

Vadeは、メールを分析して、.ZIPファイル、Word文書、PDFなどのファイルやURLをリアルタイムで解析します。私たちは、シグネチャのスキャンも行いますが、Emotetのようなウィルスの性質は絶えず変化するため、行動分析がマルウェア検出の最も効果的な方法になります。

たとえば、悪意のあるマクロを含むWord文書には、認識可能なマルウェアシグネチャは含まれていないかもしれませんが、認識できる異常が含まれています。PDFに関しても同様です。一般的な異常の例として、実行可能ファイルや過度の特殊文字の使用など挙げられます。中国語やキリル文字(ロシア語)などの非ラテン文字もほとんどのシナリオにおいて異常であり、非常に疑わしいものです。

コードの難読化は、非常にうまく作られたものであっても、「ノイズ」または「デッドコード」としても知られる意味のないコードの異常によって明らかになります。Vadeの脅威アナリストであるトーマス・ゲンドロンが包括的なマルウェア分析をまとめました。彼はその中で、あるEmotetハッカーがコードの難読化を使用してPowershellコマンドをWordマクロの中に隠した方法について説明しています。これは最近の攻撃でよく使われるテクニックです。この分析の詳細はこちらからお読みください。

ほとんどのフィルターにとって、悪意のある文書を含むパスワードで保護されたファイルを阻止するのは最も困難です。パスワードで保護された.ZIPファイルの内容をスキャンすることはできませんが、私たちはそれらのファイルに含まれている文書のリストを見ることができます。そして、そのリストがヒントを与えてくれます。

私たちには、一般的な.ZIPファイルだけでなく、ファイル圧縮技術、ファイル名とアーカイブ名、パスワードの長さと形式など、その行動に基づいたEmotetのヒューリスティックルールがあります。このようなインジケーターに対する私たちのヒューリスティックルールは、常にEmotetの攻撃を特定して阻止します。

全体として、Vadeは10,000件のヒューリスティックルールを使ってマルウェア、フィッシング、スピアフィッシング、スパムを特定しています。さらに、VadeのSOCは、Emotetが使用した既知のIPとURLを監視し、それらを毎日フィルターに追加します。この行動的アプローチを使用すれば、ペイロードが分からなくても、場合によってはファイルを分析しなくても、マルウェアを阻止できます。

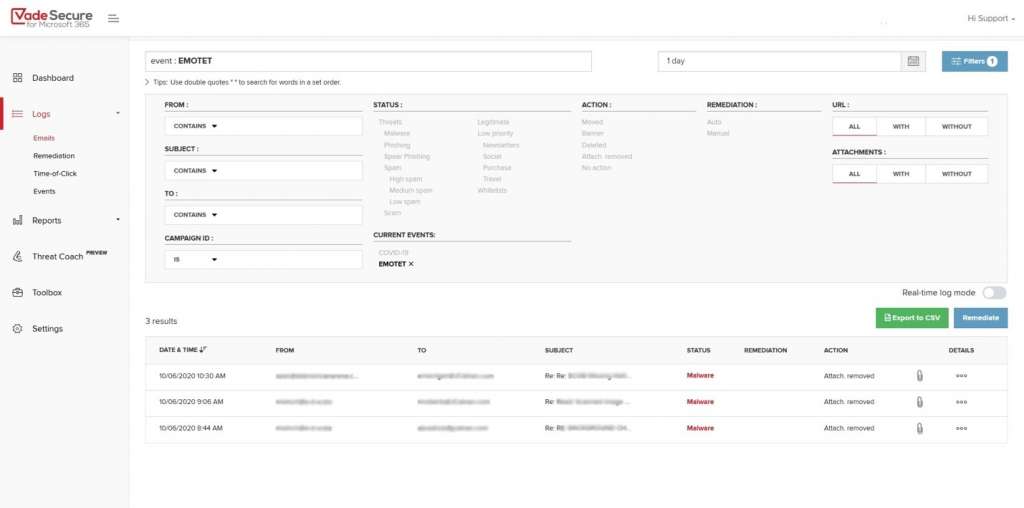

Vade for Microsoft 365のユーザーに、彼らのビジネスとクライアントを狙うEmotetの脅威に対するより高い可視性を提供するために、VadeはCurrent Events機能にEmotetのためのカスタムフィルターを作成しました。Vadeによってヒューリスティックルールを介して、Emotet、または既知のEmotetのURLやIPと関連があると分類されたすべてのメールはCurrent Events内で特定されます

MSPに関して言えば、この機能により、MSPがEmotetに積極的に対応しているため、脅威が封じ込められているという安心感をクライアントに与えることができます。

Vadeのマルウェア対策およびランサムウェア対策ソリューションの詳細を知る。