Défense anti-malware : Se protéger contre les malwares polymorphes

Adrien Gendre

—18 août 2017

—6 min de lecture

La menace d’une cyberattaque ou d'un malware polymorphe est au centre des préoccupations de nombreuses entreprises. Autant les grandes entreprises que PME peuvent être victimes de l’une de ces attaques dévastatrices. Le malware reste l’une des cybermenaces les plus préoccupantes. Dans son rapport sur les menaces de sécurité sur Internet, Symantec a indiqué qu’un email sur 131 contenait un logiciel malveillant et que 357 millions de nouvelles variantes de malwares ont été découvertes en 2016.

En 2016, 357 millions de nouvelles variantes de malwares ont été découvertes !

La plus grande difficulté réside dans le fait que les menaces ne cessent d’évoluer et d’augmenter. Il est donc difficile pour les systèmes de sécurité de maintenir la cadence. Les logiciels malveillants qui évoluent de cette manière sont connus sous le nom de malwares métamorphiques ou polymorphes. Ces types de malwares représentent une grande menace pour les entreprises. De plus, les systèmes de sécurité basés sur la reconnaissance de signatures ne sont pas en mesure de les détecter. Et malheureusement, la plupart des organisations les utilisent.

Que sont les malwares polymorphes et métamorphiques ?

Les malwares polymorphes et métamorphiques se modifient légèrement. Tous les deux évoluent pour se frayer un chemin à travers les systèmes de sécurité. Ce qui les différencie, c’est la manière dont ils évoluent.

Le malware polymorphe

Le malware polymorphe est défini par TechTarget comme un « logiciel informatique malveillant, néfaste ou intrusif tel qu’un virus, un ver informatique, un cheval de Troie ou un logiciel espion qui évolue constamment, ce qui le rend difficile à détecter par les programmes anti-malware ». Il se compose généralement de deux éléments. L’un d’entre eux reste inchangé, tandis que l’autre modifie légèrement son code afin de tromper les solutions anti-virus. Ces changements peuvent s’opérer grâce à une compression ou un cryptage du code au moyen de différentes clés. Bien que le code de chaque malware polymorphe semble différent, la fonction principale reste la même.

Le malware polymorphe modifie légèrement son code afin de déjouer les systèmes classiques de sécurité des emails. En effet, ces systèmes se reposent sur la reconnaissance des signatures.

Définition du malware métamorphique

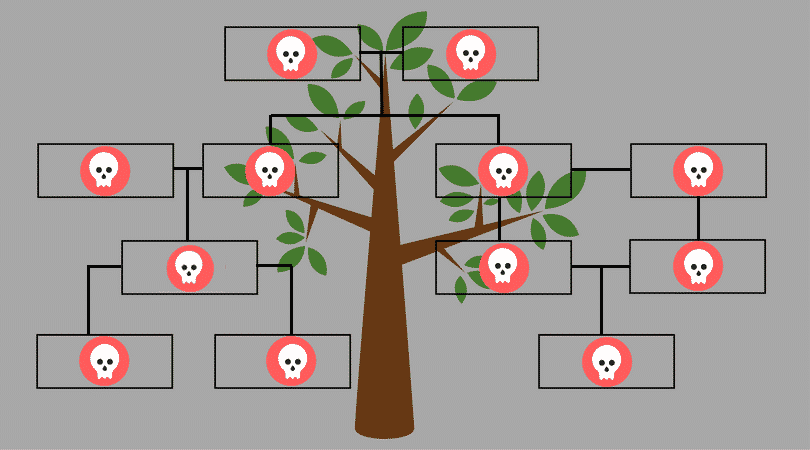

Le malware métamorphique réécrit entièrement son code à chaque réplication. Cela le rend encore plus difficile à détecter que le malware polymorphe. Tout comme dans le cas du malware polymorphe, son objectif principal reste le même. Même si le code est totalement modifié. Plus ce malware reste longtemps dans un ordinateur ou un appareil, plus il crée de nouvelles générations de lui-même. Chaque réplication devient de plus en plus complexe. Ce changement constant rend sa détection, sa mise en quarantaine et son élimination presque impossible pour les solutions anti-virus.

Les malwares métamorphiques réécrivent entièrement leur code à chaque fois qu’ils créent une nouvelle variante d’eux-mêmes. C’est pourquoi les logiciels anti-virus peinent à les détecter, à les isoler et à s’en débarrasser.

Le malware métamorphique réécrit automatiquement son propre code à chaque fois qu’il génère une nouvelle version de lui-même, principalement en supprimant tout type de signature que les systèmes traditionnels recherchent. Ce virus a recours à différents types de méthodes de transformation de codes, notamment :

- Le renommage des registres

- La permutation du code

- L’extension du code

- La compression du code

- L’insertion d’un faux code

Souvenez-vous qu’un ransomware est un malware

Dans le domaine de la cybersécurité, le ransomware est souvent considéré comme l’une des plus grande menace directe pour les entreprises. Mais n’oubliez pas : un ransomware est une forme de malware.

Un ransomware est simplement un type particulier de malware qui, dans la plupart des cas, séquestre les appareils des utilisateurs et leur réclame une rançon pour récupérer leurs données. Parmi les différents types de malwares, nous retrouvons les:

- logiciels espions

- virus

- vers informatiques

- logiciels publicitaires

- rootkits

- chevaux de Troie

- logiciels criminels

- keyloggers

Le ransomware n’est qu’un seul type spécifique de malware.

Par conséquent, tout ce que nous venons de dire à propos des malwares métamorphiques et polymorphes s’applique également aux ransomwares métamorphiques et polymorphes.

Les familles de ransomware métamorphiques et polymorphes

Au vu de leurs fonctionnalités inchangées malgré la réécriture du code, les malwares sont souvent classés par famille afin que les équipes de sécurité puissent rechercher des fonctions et segments de codes similaires et ainsi protéger leur entreprise. Parmi les familles de malwares les plus connues, nous retrouvons :

Locky

Locky est diffusé aux victimes à l’aide de documents .doc à l’aspect légitime, ressemblant souvent à une facture, à un CV, à un reçu ou à tout autre type de document commercial. Le fichier .doc contient un texte illisible qui correspond en réalité à des macros (une instruction de codage unique qui permet d'effectuer une tâche spécifique automatiquement). Les utilisateurs sont invités à activer les macros afin de pouvoir « décoder le texte ». Mais, en réalité, les macros téléchargent automatiquement la charge malicieuse et commencent ensuite à chiffrer les fichiers. En mai dernier, une variante de ce malware, appelée Jaff, a fait la une des journaux suite à une attaque ayant touché 99 pays à travers le monde.

Locky utilise des fichiers .doc contenant des macros pour s’infiltrer dans les ordinateurs et commencer le chiffrement des fichiers.

CryptoLocker

Ce malware polymorphe cible les ordinateurs Windows et est envoyé sous forme de fichier ZIP. Ce fichier ZIP contient un fichier exécutable dont l’icône ressemble à celui d’un fichier PDF. Dès que le fichier est ouvert, le logiciel s’installe dans le répertoire utilisateur. Il ajoute une clé au registre afin d’assurer son lancement à chaque démarrage de l’ordinateur. Une fois ce processus terminé, il contacte le serveur de commande qui génère une clé RSA 2048 bits renvoyée à l’ordinateur. Les fichiers locaux et en réseau avec certaines extensions (notamment les fichiers CAO, les documents Office, etc.), sont alors cryptés.

Cerber

Ce malware se diffuse généralement grâce à des liens malveillants transmis par des emails de phishing. Mails il a également recours à d’autres techniques de diffusion, ce qui le rend difficile à démasquer. Il est utilisé dans le modèle ransomware-as-a-service (RaaS), qui permet facilement aux cybercriminels peu expérimentés de gagner de l’argent. Ce malware polymorphe peut chiffrer de nombreux types de fichiers. Il est connu pour avoir chiffré de nombreuses machines, allant d’ordinateurs de particuliers jusqu’à des bases de données entières d’entreprises. Qui plus est, Cerber a tendance à cibler plus particulièrement les utilisateurs d’Office 365.

Cerber est souvent utilisé pour le modèle ransomware-as-a-service, fournissant ainsi à n’importe qui les outils nécessaires pour devenir un cybercriminel et gagner de l’argent.

Crysis

Une fois installé, Crysis chiffre tous les fichiers de l’ordinateur infecté. Puis, propage ensuite sur tous les lecteurs amovibles et les lecteurs réseau. Cette infiltration rapide sur tous les appareils d’une entreprise rend ce malware particulièrement dévastateur. Il exploite des protocoles Remote Desktop Protocols (RDPs), ce qui offre aux pirates la possibilité d’utiliser des techniques leur permettant petit à petit d’obtenir un accès administrateur et d’infiltrer davantage de serveurs et d’appareils.

Le Kelihos Botnet utilise un modèle de réseau pair à pair (P2P), ce qui lui permet de continuer à se propager même si l’un des serveurs est éliminé.

CryptXXX

Plus récemment connu sous le nom de WannaCry, ce malware a fait la une des journaux en mai après que des attaques mondiales aient momentanément interrompu des activités commerciales à travers l’Europe. Ce malware a été lancé par le groupe de pirates « Shadow Brokers ». Il a levé le voile sur une importante vulnérabilité de Windows ainsi que sur une liste d’outils de cyberespionnage auparavant utilisés par la NSA pour mener des activités de surveillance. Il se propage via une vulnérabilité de la version 1 du service SMB (Server Message Block) qui permet aux utilisateurs de partager des ressources sur des réseaux locaux, tels que des fichiers et des imprimantes. Ainsi, il peut s’infiltrer rapidement à travers tous les appareils d’une entreprise.

Petya

Le malware polymorphe Petya a fait les gros titres après une importante attaque mondiale à la fin du mois de juin. Le logiciel se propage via EnternalBlue (un exploit de SMBv1), PsExec (un outil d’administration qui permet d’exécuter des commandes à distance) et WMI (Windows Management Instrumentation, un autre outil de commande à distance). Bien que l’on pensait initialement que ce malware faisait partie de la famille CryptXXX, il est arrivé en plusieurs vagues en utilisant à chaque fois des techniques différentes.

Le malware polymorphe Petya utilise différents exploits de Windows et est à l’origine de l’attaque mondiale qui a frappé fin juin.

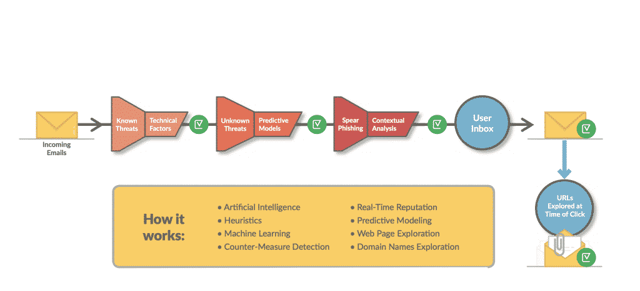

La meilleure protection contre les malwares ? Un système prédictif de sécurité des emails.

Étant donné que 91 % des cyber-attaques sont véhiculés par un email, le meilleur moyen de renforcer la sécurité de votre entreprise est de protéger ce vecteur d’attaque.

La plupart des solutions de protection des emails sont axées sur la reconnaissance des signatures. Cette situation est problématique, les systèmes qui analysent les signatures se fient à la reconnaissance du code pour bloquer un malware... Mais, étant donné que les variantes de malwares ne cessent d’évoluer, ces systèmes ne sont pas en mesure de bloquer une nouvelle variante avant que des victimes n’aient déjà été infectées. Car il faut que cette version soit identifiée et ajoutée à la liste noire. Cela revient à jouer à un jeu dangereux en tentant d'éliminer toutes les nouvelles versions au fur et à mesure qu’elles surgissent. Et les perdants paieront le prix fort : rançons, violations des données, ou pire encore.

La plupart des solutions de protection des emails sont axées sur la reconnaissance des signatures. Cette situation est problématique, les systèmes qui analysent les signatures se fient à la reconnaissance du code pour bloquer un malware... Mais, étant donné que les variantes de malwares ne cessent d’évoluer, ces systèmes ne sont pas en mesure de bloquer une nouvelle variante avant que des victimes n’aient déjà été infectées. Car il faut que cette version soit identifiée et ajoutée à la liste noire. Cela revient à jouer à un jeu dangereux en tentant d'éliminer toutes les nouvelles versions au fur et à mesure qu’elles surgissent. Et les perdants paieront le prix fort : rançons, violations des données, ou pire encore.

Pour se défendre efficacement contre les malwares polymorphes et métamorphiques, vous avez besoin d’un système prédictif de protection des emails. Celui-ci doit être capable de de stopper les nouvelles variantes de malwares, qu’elles soient connues ou inconnues

Les systèmes se basant sur la reconnaissance des signatures peuvent uniquement vous protéger des malwares connus et laissent donc la porte ouverte à toutes les variantes de malwares polymorphes.

Vade fournit une solution de protection des emails exhaustive et sophistiquée, dotée d’une intelligence artificielle (AI) et comptant sur l’expertise d’un centre de traitement des menaces disponible 24 heures sur 24 et 7 jours sur 7. Ainsi, nous sommes capables de vous protéger contre toutes les menaces liées aux emails, y compris les variantes de malwares polymorphes et métamorphiques appartenant à ces familles. Nous menons des analyses sur plusieurs niveaux afin d’évaluer la sécurité des emails. De cette façon, ils n’atterrissent dans les boîtes de réception de vos employés.

La solution de Vade repose sur l’intelligence artificielle et sur les données issues de notre centre de traitement des menaces afin de vous protéger contre tous les types de menaces, y compris les variantes de malwares polymorphes, les ransomwares, le spear phishing et les attaques de type Zero Day.

Envie d'apprendre comment une solution prédictive de protection des emails peut vous protéger contre les malwares polymorphes ? Contactez-nous pour une démo ou une démonstration de faisabilité.