4 outils de sécurité de l’email que vous devez avoir

Adrien Gendre

—08 août 2023

—7 min de lecture

Au cours des 12 derniers mois, 69 % des petites et moyennes entreprises (PME) ont été victimes d'une violation grave des données qui a contourné leurs outils de sécurité de l’email. Ce chiffre alarmant confirme une triste réalité concernant l’une des méthodes de communication numérique les plus populaires et les plus importantes de l'ère moderne. L’email reste le principal vecteur pour les cybermenaces, offrant aux hackers la voie avec le moins de résistance pour exploiter les vulnérabilités et infiltrer les réseaux.

Pour les PME, les menaces véhiculées par email peuvent causer des dommages importants. Cependant, pour les fournisseurs de services managés (MSP) responsables – ou perçus comme tels – de la cybersécurité de leurs clients, les conséquences peuvent être bien plus graves. Une seule attaque peut entraîner des pertes financières, des atteintes à la réputation et des conséquences juridiques.

Alors que les hackers continuent d’affiner leurs techniques et technologies pour contourner les défenses traditionnelles, les MSP doivent regarder au-delà des technologies héritées pour se tourner vers des solutions conçues sur mesure pour les menaces les plus sophistiquées. Dans ce blog, nous examinons les quatre outils de sécurité de l’email dont vous avez besoin en tant que MSP pour maintenir vos clients protégés ainsi que vous-mêmes.

1. Détection basée sur l’IA

Par le passé, la détection des menaces par email était une pratique réactive: la défense contre les menaces véhiculées par email nécessitait d’abord que quelqu’un en soit victime. Les renseignements étaient alors recueillis et utilisés pour renforcer les défenses des outils traditionnels de détection des menaces comme les passerelles de messagerie sécurisées (PMS), qui utilisent des analyseurs basés sur la réputation et une signature. Mais cela a donné un avantage aux hackers, qui pouvaient échapper à la détection en faisant de petits ajustements aux menaces existantes, comme par exemple en masquant un lien de phishing connu pour passer au travers des filtres. Le résultat a été sans appel : les organisations avaient toujours un train de retard.

Les progrès en intelligence artificielle (IA) ont neutralisé l’avantage dont bénéficiaient auparavant les cybercriminels. Alors que les hackers continuent d’introduire des menaces plus sophistiquées, les outils de détection des menaces basée sur l’IA permettent une défense prédictive par rapport à toutes les cybermenaces, y compris celles qui n’ont pas encore été observées en situation réelle.

Pourtant, tous les outils de détection des menaces prétendant utiliser l’IA n’offrent pas une protection équivalente. C’est pourquoi vous devez rechercher des solutions qui mettent à profit les technologies suivantes.

1. Le machine learning

Sous-ensemble de l’IA, le machine learning (ML) adopte une approche comportementale pour le filtrage des emails. Plutôt que d’effectuer la détection de base d’adresses IP blacklistées ou de signatures de malwares connus, il recherche les anomalies et comportements suspects dans les emails, les URL et les pièces jointes. Les algorithmes de ML se forment sur de vastes ensembles de données d’emails malicieux et inoffensifs, leur permettant de reconnaître des caractéristiques constantes à toutes les cybermenaces. Par exemple, le moteur de détection des menaces basée sur l’IA de Vade utilise des algorithmes de ML pour évaluer 47 caractéristiques des emails et des URL.

2. La Computer Vision

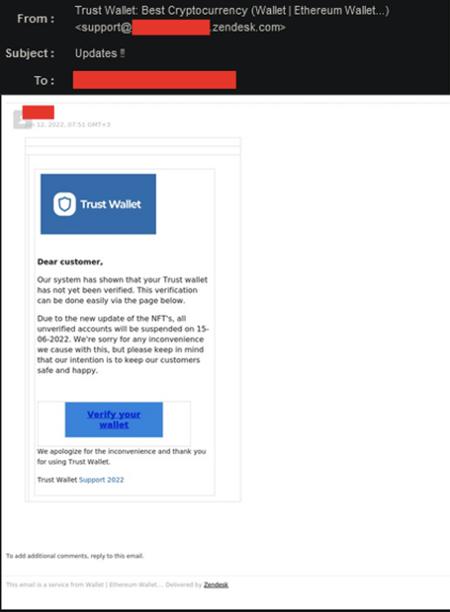

Autre domaine de l’IA, la Computer Vision est axée sur des images et effectue une analyse pour détecter les anomalies et les comportements suspects. La vision par ordinateur peut détecter des techniques de contournement communes qui déjouent les filtres traditionnels, comme la manipulation d’image dissimulant des signatures, les QR codes cachant des URL de phishing et bien plus encore.

Exemple d’email de phishing avec manipulation d’image

- 3. Le Natural Language Processing

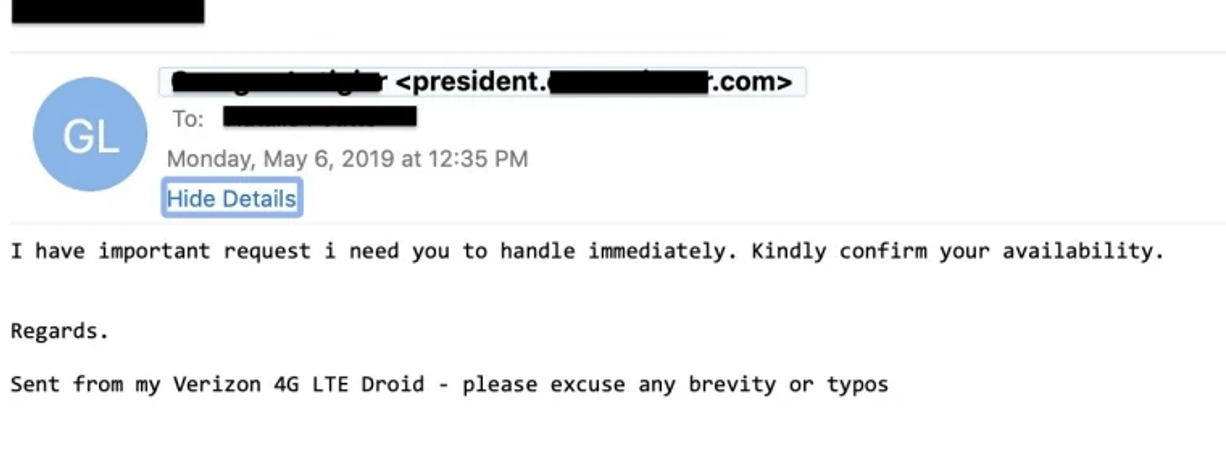

Autre sous-domaine de l’IA, le natural language processing (NLP) analyse le texte pour détecter de subtils choix grammaticaux et stylistiques qui pourraient indiquer une menace. Les modèles de NLP procurent une protection nécessaire contre les emails de spear phishing, qui ne contiennent pas de liens ou pièces jointes malveillants mais utilisent l’ingénierie sociale basée sur du texte pour obliger les victimes à agir. Cela inclut la création d’un sentiment d'urgence ou de peur.

Exemple d’email de spear-phishing

-

4. Continuous feedback

La détection des menaces basée sur l’IA requiert des données, beaucoup de données. Ces informations sont essentielles pour permettre aux modèles d’IA de s’entraîner à la détection des menaces échappant aux défenses traditionnelles. Mais la qualité des données est également importante. Les outils d’IA ont besoin d’apprendre en permanence à partir des données à jour et obtenues dans un échantillon géographiquement représentatif.

Par exemple, le moteur de détection des menaces basée sur l’IA de Vade utilise des renseignements en temps réel – tant automatisés que signalés par les utilisateurs – récoltés dans 1,4 milliard de messageries à travers le monde. Cela permet la détection des menaces pour se protéger contre les dernières menaces et tactiques des cybercriminels, tout en minimisant les possibilités de faux positifs (les emails légitimes sont filtrés) ou de faux négatifs (les cybermenaces contournent les filtres).

2. Unified threat management and response engine

Même avec les progrès en matière d’IA, une détection parfaite n’est pas un objectif réaliste lorsque l’on parle d’outils de sécurité de l’email. Certaines cybermenaces finiront par contourner les défenses initiales, raison pour laquelle vous avez besoin d’une solution pour y remédier rapidement lorsque cela se produit. Une solution de gestion et de réponse aux menaces fournit une autre couche de sécurité des emails, vous permettant de rapidement identifier et neutraliser les cybermenaces post-livraison.

Comme pour la détection des menaces basée sur l’IA, tous les outils de gestion et de réponse aux menaces n’offrent pas une protection équivalente. Recherchez des outils de sécurité de l’email possédant ces deux caractéristiques essentielles.

1. Analyse post-livraison et remédiation automatique

Dans le rapport 2022 concernant les menaces de Phishing et Malware Vade a détecté un total combiné de 440 millions d’emails de phishing et de malwares dans le monde, un chiffre en voie de dépasser les totaux de 2021. Lorsque de nouvelles menaces apparaissent et que les possibilités d’exploitation augmentent, vous avez besoin d’une protection qui perdure au-delà du moment où une menace atteint la boîte de réception d’un utilisateur.

La technologie de gestion et de réponse aux menaces qui intègre l’analyse post-livraison et la remédiation automatique prolonge la fonction de détection des menaces basée sur l’IA au sein de votre réseau interne. Elle effectue en continu une analyse comportementale des emails distribués et supprime automatiquement les menaces sans intervention manuelle.

Comme pour la détection des menaces, ces solutions reposent sur le même noyau de technologies d’IA explorées précédemment et les renseignements continus issus d’un large ensemble de données à jour et pertinentes. Les solutions de gestion et de réponse aux menaces correspondant à cette description réduisent votre risque d’être exploité, améliorent la sécurité interne et libèrent des ressources informatiques limitées.

2. Un tableau de bord tout-en-un pour la correction manuelle

Lorsqu’il est question de gestion et de réponse aux menaces, le temps est l’une des variables les plus importantes. Un retard peut faire la différence entre la neutralisation d’une menace et voir cette menace compromettre l’un de vos utilisateurs.

Votre solution de gestion et de réponse aux menaces doit vous permettre de suivre et gérer la sécurité de vos emails depuis un endroit unique. Cela facilite la tâche lente et difficile de la traque d’une cybermenace en utilisant de multiples écrans ou outils disparates, ou de la neutralisation manuelle des menaces une par une. Par exemple, la solution MSP Response de Vade vous donne la possibilité de suivre et de neutraliser un email suspect chez vos clients en utilisant une interface unique et un clic.

3. Moteur d'informations et d’investigation des menaces basée sur les emails

Si vous utilisez un Security Information and Event Management (SIEM), Endpoint Detection and Response (EDR) ou la technologie Extended Detection and Response (XDR), alors les solutions d'informations et d’investigation des menaces basée sur les emails sont un outil essentiel pour la sécurité des emails.

Ces solutions vous permettent d'alléger la charge de la gestion de multiples outils de cybersécurité pour surveiller et analyser les données de sécurité depuis un éventail de terminaux. Vous pouvez exporter des journaux d’emails, rassembler des preuves médico-légales, vérifier les menaces dans différents réseaux et développer des processus de réponse aux incidents. Vous pouvez également unifier des données de sécurité des emails disparates, améliorer la visibilité des menaces, augmenter la productivité et bien plus encore.

Comme les autres outils de sécurité de l’email explorés dans cet article, toutes les solutions n’offrent pas la même valeur. Recherchez des solutions d'informations et d'investigations des menaces par email qui offrent ces trois caractéristiques

1. Exportation de journal

La solution doit tenir un registre des renseignements concernant toutes les menaces véhiculées par email ciblant votre entreprise et offrir la possibilité de les exporter dans un format compatible avec votre SIEM, EDR ou XDR.

2. Inspection des fichiers

L’outil doit recueillir des renseignements sur les fichiers et pièces jointes aux emails, y compris les caractéristiques et éléments malveillants, dont l'empreinte numérique, les URL, les objets, les données décodées et JavaScript.

3. Téléchargement d’emails et de pièces jointes

Votre outil d'informations et d’investigation des menaces doit vous permettre de télécharger les emails et pièces jointes suspects à partir des journaux d’emails pour en inspecter le contenu. Cela vous donne une preuve visuelle, que vous pouvez réaffecter à des fins de formation des utilisateurs.

4. Formation des utilisateurs

Le rapport Data Breach Investigations 2022 de Verizon a révélé que 82 % des violations de données impliquaient un élément humain. Il n’est pas étonnant que les hackers voient les utilisateurs comme la cible la plus vulnérable et la plus attractive dans toute votre surface d'attaque.

Toutefois, avec la bonne formation des utilisateurs, vous pouvez les transformer afin que, du statut de plus grande faiblesse en matière de cybersécurité, ils deviennent votre plus grande force. En leur donnant les connaissances pour repérer et répondre aux cybermenaces comme des phishing et des emails de spear-phishing, vous mettez en place une formidable dernière ligne de défense.

Pour trouver une sensibilisation des utilisateurs efficace, recherchez des programmes avec les trois caractéristiques suivantes.

1. Personnalisés

Les programmes de formation par simulation exposent les apprenants à d’hypothétiques cybermenaces qui correspondent rarement à ce qu’ils rencontrent dans la vie réelle — notamment les tenants et aboutissants de leurs interactions avec les emails. Cela caractérise une formation standardisée, dans laquelle l’enseignement reste le même quel que soit l’apprenant ou la situation.

L’enseignement personnalisé défend le modèle opposé. La formation illustre les besoins et le contexte de l’étudiant, lui donnant les plus grandes chances d’utiliser avec succès son apprentissage pour atteindre le résultat souhaité.

Pour la formation des utilisateurs, le programme doit enseigner aux utilisateurs comment reconnaître et répondre aux menaces véhiculées par email en utilisant des exemples qu’ils rencontrent régulièrement eux-mêmes. Par exemple, Threat Coach™ de Vade offre une formation des utilisateurs au fur et à mesure, qui imite le contenu et le contexte des interactions des utilisateurs avec les emails.

2. Opportuns

Les cybermenaces surviennent sans prévenir, il devrait en être de même pour les formations. Cela veut dire que l’enseignement ne doit pas avoir lieu à un moment prédéterminé, mais lorsque les utilisateurs en ont le plus besoin : au moment où ils font face à une cybermenace. Ce genre de formation augmente la rétention et améliore l'application, réduisant la probabilité qu’un utilisateur devienne une cyber victime.

3. Pertinents

Les cybermenaces évoluent constamment. Lorsque les fournisseurs de cybersécurité développent des solutions plus sophistiquées, les hackers répondent avec des techniques de contournement améliorées. Cette dynamique en évolution constante continuera dans un avenir prévisible, et la formation des utilisateurs doit en tenir compte. Cela veut dire que la formation doit exposer les apprenants aux dernières cybermenaces sur la base de renseignements en temps réel sur les emails malicieux à travers le monde.

Outils de sécurité de l’email : le besoin pour une solution intégrée

Ces quatre outils de sécurité de l’email peuvent vous aider à protéger vos clients par rapport aux menaces véhiculées par email les plus sophistiquées que l’on rencontre aujourd’hui. Cependant, ils offrent également la valeur ajoutée de vous aider à développer et faire croître une offre de services de sécurité gérés sans nécessiter d’augmenter vos effectifs ou de détourner un temps et des ressources précieux d’autres domaines de votre activité.

Néanmoins, la cybersécurité est déjà dépassée par une abondance de technologies autonomes. C’est pourquoi vous devez rechercher des solutions qui combinent les quatre outils de sécurité de l’email dans une solution unique nécessitant peu d'interventions comme Vade for M365.