Les diffilcultés à détecter les adresses e-mail usurpées

Adrien Gendre

—11 juin 2020

—4 min de lecture

L’usurpation d’adresses email est la caractéristique la plus fréquente des attaques de phishing et de spear phishing. Les méthodes utilisées par les hackers sont toujours plus sophistiquées et parviennent à tromper filtres de messagerie et utilisateurs. Qu’elles prennent la forme de variations subtiles des noms des entreprises ou de modifications quasi invisibles du texte, les adresses usurpées peuvent s’avérer très difficiles à repérer. Nous allons voir dans cet article pourquoi elles peuvent s’avérer redoutables.

L’usurpation du nom affiché est terriblement simple à mettre en œuvre

L’usurpation du nom affiché constitue l’une des formes d’usurpation les plus courantes. C’est également une technique relativement facile à mettre en œuvre, mais difficile à repérer pour les utilisateurs et les filtres de messagerie. Voici comment elle fonctionne :

Le champ De d’un email indique habituellement le nom et l’adresse email de l’expéditeur.

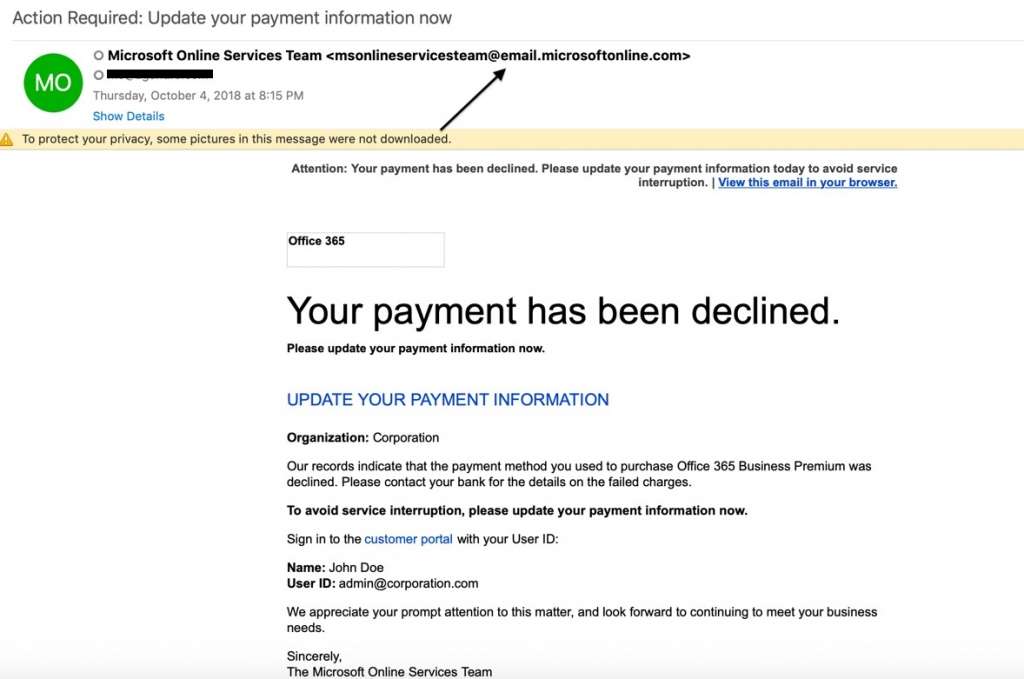

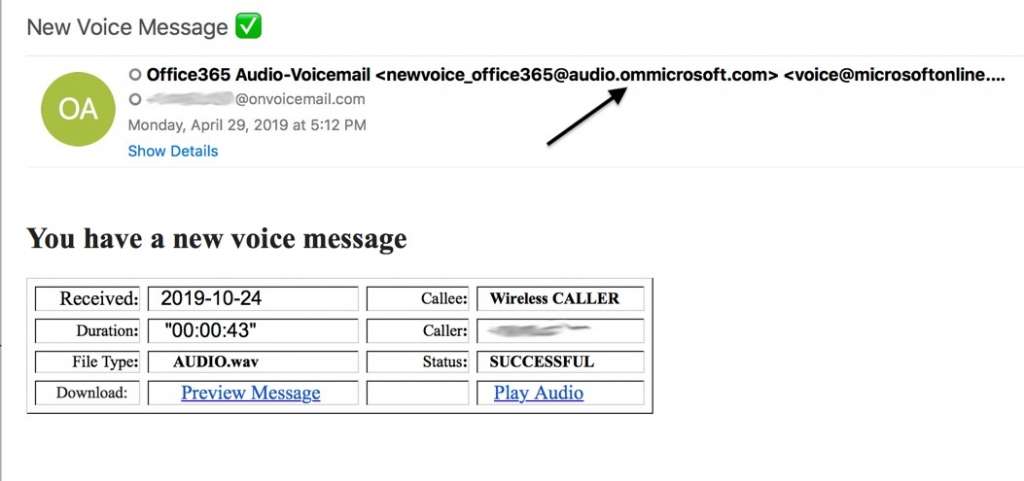

Dans Microsoft Outlook, l’adresse email est encadrée par les signes inférieur et supérieur (< >). Plutôt que de tenter d’usurper le domaine exact, qui ne permet que difficilement de tromper un filtre de messagerie en raison du protocole DMARC, les hackers utilisent un nom d’expéditeur et une adresse email paraissant légitimes.

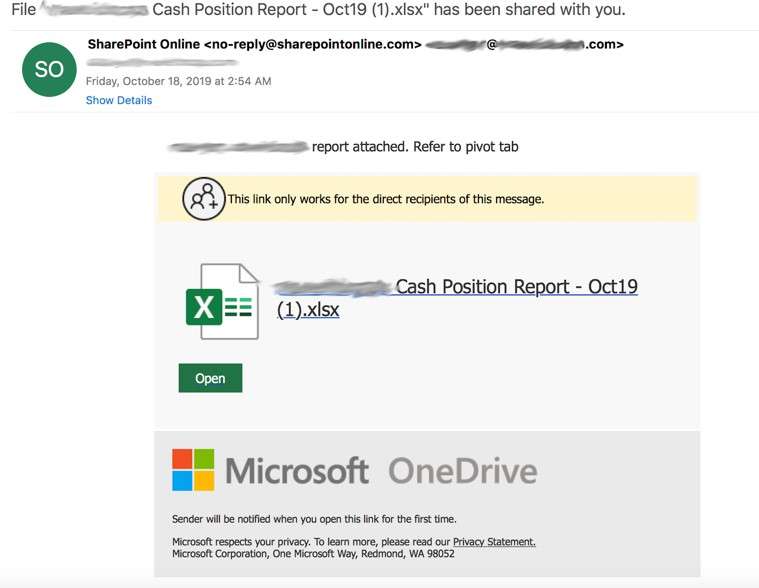

Dans l’exemple ci-dessous, le hacker a utilisé une fausse adresse SharePoint dans le champ d’affichage du nom.

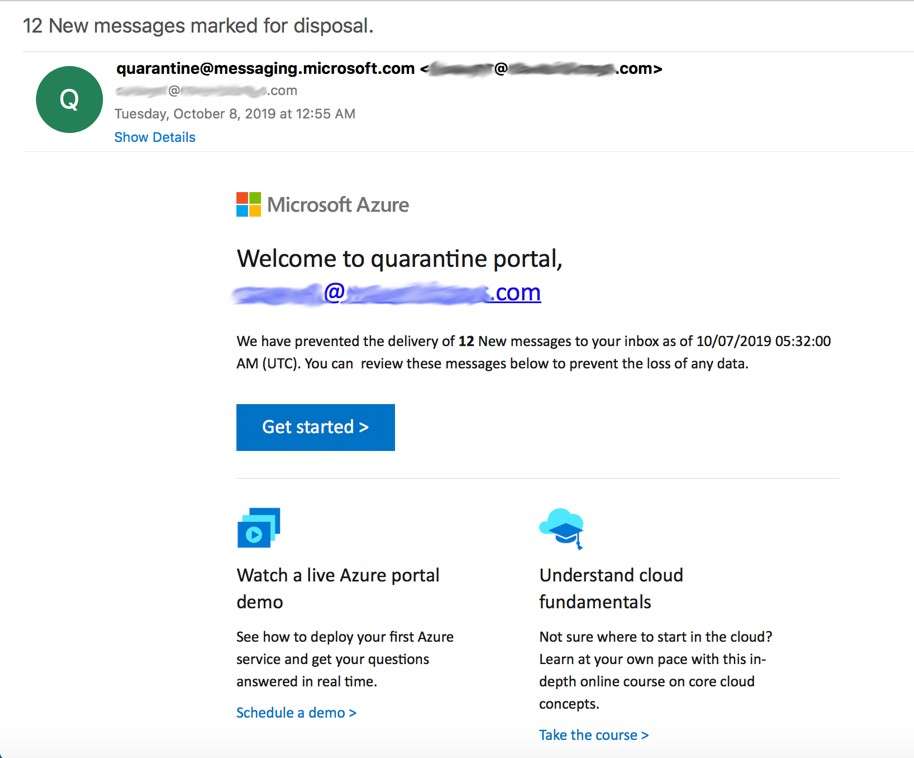

Dans l’exemple un peu plus bas, le hacker a directement inséré une fausse adresse email Microsoft dans le champ De au lieu d’indiquer le nom de la marque. Ce qui est particulièrement bien pensé, c’est que le mot-clé « quarantine » de la fausse adresse email fait écho au contenu du message. Il s’agit d’une astuce souvent utilisée par les hackers. L’email est ainsi plus crédible aux yeux des utilisateurs, qui pourraient ne pas remarquer qu’une adresse email est affichée en lieu et place d’un nom d’expéditeur.

Vous remarquerez que le hacker ne s’est pas donné la peine de créer une fausse adresse email dans le champ de l’adresse (que nous avons flouté). Là encore, c’est une situation très courante. Soit le hacker n’a pas jugé utile de le faire, soit il espérait que l’utilisateur se concentrerait sur le nom affiché et pas sur l’adresse. Autre possibilité : il comptait sur le fait que sa victime consulte l’email depuis un appareil mobile. En effet, les adresses email sont alors masquées dans Outlook, sauf si l’utilisateur cherche expressément à les afficher.

Les domaines voisins sont presque impossibles à détecter

Les Américains passent en moyenne 3 h/jour à consulter leurs emails professionnels. Au Royaume-Uni, ce chiffre est plutôt de 2 h/jour. Les utilisateurs sont ainsi tellement submergés d’emails qu’il y a peu de chances qu’ils prennent le temps de vérifier si une adresse est usurpée. C’est bien pour cette raison que le recours à des domaines voisins est si efficace.

Un domaine voisin n’est pas une réplique exacte d’une adresse email légitime, mais une variante si subtile qu’il est presque impossible de la remarquer au premier coup d’œil. Nous avons observé trois techniques majeures liées aux domaines voisins :

1. Utilisation de caractères cyrilliques : avec environ 133 000 caractères en 139 langues et écritures, Unicode est un outil d’usurpation très utilisé par les hackers. Au sein de cette norme, les caractères cyrilliques sont parmi les plus efficaces et populaires. Pour créer un domaine voisin du domaine d’une marque, par exemple microsoft.com, les hackers remplacent un caractère de l’alphabet latin, par exemple « o », par un caractère cyrillique proche comme « о ». Le résultat ? Micrоsоft.cоm. Le caractère cyrillique « o » est invisible pour l’être humain et difficile à détecter pour les filtres de messagerie, car ils gèrent mal Unicode.

2. Utilisation d’extensions : l’utilisation d’extensions de domaines et de sections et sous-domaines supplémentaires dans une URL constitue une méthode courante de création de domaines voisins. Ces ajouts se mêlent avec le reste du texte et sont difficiles à remarquer sans une analyse approfondie de l’email. De plus, de nombreux emails de phishing se font passer pour des alertes de sécurité et d’autres notifications. Les utilisateurs s’attendent donc à ce que les adresses email diffèrent de celles utilisées pour les autres messages de la marque. .exe, .ca, .co, .company et .email font partie des extensions couramment utilisées dans les domaines voisins.

3. Ajout/retrait de caractères : l’ajout ou la suppression d’un caractère dans une adresse email constitue une autre méthode simple et efficace utilisée par les domaines voisins. Cette méthode est parfois utilisée de manière grossière et évidente, mais elle peut aussi être difficile à repérer. L’utilisation aléatoire de majuscules est également courante et difficile à remarquer au premier coup d’œil.

Adresses usurpées et spear phishing

Le spear phishing est particulièrement difficile à repérer, car il consiste à se faire passer pour des personnes, et non des marques. Les emails sont donc plus simples et comportent moins de composants et indices visuels. Les emails de phishing de mauvaise qualité présentent des signes évidents d’usurpation de l’adresse email et des éléments graphiques médiocres. Les emails de spear phishing, quant à eux, ne contiennent généralement que du texte.

L’email de spear phishing ci-dessous utilise un domaine voisin comportant l’extension « global ». Cet email personnalisé semble envoyé par un employé et demande un paiement à un fournisseur.

Lorsqu’un email est envoyé par une personne, le destinataire néglige souvent l’adresse pour se concentrer sur le nom affiché. S’il s’agit d’une personne qu’il connaît, et en particulier s’il n’a pas été formé à reconnaître les emails de spear phishing, il tendra à penser que l’email est légitime.

Lutter contre les usurpations des adresses email

Le protocole DMARC constitue la référence en matière de protection contre l’usurpation des adresses email, mais il se limite à l’usurpation du domaine exact. Il est impuissant face aux domaines voisins et à l’usurpation du nom affiché. En dépit de ses limitations, DMARC parvient néanmoins à bloquer efficacement certains emails et protège la réputation de votre propre domaine.

En vérité, DMARC doit être combiné à des technologies anti-usurpation basée sur l’intelligence artificielle, notamment l’apprentissage automatique et le traitement du langage naturel, pour bloquer les emails de phishing et de spear phishing. Le recours aux caractères cyrilliques et aux extensions, ainsi que les altérations subtiles des domaines sont difficiles à détecter. Une analyse comportementale est donc nécessaire pour repérer ces anomalies et d’autres, à la fois dans le trafic des emails et les adresses.