なぜなりすましメール を見分けるのはそれほど難しいのか

Adrien Gendre

—6月 11 2020

—1 分で読める

メールのなりすましは、フィッシングとスピアフィッシングメールにおいて唯一の最も一般的な特徴です。ハッカーがメールアドレスのなりすましに使う方法はますます洗練されてきているため、ユーザー同様メールフィルターをも困惑させます。会社名にちょっとしたバリエーションを付けたり、視覚的にはほとんど認識できない程度にテキストを変更したりすることで、なりますましメールは非常に見分けにくいものになります。ここでは、ユーザーがなりすましメールに気づかない理由をいくつかご紹介します。

表示名のなりすましは見かけによらず簡単

表示名のなりすましは、なりすましの最も一般的な形式の一つです。また、これは比較的に簡単に実行できますが、ユーザーがそれを見分けたり、メールフィルターがキャッチしたりするのは困難です。では、その方法を見てみましょう。

メールの送信者フィールドには、送信者名とメールアドレスの両方が表示されます。

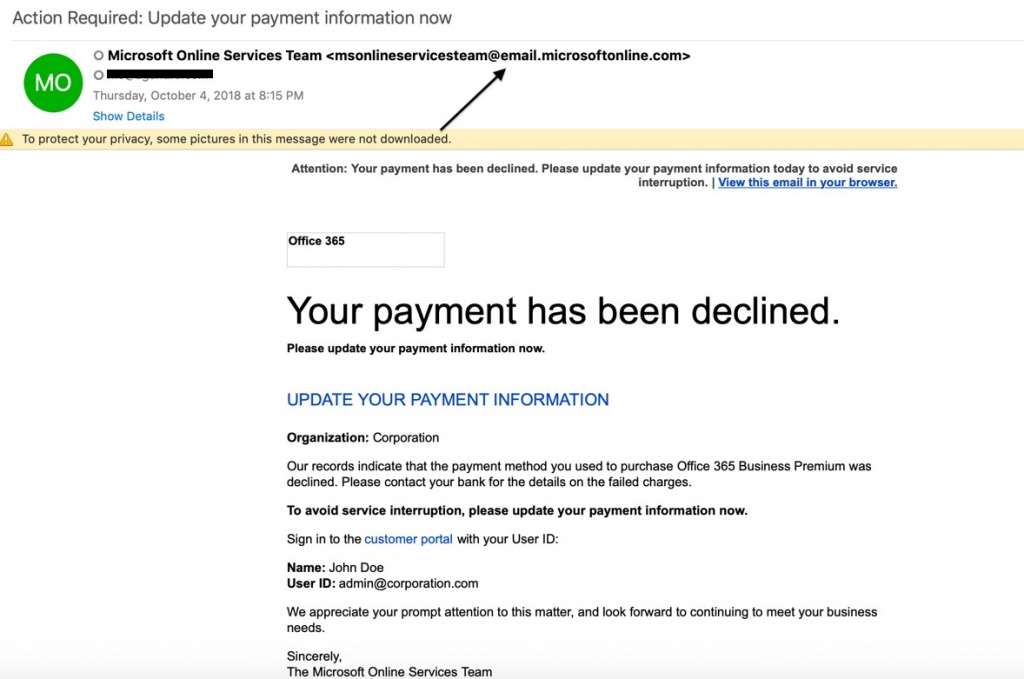

Microsoft Outlookでは、メールアドレスは山括弧(< >)で括られています。DMARCの存在により、メールフィルターを通過するのが難しい完全なドメインになりすます代わりに、ハッカーは表示フィールドで正規のものに見えるような送信者名とメールアドレスを使用します。

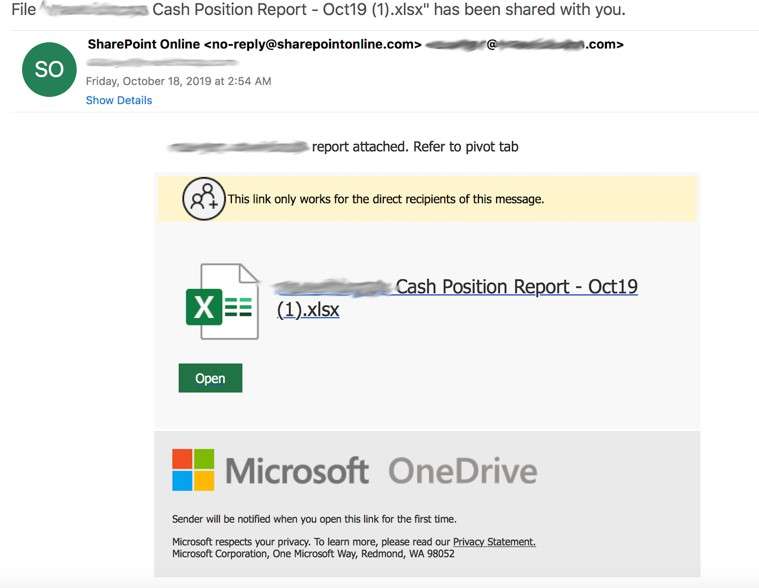

以下の例でハッカーは、表示フィールドでなりすましのSharePointメールアドレスを使用しています:

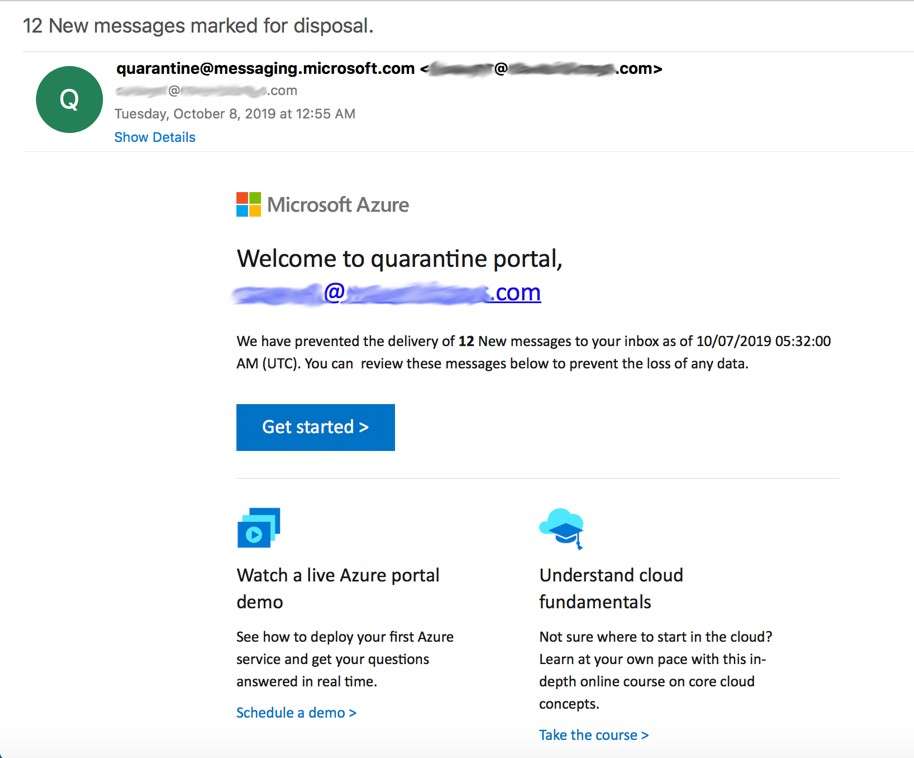

表示名のなりすましの以下の例で、ハッカーはブランド名ではなく、送信者フィールドで偽のMicrosoftメールアドレスを使っています。この表示名の巧妙な点は、なりすましメールアドレス内の「quarantine」というキーワードがメールのメッセージとマッチしていることです(これは表示名のなりすましでよく使われる手口です)。これによって、ユーザーの目には、このメール自体がより信頼できるものに見え、送信者フィールドに表示されるメールアドレスの奇妙さを見落としてしまうかもしれません。

この例の中でぼかされていますが、ハッカーがメールフィールドでなりすましのメールアドレスを作成しなかったことに注意してください。これは表示名のなりすましでよく使われる手口です。ハッカーがそうする手間を掛けられなかったか、またはユーザーがメールアドレスではなく表示名に注意を向けると考えたかのどちらかです。もう一つの可能性として、ハッカーは、ユーザーがモバイル端末でメールを見ると予想していたとも考えられます。Outlookモバイルでのメールアドレスは展開しない限り表示されないため、ハッカーにとって好都合なのです。

カズンドメインに気づくのは、ほぼ不可能

アメリカ人は平均で1日3時間、仕事用のメールのチェックをしています。また、イギリス人は1日2時間近くを費やしています。ユーザーは、おびただしい数のメールを受信しているため、ユーザーがなりすましの兆候を調べるためにメールアドレスを詳しく調べる可能性はほとんどありません。これが、カズンドメインが非常に効果的である理由です。

類似ドメインの名でも知られるカズンドメインは、正規のメールアドレスの完全な複製ではなく、肉眼では(少なくとも一瞥しただけでは)ほとんど見分けることが不可能なメールアドレスの変化形です。カズンドメインのなりすましには3つ主な方法があります。

1.キリル文字:139ヵ国語とスクリプトで使用できる約133,000文字を有するUnicodeは、ハッカーがよく使うなりすましのツールであり、キリル文字は最も人気の高い効果的なツールの一つです。microsoft.comのようなブランドのドメインのカズンドメインを作成するために、ハッカーはラテン文字の「o」を類似するキリル文字の「о」に置き換えます。その結果、Micrоsоft.cоm. となります。キリル文字の「о」は、肉眼では識別できないだけでなく、Unicodeに奮闘するメールフィルターにとっても検出するのが困難です。

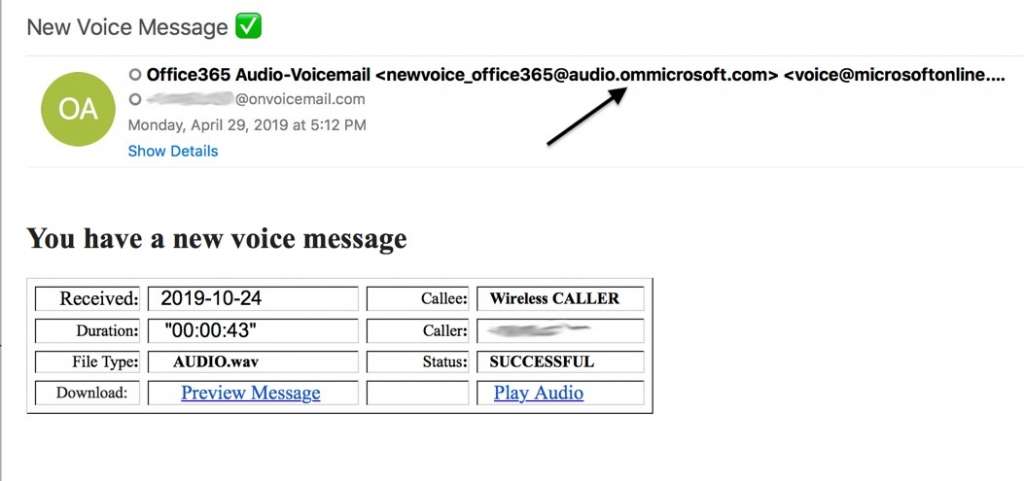

2.拡張子:URLにランダムなドメインの拡張子や追加のセクション、サブドメインを使用するのは、カズンドメインを作成するための一般的な方法です。それらは周囲のテキストと融合してしまうため、メールを丹念に調べているかどうかは分かりません。そのうえ、多くのフィッシングメールがセキュリティ警告やその他の通知メールを装うため、ユーザーはメールアドレスが既知のブランドの他の通信とは異なるものだと思い込んでいます。 .exe、 .ca、 .co、 .company、およびemailはすべてカズンドメインで一般的に使われる拡張子です。

3.文字数の余剰または不足:メールアドレスに1文字追加したり差し引いたりするのは、カズンドメインで使われるもう一つの簡単かつ効果的な方法です。中には技能が低く一目瞭然で見破れるものもありますが、その他はより巧妙に作られていて見分けるのが困難です。ランダムな大文字の使用もよく使われますが、注意深く調べなければ見分けるのが難しい手法です。

なりすましメールとスピアフィッシング

スピアフィッシングは、ブランドではなく個人になりすますため、特に見分けるのが困難です。これにより、メールはよりシンプルになり、視覚的な構成要素や手がかりをほとんど含まなくなります。質の低いフィッシングメールには、メールのなりすましの明らかな兆候や粗雑な造りのグラフィックが含まれていることがよくあります。しかしながら、スピアフィッシングメールは、通常テキストのみで構成されています。

以下のスピアフィッシングメールには「global」という拡張子を伴うカズンドメインが用いられています。この個人化されたメールは、サプライヤーの支払を求める従業員から送信されたものとされています。

個人からメールが届くと、受信者は多くの場合、メールアドレスを無視して表示名に注目します。それが知人の誰かであり、特にその受信者がスピアフィッシングを見分けるトレーニングを受けていない場合、彼らがそのメールが正規のものだと信じてしまう傾向が高くなります。

なりすましメールを阻止する

DMARCは、なりすまし対策の標準的なものですが、完全一致のドメインのなりすましを阻止するだけで、カズンドメインや表示名のなりすましに対応していません。ただし、限界はありますが、DMARCはある種のなりすましメールを阻止して自社のドメインの評価を守るためには効果的です。

突きつめると、フィッシングとスピアフィッシングを阻止するために、マシンラーニングと自然言語処理を含む人工知能を取り入れた他のなりすまし対策技術をDMARCに重ねて使用することが必要です。キリル文字や拡張子を使用したり、ドメインにそれ以外の些細な変更を加えたりする手口を検出するのは困難なため、これらの手口やその他の異常を検出するためには、メールトラフィックとメールアドレスの両方でメールの行動分析を実行することが必要です。