Japon : pluie de phishing contre des entreprises du pays

Vade Experts

—21 décembre 2023

—4 min de lecture

En novembre, Vade a détecté pendant 5 jours une explosion des attaques de phishing ciblant des entreprises japonaises, notamment des constructeurs automobiles et des fabricants mondialement connus. Ces récentes attaques donnent un aperçu des menaces et techniques modernes qui touchent non seulement des entreprises japonaises, mais aussi celles partout dans le monde et de tous secteurs. Fait intéressant, ces trois campagnes malveillantes n’ont pas été détectées par Microsoft.

Dans cet article, nous allons vous présenter chacune d’elles en détail, et notamment les techniques utilisées par les hackers.

Attaque de phishing récente n° 1

Le 16 novembre, Vade a détecté un email de phishing provenant du domaine d’une entreprise industrielle. Le nom affiché inclut « DocuSign » pour lui donner l’apparence d’un message généré automatiquement.

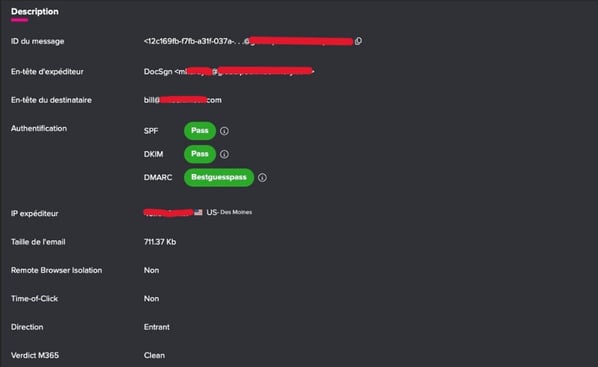

Détails du journal des emails de Vade pour la menace

L’objet de l’email contient l’adresse de la victime et invitant celle-ci à signer un document. L’email à proprement parler provient d’une adresse IP basée aux États-Unis et a passé les contrôles d’authentification SPF, DKIM et DMARC.

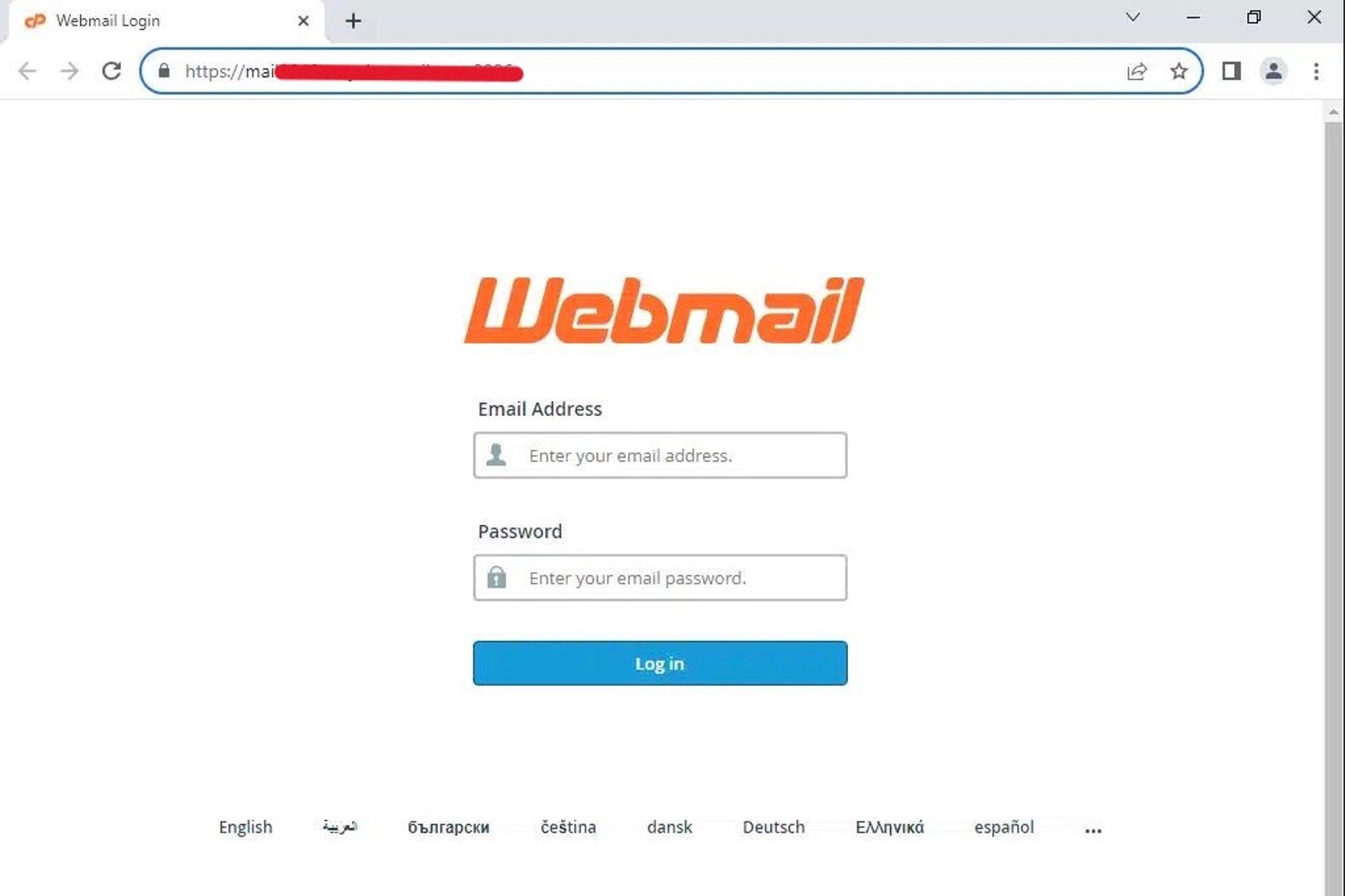

Il contient un lien de phishing pointant vers une ressource de Strava, une application utilisée par les sportifs du monde entier pour suivre leurs entraînements et se mesurer à d’autres athlètes. Ce lien inclut une URL redirigeant vers le moteur de recherche chinois Baidu.com. Le fragment de texte en bout d’URL semble être une ancre, mais sa signification dépend de la manière dont le site ciblé l’interprète.

Une fois que l’utilisateur arrive sur Strava, il est immédiatement redirigé vers Baidu.com. L’attaque détourne alors la fonction de redirection de Baidu pour le renvoyer vers la page de phishing de destination.

Au cours de ce processus, il passe par plusieurs pages intermédiaires dont le but est de stopper l’analyse par les filtres de messagerie. Les hackers ont souvent recours à ce type de pages, qui ne contiennent ni champs ni liens de phishing, pour faire croire aux filtres qu’un email ne présente aucun danger. Avantage supplémentaire, elles rendent la campagne plus légitime aux yeux de la victime.

Faux contrôle de sécurité Microsoft

Contrôle de sécurité Cloudflare

Ces pages font croire à des contrôles de sécurité par Microsoft et Cloudflare. Comme dans d’autres attaques repérées par Vade, la page de phishing est hébergée par Cloudflare, ce qui lui permet de profiter des mécanismes antibot de la plateforme. Ces mécanismes imitent le comportement humain et permettent aux menaces d’échapper aux solutions automatisées de détection des robots.

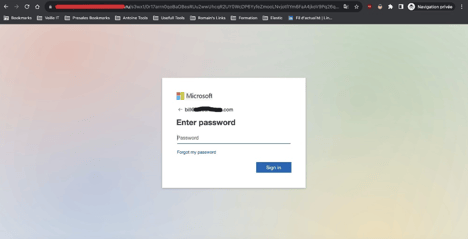

Une fois le contrôle de sécurité de Cloudflare terminé, la victime est dirigée vers la page de phishing de destination. Mais elle doit d’abord remplir un formulaire d’authentification Microsoft, sur lequel son adresse email est déjà renseignée. Cette personnalisation supplémentaire rend l’affaire plus légitime et peut détourner l’attention de l’utilisateur, qui ne remarque ainsi pas que le domaine est hébergé en Russie.

Page de phishing de destination – Formulaire d’authentification Microsoft

Comme le montre VirusTotal, aucun éditeur de sécurité ne considère ce lien de phishing comme étant malveillant.

Analyse par VirusTotal du lien de phishing

Les chercheurs de Vade estiment que l’adresse email utilisée pour envoyer la campagne a sans doute été compromise.

Attaque de phishing récente n° 2

Le 20 novembre, Vade a détecté une attaque ciblant un grand constructeur automobile japonais. La campagne semble provenir d’une entreprise de logistique au Vietnam. L’email provient d’une adresse IP basée aux États-Unis et a passé les contrôles d’authentification SPF, DKIM et DMARC.

Journal des emails de Vade pour la menace

L’objet de l’email informe la victime que son message, envoyé à une adresse non précisée, est en attente de modération.

Lien redirigeant vers une page de phishing

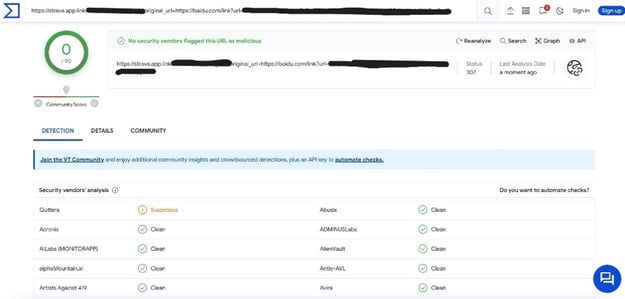

L’email contient un lien de phishing qui semble pointer vers l’URL d’une entreprise de logistique. En réalité, ce lien redirige vers une fausse page de connexion au webmail de cPanel.

Fausse page de connexion au webmail de cPanel

La page de connexion est associée à un domaine vietnamien.

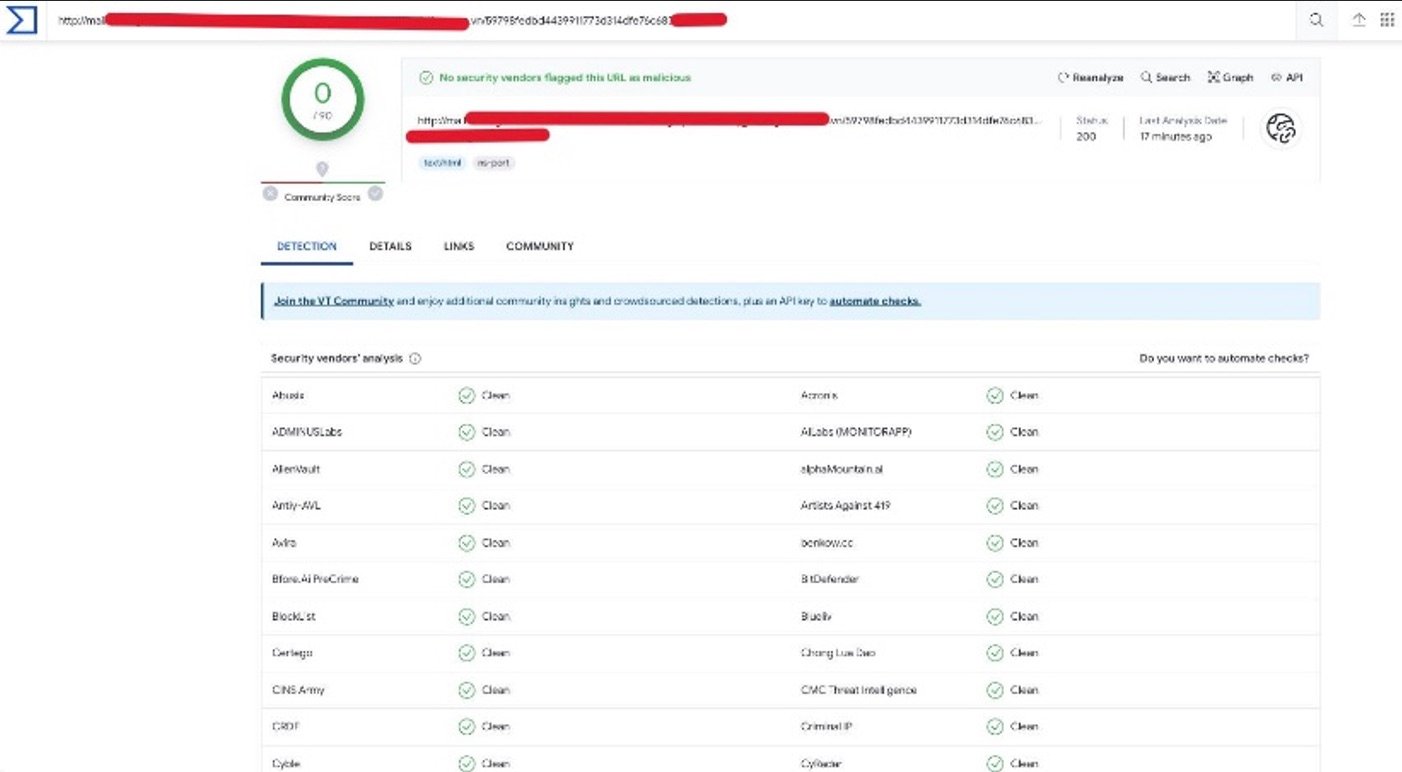

Analyse par VirusTotal de l’email de phishing

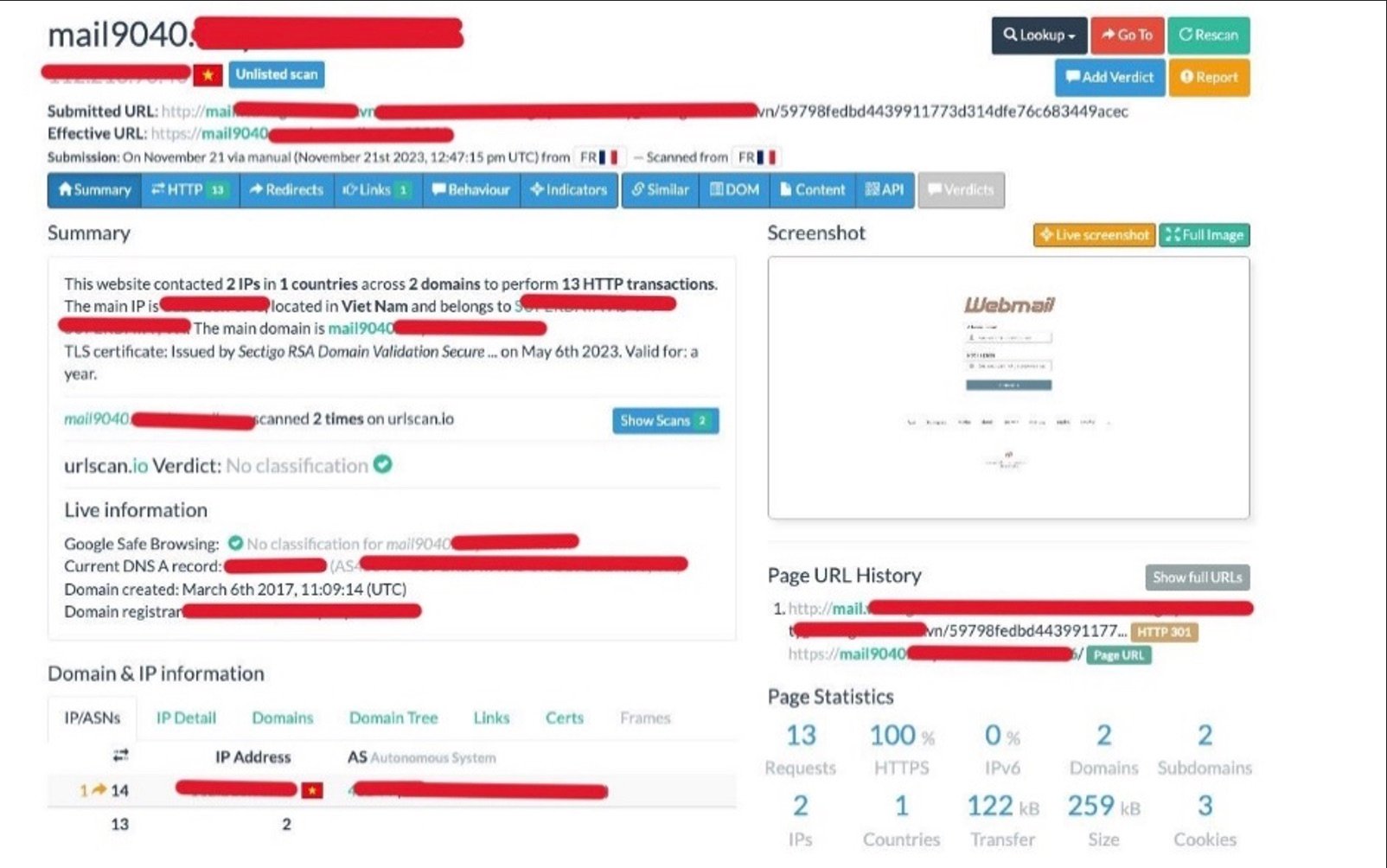

Comme l’attaque précédente, VirusTotal révèle qu’aucun éditeur de sécurité ne juge le lien malveillant. Une analyse réalisée par urlscan.io ne montre rien d’anormal non plus.

Analyse par urlscan.io de l’email de phishing

Attaque de phishing récente n° 3

Le 21 novembre, Vade a détecté une attaque de phishing contre une entreprise industrielle japonaise. La menace ciblait un de ses employés dans le but de récupérer son mot de passe. Pour gagner en légitimité, elle a eu recours à l’usurpation du nom affiché. L’email semblait ainsi provenir d’un autre employé de l’entreprise, collègue de la victime. Les hackers s’appuient souvent sur cette technique pour gagner la confiance de leur cible et passer les contrôles SPF, DKIM et DMARC. Cette technique reste par ailleurs redoutablement efficace contre les personnes utilisant des appareils mobiles. En effet, les clients de messagerie cachent l’adresse du domaine par défaut. Les destinataires ne peuvent ainsi pas vérifier facilement l’identité de l’expéditeur. Dans le cas présent, l’adresse du domaine de l’email de phishing appartient à un hébergeur américain.

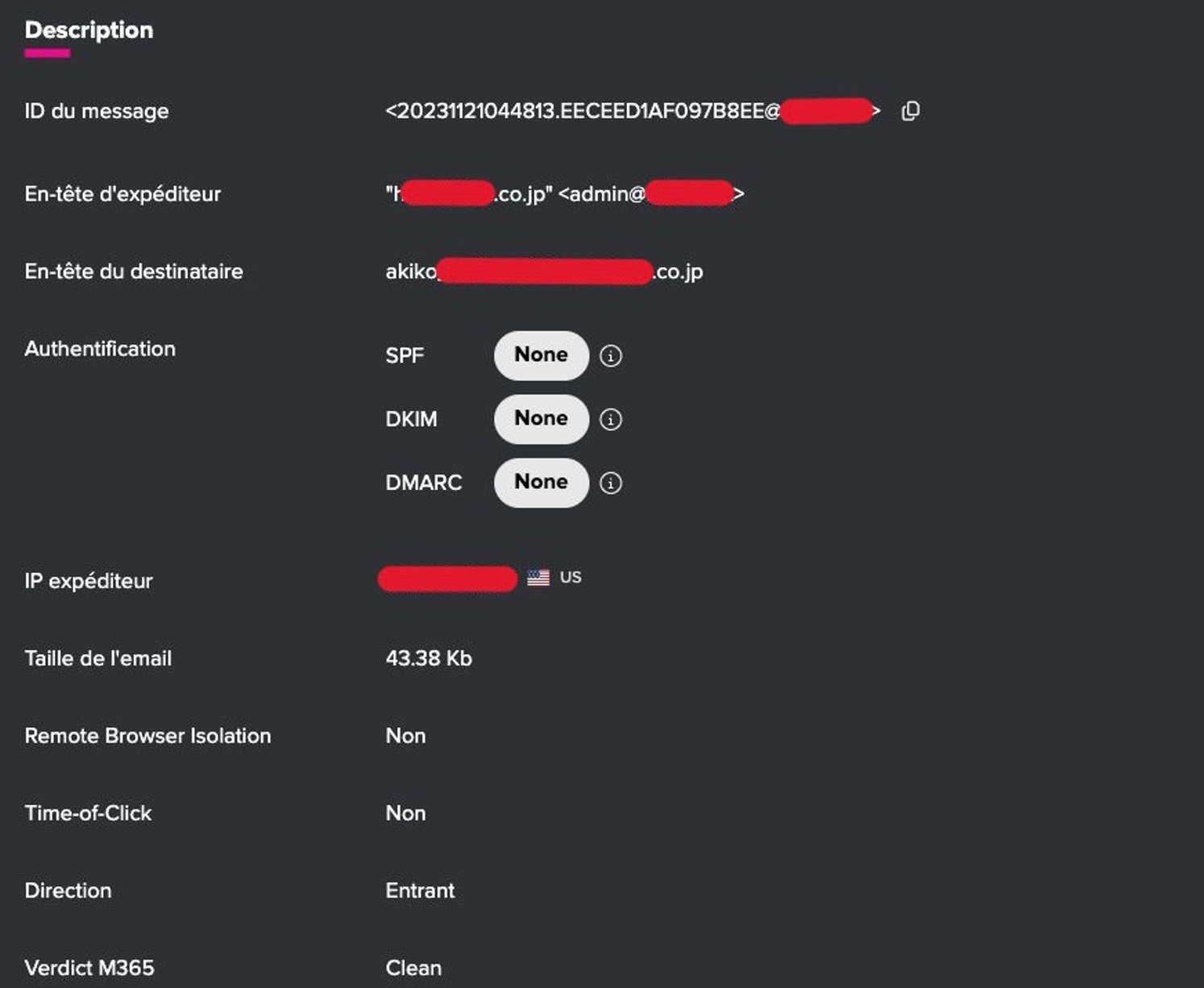

Journal des emails de Vade pour la menace

Les vérifications SPF, DKIM et DMARC ont toutes renvoyé le statut None. À la différence du statut Fail, le statut None indique souvent l’absence d’enregistrement SPF, une clé non valide ou mal configurée dans l’enregistrement DNS ou l’absence de politique d’application de DMARC.

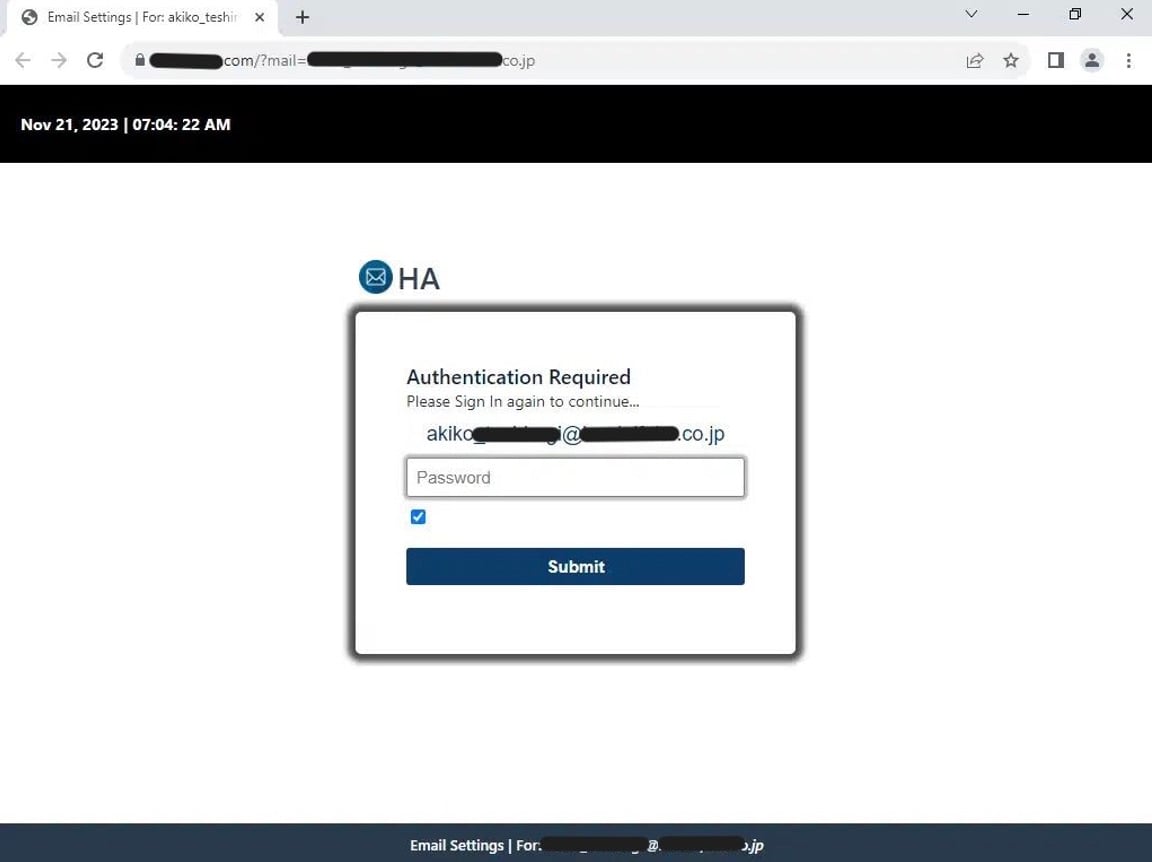

L’objet inclut l’adresse de la victime pour personnaliser le message. L’email contient un lien de phishing dirigeant l’utilisateur vers une page de phishing hébergée aux États-Unis. Sur cette page, la victime voit un formulaire d’authentification sur lequel figure son adresse email pour personnaliser l’expérience et la rendre plus crédible.

Page de phishing

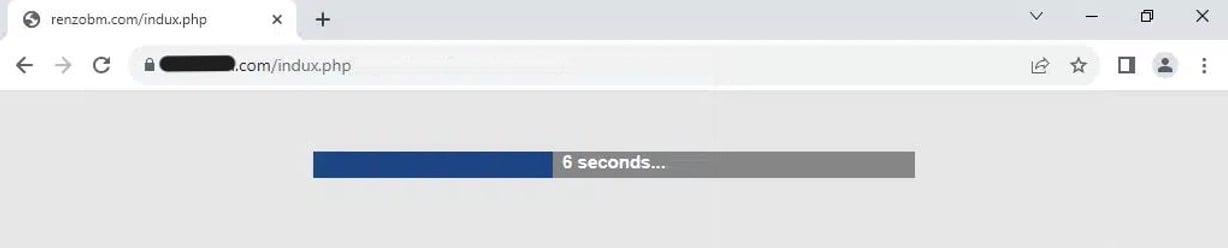

Si l’utilisateur saisit son mot de passe, le hacker le récupère. La page de phishing s’actualise et semble charger les paramètres de l’utilisateur.

Page de phishing après la récupération du mot de passe de la victime

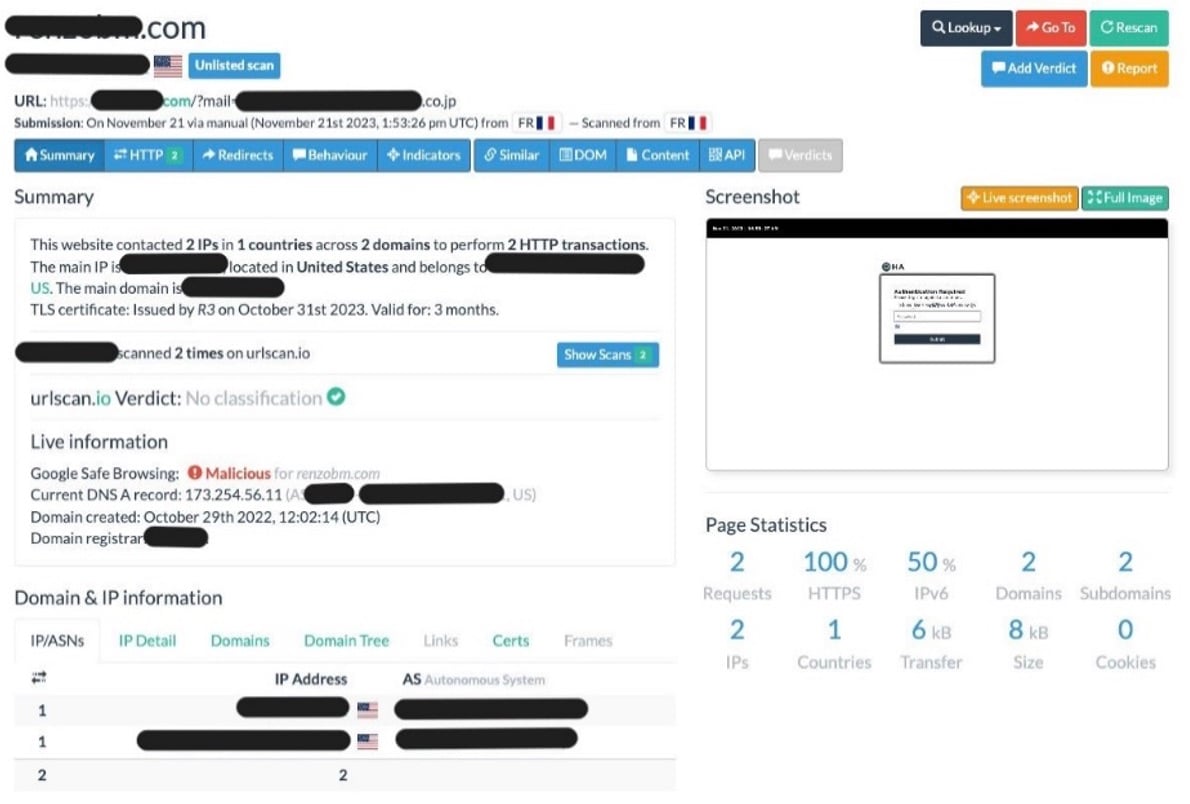

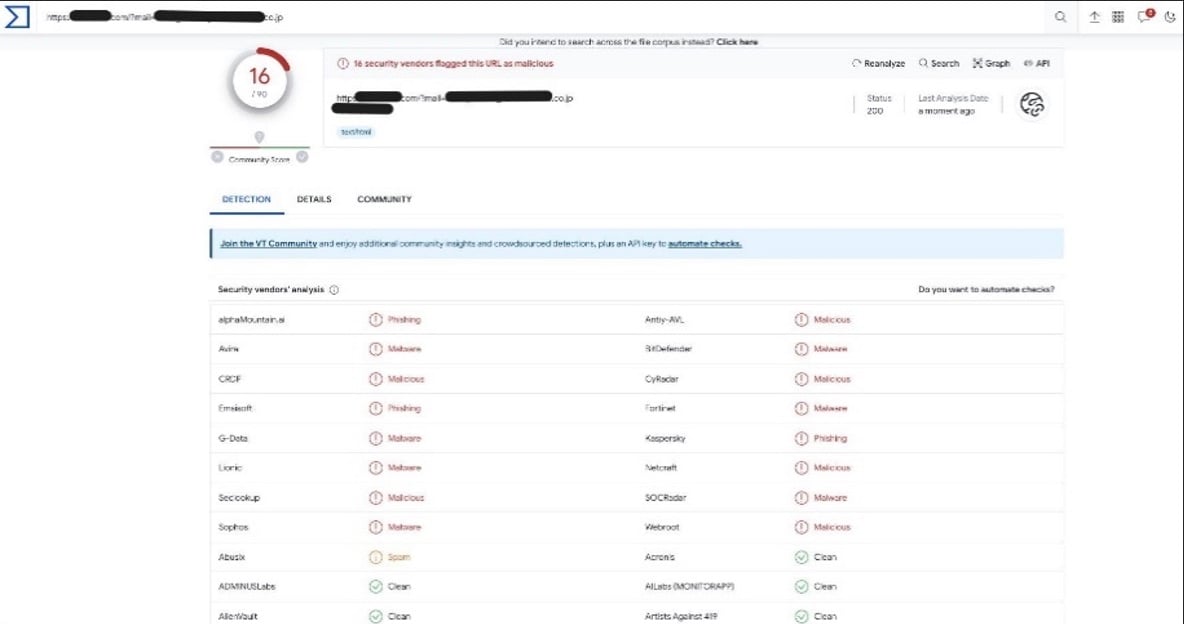

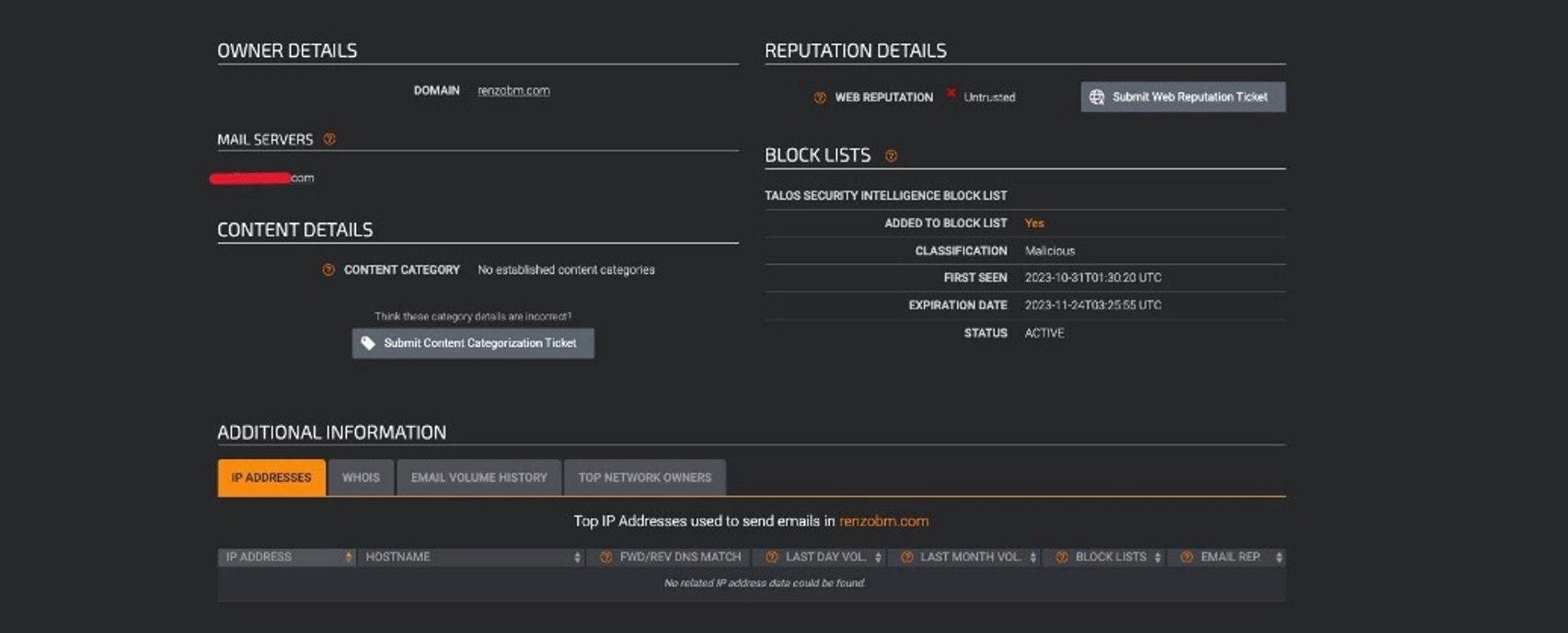

Il est intéressant de noter que Microsoft a jugé l’email sûr, mais que d’autres sources l’estiment malveillant. C’est notamment le cas d’urlscan.io, de Google Safe Browsing, de nombreux éditeurs de sécurité référencés sur VirusTotal et de Talos.

Analyse par urlscan.io du site de phishing

Analyse par VirusTotal du site de phishing

Analyse par Talos du site de phishing

Protégez votre entreprise du phishing

Le phishing est la cybermenace la plus répandue et une source redoutable de compromissions initiales. Pour rester protégé, et notamment éviter d’être victime des attaques récentes que nous venons de voir, les experts de Vade recommandent de mettre en place une formation de sensibilisation des utilisateurs. Ce type de programme peut aider les utilisateurs à repérer plus efficacement les indices trahissant fréquemment le phishing et à signaler les emails suspects aux administrateurs pour demander leur remédiation.

Les entreprises doivent aussi muscler leur sécurité de l’email. Depuis la publication de l’édition 2020 de son Market Guide pour la sécurité de l’email, Gartner recommande aux entreprises d’adopter une solution de sécurité de l’email tierce venant renforcer les protections natives des suites de productivité. Gartner a renouvelé ce conseil en 2023 dans la nouvelle édition de son guide.