最近のフィッシング攻撃は日本企業を狙っている

Vade Experts

—12月 21 2023

—1 分で読める

Vadeは、11月に5日間にわたって、世界的な製造業や自動車メーカーを含む日本の企業を標的とした多数のフィッシング攻撃を検出しました。最近のフィッシング攻撃から、日本の組織だけでなく、世界中のあらゆる分野の組織に共通して影響を及ぼしている最新の脅威と手法を垣間見ることができます。特に、3つの悪意のあるキャンペーンはすべて、Microsoftによる検出をすり抜けました。

この記事では、3つのフィッシング攻撃について、その手法と手口を含めて詳しく説明します。

最近のフィッシング攻撃 その1

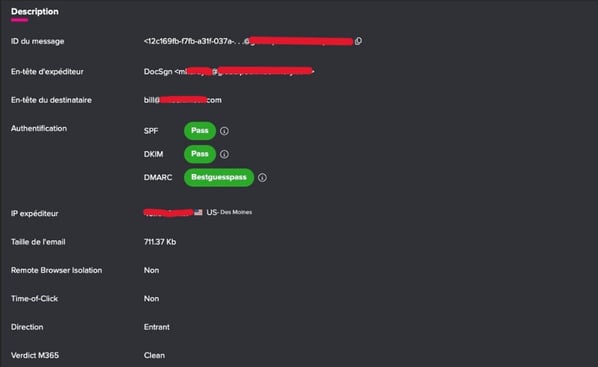

11月16日、Vadeはある製造業のドメインアドレスから送信されたフィッシングメールを検出しました。そのメールの表示名には、システムが生成したメッセージに見せかけるために「DocuSign」が含まれています。

シング脅威のVadeのメールログの詳細

メールの件名には、ターゲットにされた被害者のメールアドレスと「Sign Now(今すぐ署名してください)」という行動喚起が含まれています。 このメールは米国にあるIPアドレスから送信され、SPF、DKIM、DMARCの認証チェックを通過しました。

このメールには、エクササイズ活動を追跡し、他のアスリートと競い合える世界的なフィットネスアプリであるStravaのリソースを指すフィッシングリンクが貼られています。そして、このリンクには、中国の検索エンジンであるBaidu.comにリダイレクトする元のURLが組み込まれています。URLの末尾のフラグメントはアンカーのように見えますが、その意味はターゲットサイトがそれをどのように解釈するかによって異なります。

ターゲットにされた被害者は、Stravaに到達すると、一時的にBaidu.comにリダイレクトされます。次に、このスキームはBaiduのリダイレクト機能を悪用し、ユーザーを目的のフィッシングページに送信します。

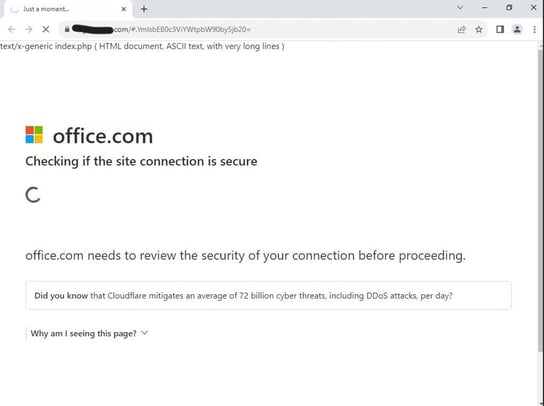

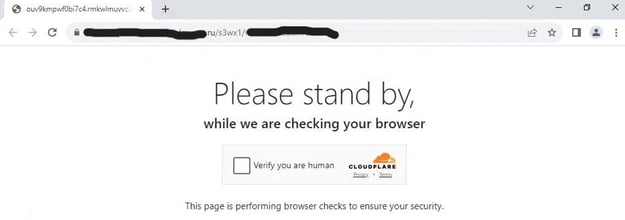

このプロセス中に、狙われたターゲットはいくつかの中間ページに遭遇します。これらのページは、メールフィルターによるさらなる分析を防ぐ役割を果たしています。ハッカーは、フィールドやフィッシングリンクのない中間ページを使用することがよくありますが、それによって、メールフィルターを欺き、そのメールが安全であると判断させます。同時に、これらのページの存在によって、そのキャンペーンはターゲットとなる被害者にとって、より正当なものに見えます。

偽のMicrosoftセキュリティスキャン

Cloudflareのセキュリティチェック

カバーページはMicrosoftとCloudflareによる偽のセキュリティスキャンをシミュレートしています。Vadeが観察した他の攻撃と同様、このフィッシングページはCloudflareによってホストされているため、プラットフォームのボット対策メカニズムの恩恵を受けることができます。これらのメカニズムは人間の行動を模倣し、脅威が自動化されたボット検出ソリューションをすり抜けられるようにします。

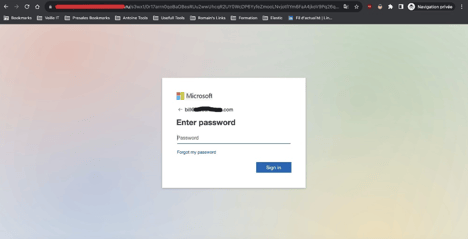

Cloudflareによるセキュリティチェックが完了すると、被害者は目的のフィッシングページに誘導されます。ここで、ユーザーは自分のメールアドレスが事前に入力されているMicrosoftの認証フォームに遭遇します。このような個人的な要素が加えられていることにより、正当な雰囲気が生まれ、ホスト先がロシアになっているドメインにユーザーが気づかない場合があります。

目的のフィッシングページ--Microsoftの認証フォーム

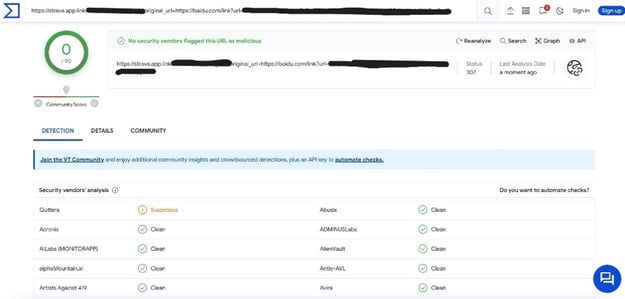

VirusTotalで確認されたように、このフィッシングリンクに悪意があると判断したセキュリティベンダーはありませんでした。

VirusTotalのフィッシングリンクの分析

Vadeの研究者らは、フィッシングキャンペーンの送信に使用されたメールは侵害されたものである可能性が高いと考えています。

最近のフィッシング攻撃 その2

11月20日、Vadeは日本の大手自動車メーカーを標的とした攻撃を検出しました。このフィッシングキャンペーンはベトナムの物流会社からのものと思われます。このメールは米国のIPアドレスから送信され、SPF、DKIM、DMARCのすべての認証チェックを通過しました。

Vadeのフィッシング脅威のメールログ

このフィッシング攻撃の件名は、非公開のメールアドレスへのメールが「モデレーターの承認待ち」であることを被害者に通知しています。

不正なフィッシングページへのリンクリダイレクト

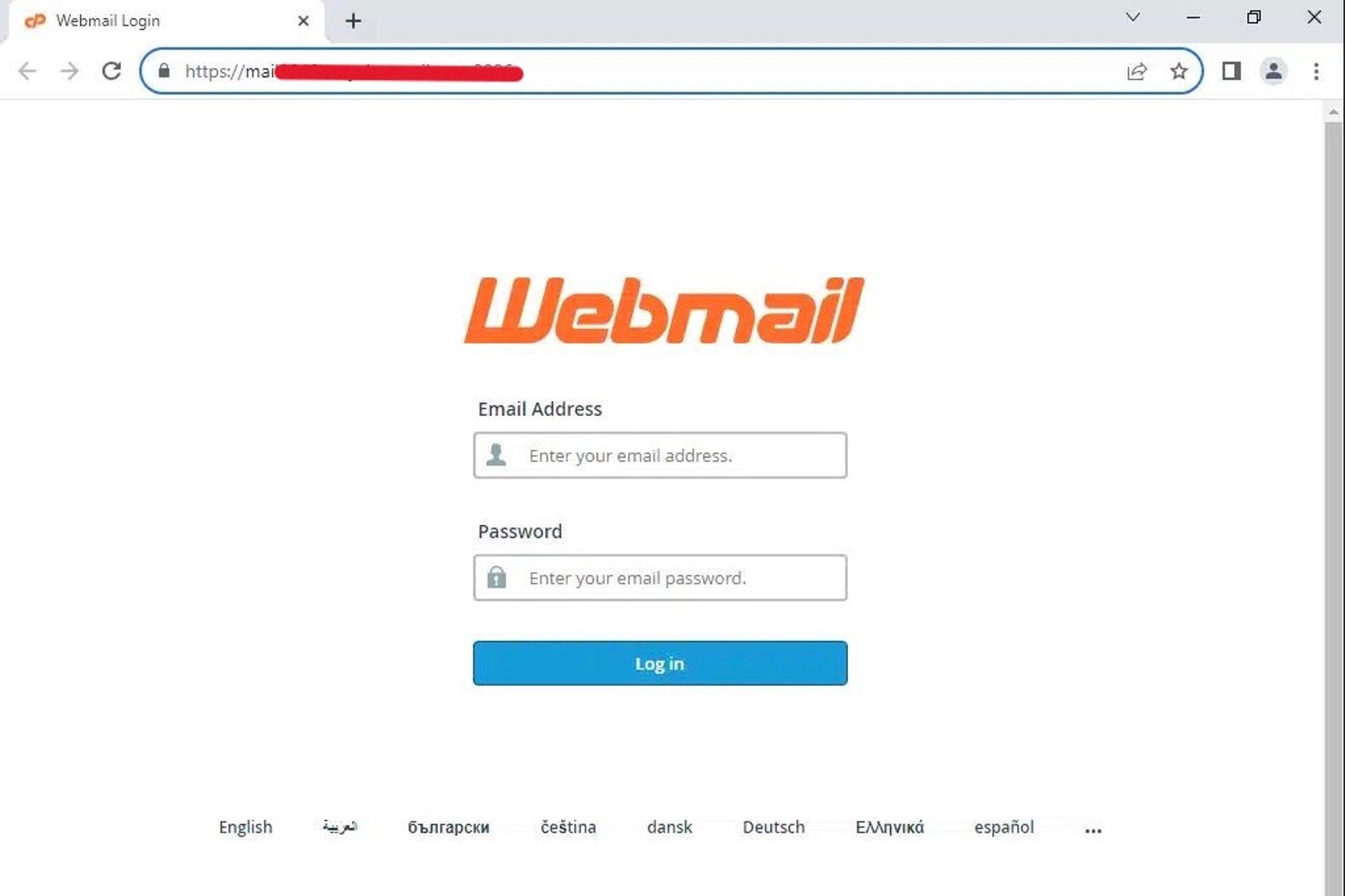

このメールには、物流会社のURLを指していると思われるフィッシングリンクが組み込まれています。ただし、リンクには、被害者を偽のcPanel WebMailログインページに送信するリダイレクトが含まれています。

偽のcPanel WebMailログインページ

ログインページは、ベトナムでホストされているドメインアドレスに属しています。

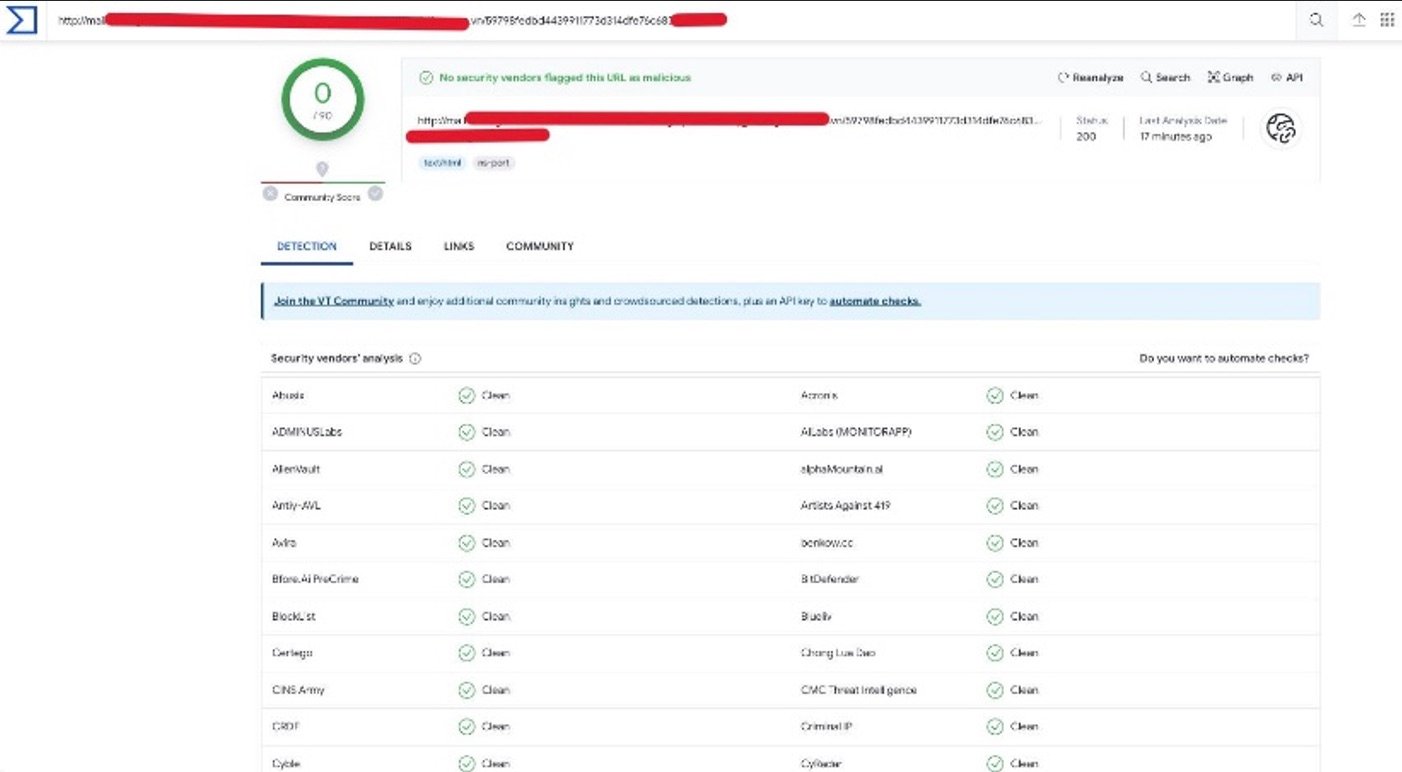

VirusTotalのフィッシングメールの分析

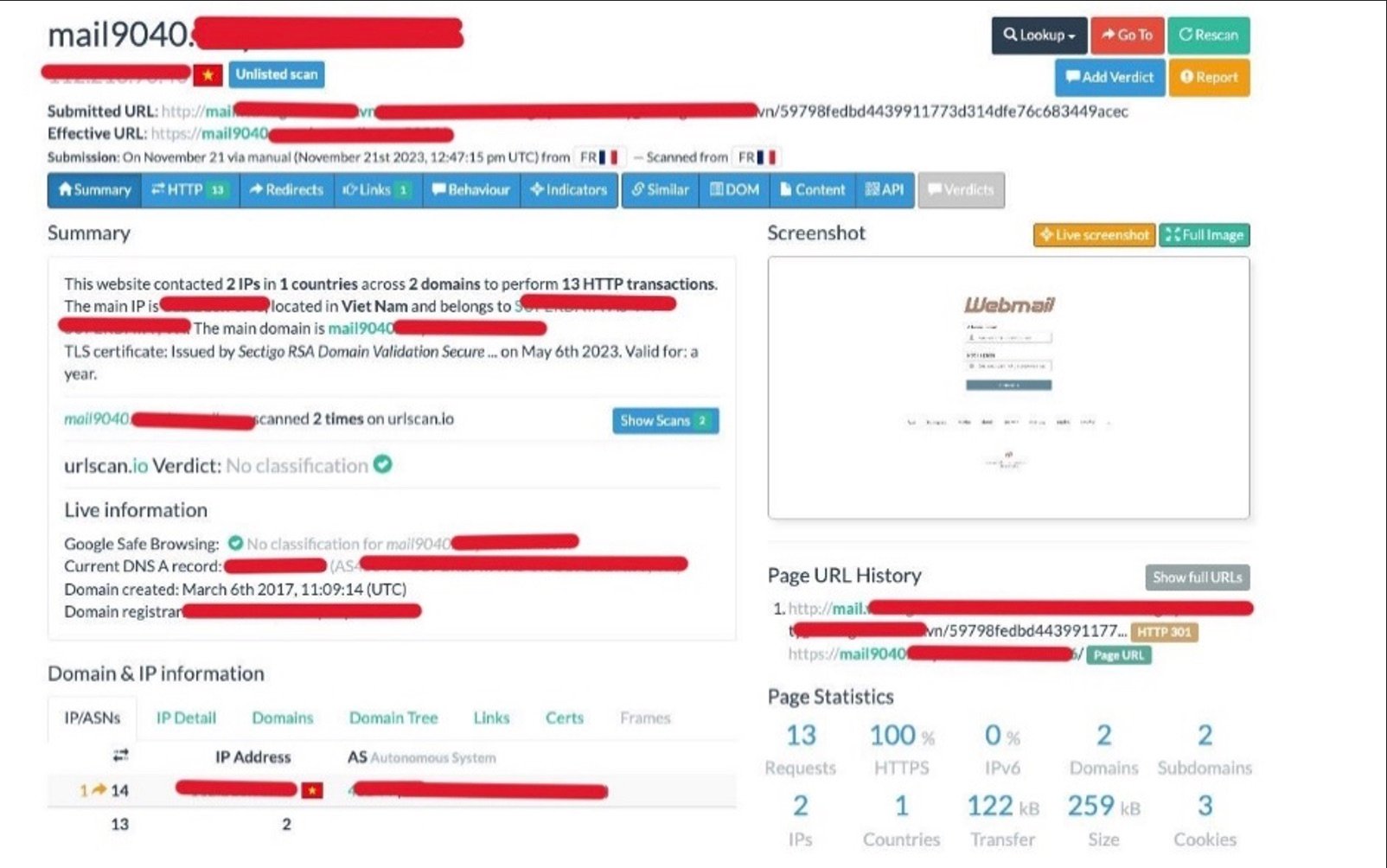

VirusTotalによると、前回の攻撃と同様に、このリンクが悪意のあるものだと判断したセキュリティベンダーはありませんでした。urlscan.ioによる分析でも、フィッシングリンクは安全であることが判明しました。

urlscan.ioのフィッシングメールの分析

最近のフィッシング攻撃 その3

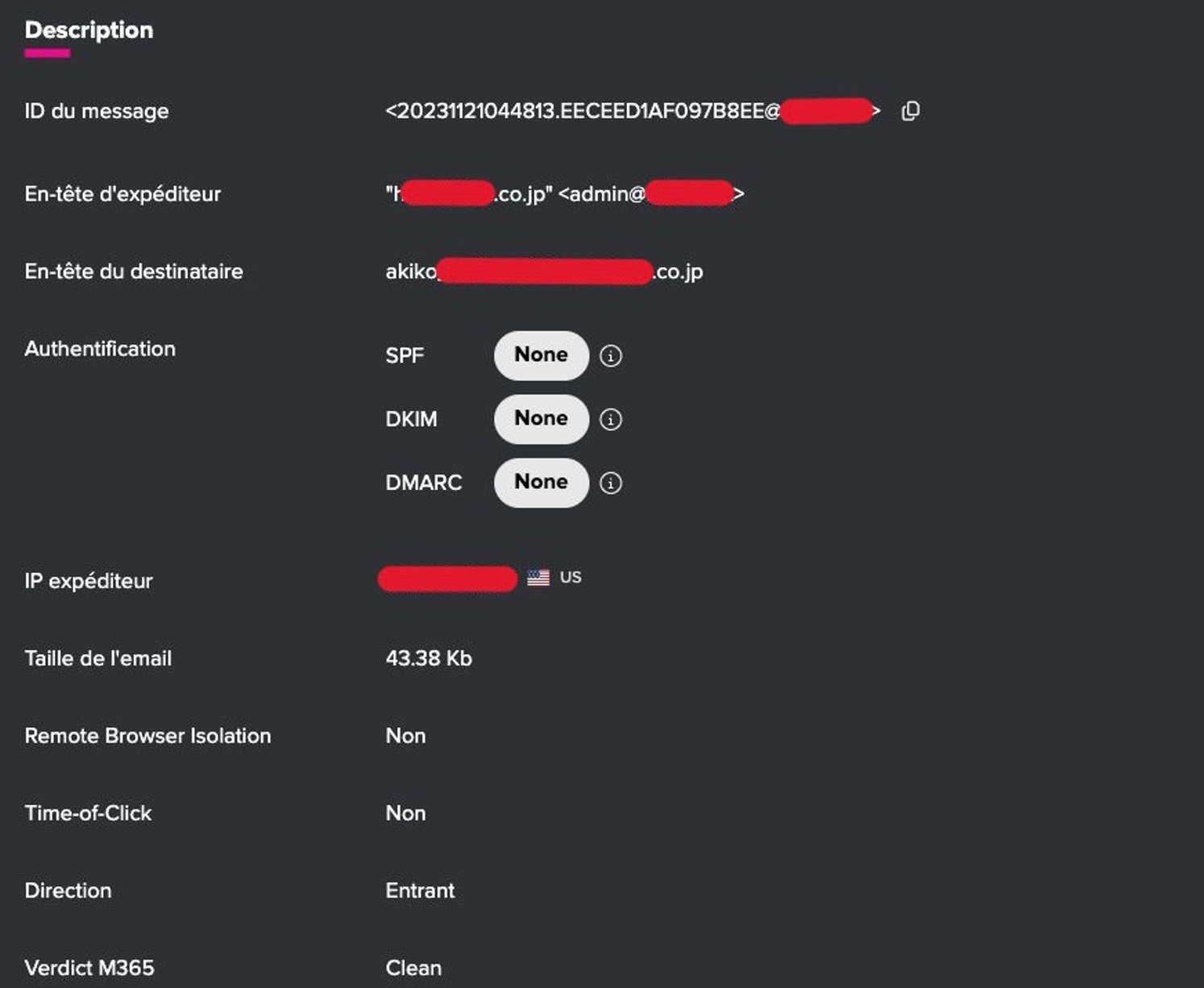

11月21日、Vadeは日本の製造業に対するフィッシング攻撃を検出しました。この脅威は、その会社の従業員をターゲットにして彼らのパスワードを収集しようとしました。この攻撃は、表示名のスプーフィングを使って正当性をもたせようとしています。表示名には、組織の従業員とターゲットにされた被害者の同僚のものと思われるメールアドレスがリストされています。ハッカーはたいていの場合、この手法を使って、被害者の信頼を獲得し、SPF、DKIM、DMARCのチェックをパスしようとします。また、この手法は、モバイルデバイスを使っている被害者をターゲットにする場合にも非常に効果的です。メールクライアントがデフォルトでドメインアドレスを非表示にするため、受信者が送信者の身元を確認することがより困難になるからです。このケースでは、フィッシングメールの実際のドメインアドレスは、米国に拠点を置くホスティング会社に属しています。

Vadeのフィッシング脅威のメールログ

SPF、DKIM、DMARCによる検査では、すべて「None(なし)」という結果が出ています。「Fail(失敗)」ステータスとは異なり、「None(なし)」は多くの場合、SPFレコードの欠如、DNSレコード内のキーが無効または誤って構成されている、DMARCの適用ポリシーがないことを示しています。

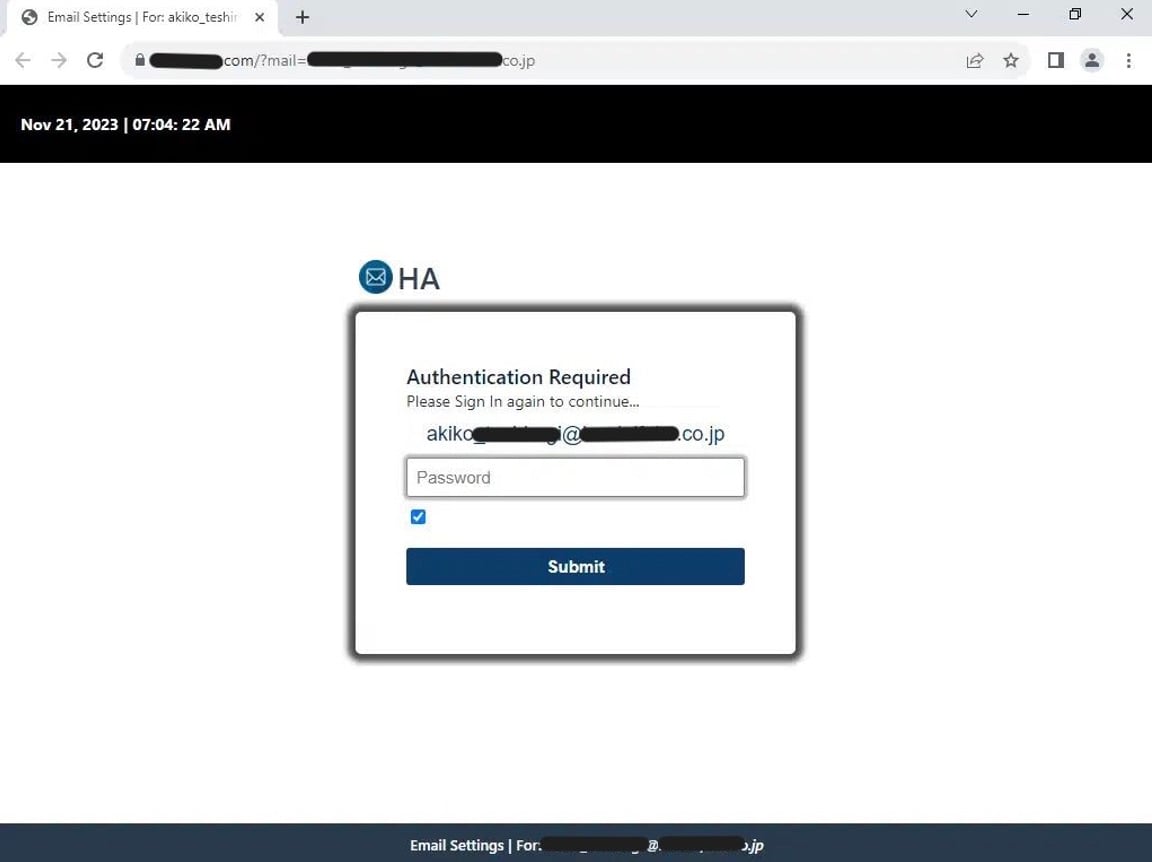

件名には、ターゲットにされた被害者のメールアドレスが組み込まれており、メールを個人化しようとしていることが分かります。このメールには、米国でホストされているフィッシングページにユーザーを誘導するフィッシングリンクが組み込まれています。ここで、ユーザーのエクスペリエンスをパーソナライズして信頼性を高めるために、ターゲットにされた被害者には、自分のメールアドレスが事前に入力されている認証フォームが表示されます。

フィッシングページ

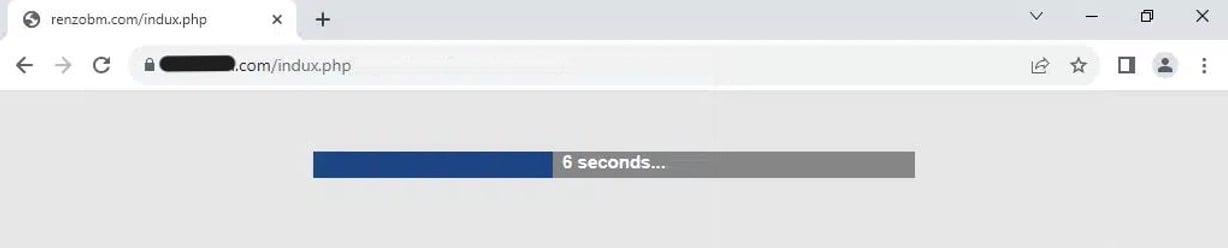

ユーザーがパスワードを入力すると、フィッシングページが更新され、ユーザーの設定を読み込んでいるように見せかけて、その間にハッカーはパスワードを収集します。

被害者のパスワードが収集された後のフィッシングページ

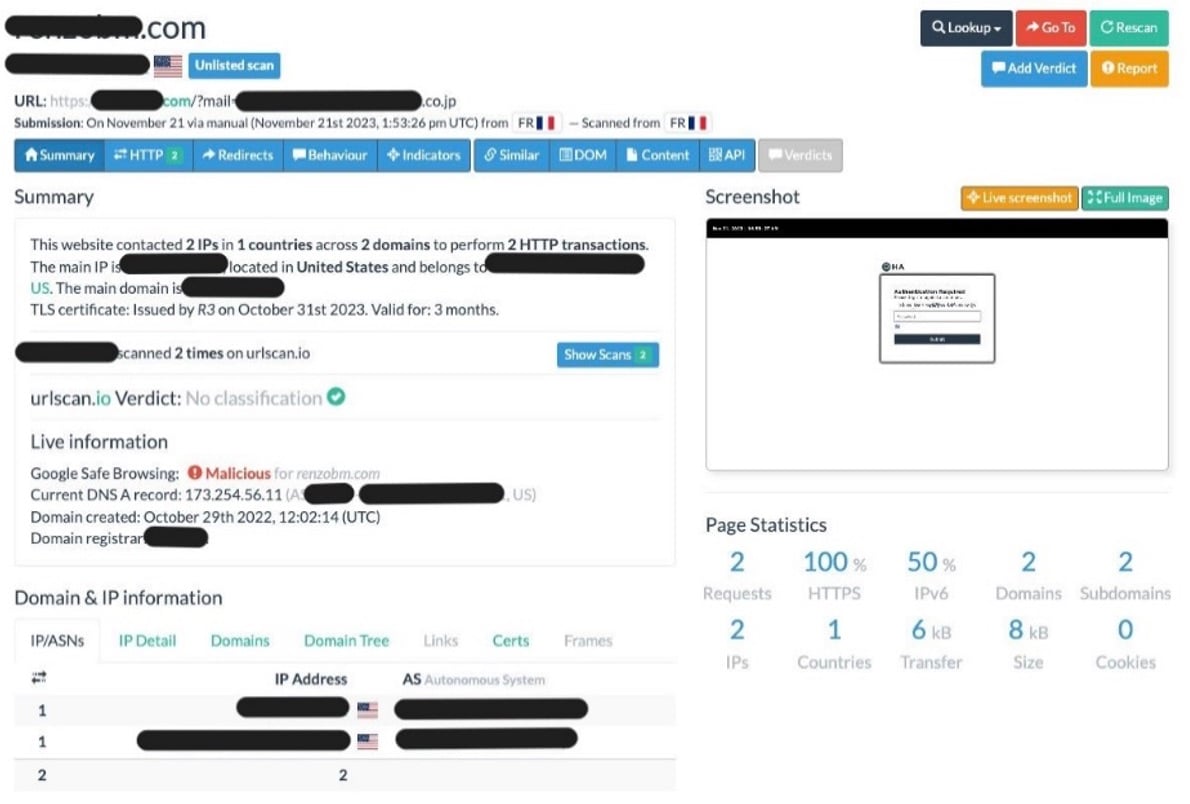

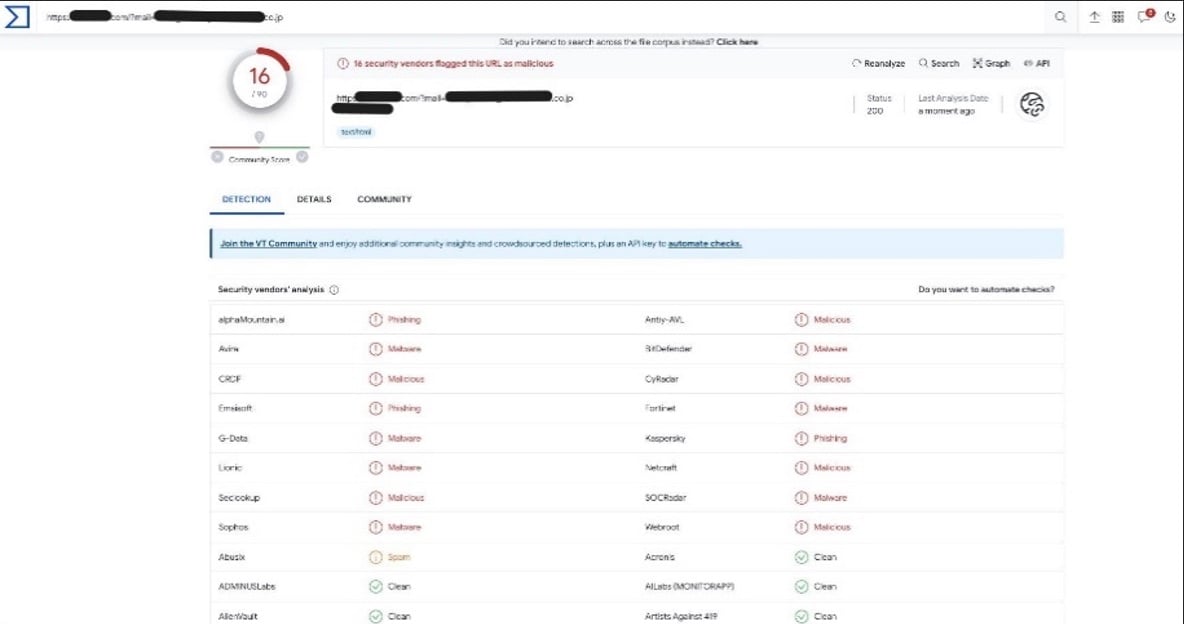

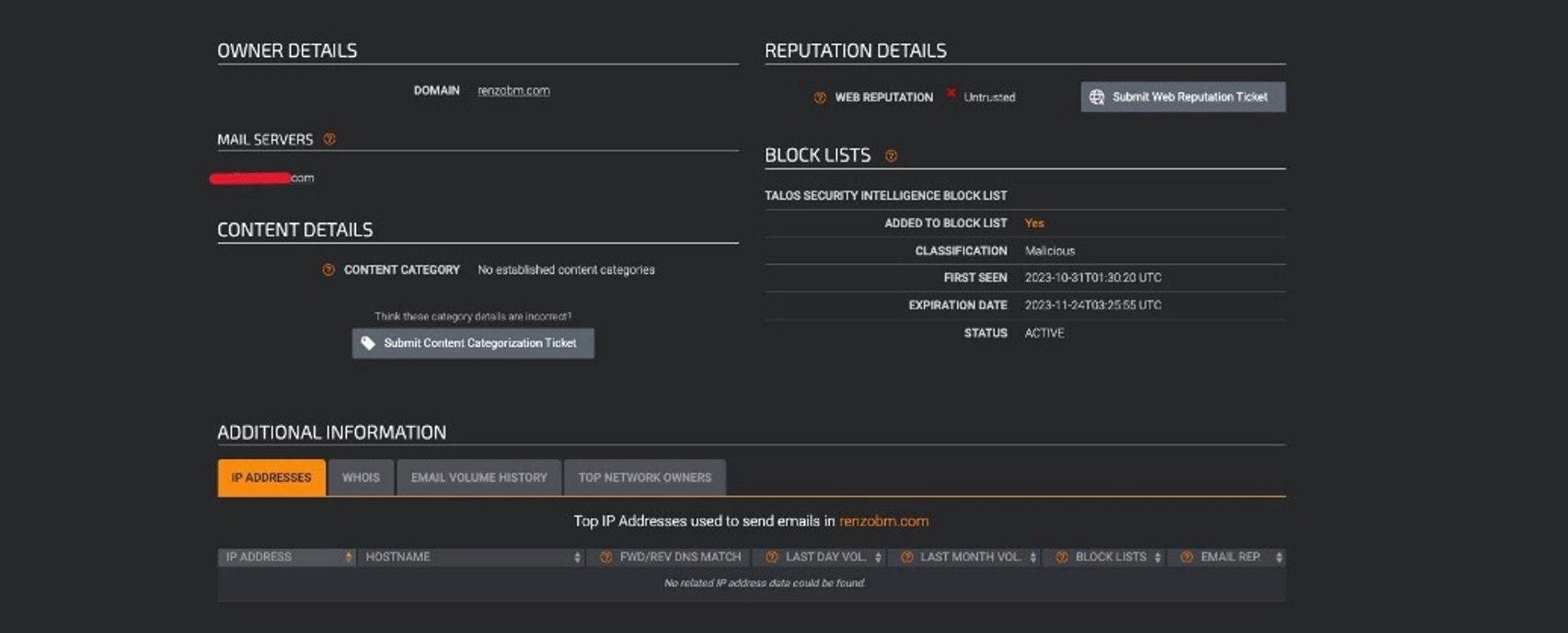

注目すべき点は、他の情報源が悪意のあるメールであるとフラグを立てたのに対し、Microsoftはそのメールを安全だと判断したことです。フラグを立てたリソースには、urlscan.io、Google Safe Browsing、およびVirusTotalの多くのセキュリティベンダーとTalosなどがあります。

urlscan.ioのフィッシングサイトの分析

VirusTotalのフィッシングサイトの分析

Talosによるフィッシングサイトのスキャン

組織をフィッシングから保護する

フィッシングは依然として最も一般的なサイバー脅威であり、最初の侵害の主な原因です。この記事で検討した最近のフィッシング攻撃を含むこの脅威からからの保護を持続するために、Vadeの専門家はフィッシング認識トレーニングの実施を推奨しています。それにより、ユーザーはフィッシング詐欺の一般的な兆候を見分けて、修復のために不審なメールを管理者に報告する手順を習得します。

組織はメールセキュリティの強化にも取り組まなければなりません。Gartnerは、Market Guide for Email Security 2020のリリース以来、プロダクティビティスイートのネイティブな保護を強化するためにサードパーティのメールセキュリティソリューションを採用することを組織に推奨しています。Gartnerは、2023年にメールセキュリティの最新マーケットガイドをリリースし、このアドバイスを繰り返しています。