Tentative de phishing par détournement de Baidu, Cloudflare et Microsoft

Vade

—12 septembre 2023

—3 min de lecture

Vade a récemment détecté une attaque de phishing exploitant la fonctionnalité de redirection des liens de Baidu, le géant chinois des services cloud. Dans un premier temps détectée par Vade en août 2023, cette attaque de phishing récente ciblait une société financière de taille moyenne basée dans la région EMEA. Seul un employé de l’entreprise a reçu l’email de phishing, qui a été remis après avoir contourné les fonctions de détection nativement intégrées à Microsoft 365.

Dans cet article, nous analyserons l’attaque avant de vous suggérer des mesures à prendre pour protéger votre entreprise.

Attaque de phishing récente : l’obfuscation au centre des préoccupations

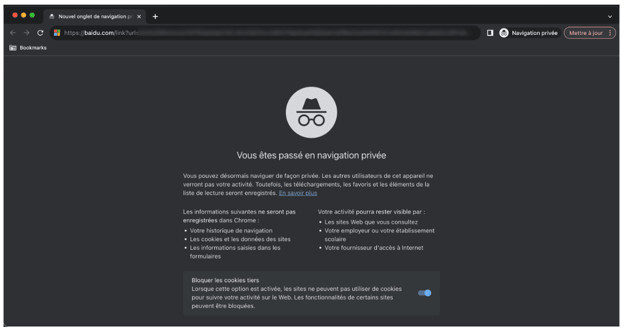

La campagne de phishing démarre avec un email de phishing contenant un lien de redirection vers un domaine Baidu. Un clic sur ce lien renvoie l’utilisateur vers une page web Baidu temporairement vide, puis vers un domaine jusque-là caché grâce à la fonction de redirection des liens de Baidu. De redirection en redirection, la victime se retrouve sur une page de phishing intermédiaire.

Lien Baidu détecté par Vade

[Article associé] Une nouvelle campagne phishing concerne YouTube et CAPTCHA Cloudflare

L’attaque prend une apparence légitime en simulant spinning wheel une vérification de sécurité. La page usurpe même le logo Microsoft, tout en invitant l’utilisateur à patienter : « Nous vérifions que la connexion au site est sécurisée » et « office.com doit vérifier la sécurité de votre connexion avant de continuer ». Une roue animée s’affiche également pour simuler l’exécution du processus de vérification, avec le message suivant : « Saviez-vous que Cloudflare neutralise chaque jour près de 72 milliards de cybermenaces, y compris des attaques DDoS ? »

Page de phishing intermédiaire détectée par Vade

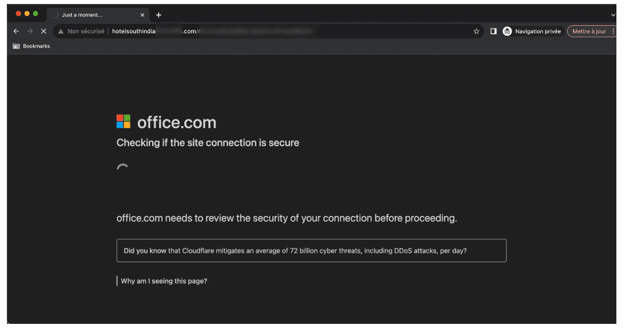

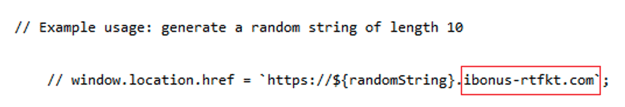

Le code source de la page est relativement simple à comprendre. Ci-dessous, un aperçu du code source JavaScript. Il sert à collecter l’email de la victime ayant cliqué sur le lien malveillant avant d’être redirigée vers la page web de phishing. Comme souvent, l’adresse email est utilisée pour personnaliser le faux formulaire d’authentification de la page malveillante.

Code source JavaScript

Les commentaires sont visibles dans le code source, et nous pouvons voir un autre domaine précédemment utilisé par des malfaiteurs ayant usurpé l’identité de M365.

Indicateur de compromission

Indicateur de compromission

À partir de cet indicateur de compromission, nous pouvons retrouver un rapport de JOESandbox Cloud à propos d’une attaque de phishing similaire s’étant récemment produite. Dans ce cas de figure, les hackers ont exploité Microsoft Bing à l’aide d’un lien trafiqué, tout comme Baidu.

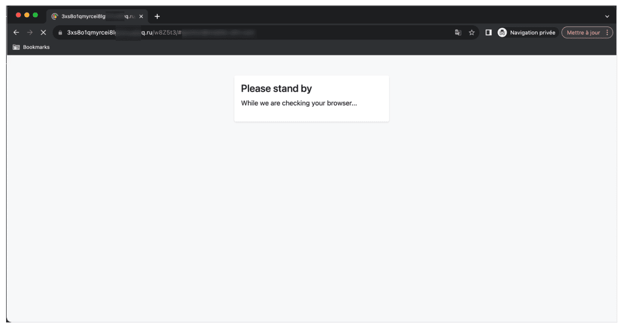

Au début, la page web s’actualise automatiquement et redirige l’utilisateur vers une fausse vérification de sécurité. Sur cette nouvelle page, le message suivant s’affiche : « Veuillez patienter pendant que nous vérifions votre navigateur ».

Deuxième page de phishing intermédiaire détectée par Vade

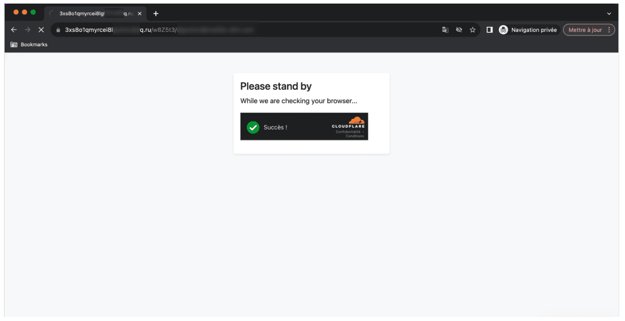

Là encore, la page s’actualise automatiquement. Mais cette fois-ci, l’utilisateur reçoit une confirmation de la vérification de sécurité. Une coche verte apparaît alors, avec un message rédigé dans la langue de la victime ciblée. Dans ce cas, la page de phishing est hébergée par Cloudflare. Ainsi, les hackers peuvent tirer avantage de la gestion anti-bot de Cloudflare.

Gestion anti-bot de Cloudflare

[Article associé] : Rapport sur le phishing et les malwares - S1 2023 : le phishing en hausse de 54 %

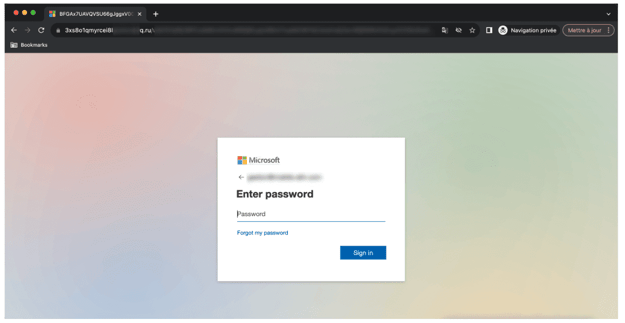

De nouveau, la page s’actualise automatiquement, puis affiche un faux formulaire d’authentification Microsoft 365. Contrairement à l’usurpation de Microsoft abordée plus haut, la page de phishing est accessible via un domaine .ru (les hackers ont par exemple ajouté un enregistrement DNS sur Cloudflare). L’équipe de recherche de Vade a confirmé la création récente de ce domaine (25 juillet 2023).

Fausse page d’authentification de Microsoft 365 détectée par Vade

Pour renforcer sa légitimité apparente, le faux formulaire d’authentification est prérempli avec l’adresse email de la victime ciblée. Sur la page web se trouve un champ vide dans lequel la victime est invitée à saisir son mot de passe. Ce « moissonnage » d’identifiants ouvre la voie à une usurpation du compte et donc à une attaque, ainsi qu’à d’autres tentatives malveillantes.

Points à retenir sur l’attaque de phishing de Microsoft 365

Selon une méthode courante, les attaquants protègent la page malveillante à l’aide de mécanismes de dissimulation et de redirection (comme la technique signalée par Sucuri et consistant à utiliser des pages de redirection interstitielles). La plupart des filtres d’email considéreront le domaine Baidu comme sûr, et l’email de phishing sera remis sur la boîte de réception de la victime.

C’est précisément dans ce but que sont utilisées plusieurs pages intermédiaires : pour intercepter et empêcher l’analyse de la page de destination. En effet, ces pages ne contenant aucun champ ni lien, elles sont généralement considérées comme sûres par les filtres. Les hackers comptent donc sur une page de phishing hors de portée des outils d’analyse. C’est là que le piège se referme sur la victime lorsqu’elle parvient à cette étape.

Comment se protéger des attaques de phishing

Les attaques de phishing gagnent en volume et en sophistication. Protéger vos utilisateurs, vos activités et vos clients est une nécessité. Pour cela, plusieurs mesures fortes doivent être prises afin de renforcer votre sécurité.

En premier lieu, investissez dans une solution de sécurité de l’email intégrée, qui viendra s’additionner aux protections natives de Microsoft 365. De fait, une telle précaution aurait pu empêcher l’attaque, qui en son absence a pu contourner les filtres de sécurité de Microsoft, comme nous l’avons vu plus tôt. Ensuite, mettez en place une formation de sensibilisation à la sécurité, avec des sessions régulières pour apprendre aux utilisateurs à identifier et gérer les menaces de phishing, notamment en les signalant aux administrateurs à des fins de remédiation.

Aussi, intéressez-vous aux autres mesures à même d’assurer une posture de sécurité robuste, comme la mise en place d’une solution Zero Trust et de politiques des mots de passe.