Pretexting : 5 techniques d’ingénierie sociale

Adrien Gendre

—04 juin 2020

—4 min de lecture

Le pretexting est une forme d’ingénierie sociale favorisant la divulgation d’informations sensibles. Pour la mettre en œuvre, les hackers font souvent des recherches sur leurs victimes avant même d’entamer la conversation. Ils peuvent ainsi se faire une idée de leur vie personnelle et professionnelle, et décider du bon prétexte sous lequel les approcher.

Courant dans le spear phishing et les attaques de type BEC (Business email compromise), le pretexting constitue généralement la première phase d’un plan plus vaste destiné à extorquer des informations. Au final, il s’agit d’une offre de participation à un délit ! En effet, si l’attaque commence généralement par un simple « bonjour », elle se termine par des pertes de plusieurs milliers, voire plusieurs millions de dollars pour les entreprises.

Voici cinq exemples de pretexting détectés par Vade :

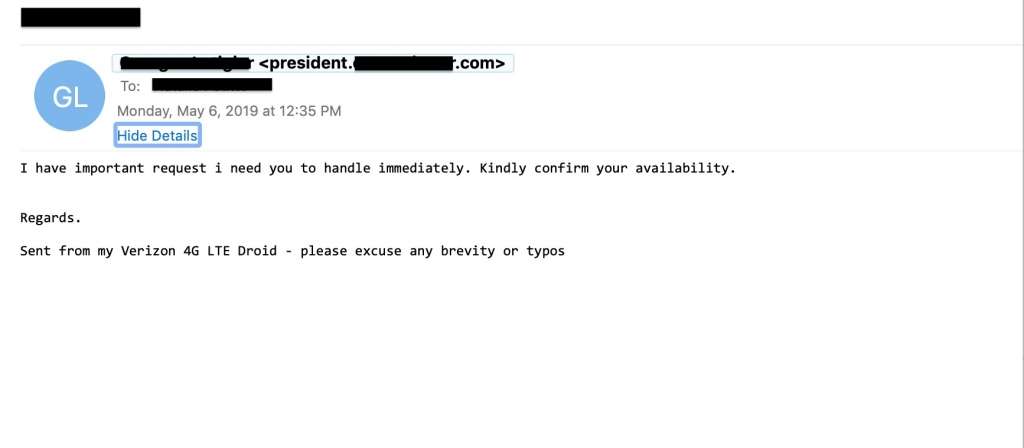

1. Êtes-vous disponible ?

Les hackers sont des personnes très occupées... Aussi n’est-il pas surprenant qu’ils commencent souvent par demander à leur future victime si elle a du temps à leur consacrer. « Êtes-vous disponible ? » est le prétexte qu’un hacker utilise pour déterminer si la victime qu’il a choisie peut lui être utile et pour commencer à établir une relation. Cette question permet également de déjouer sa méfiance, en évitant de formuler immédiatement une demande d’ordre financier.

Si la victime répond qu’elle est disponible, elle recevra un deuxième email l’invitant à procéder à un virement ou à acheter des cartes cadeaux, ou parlant peut-être simplement de tout et de rien. Si la victime répond qu’elle est occupée, en déplacement ou en congé, il y a alors peu de chances qu’elle soit en mesure d’honorer les demandes du hacker. Dans ce type de situation, le hacker passe à la personne suivante de sa liste.

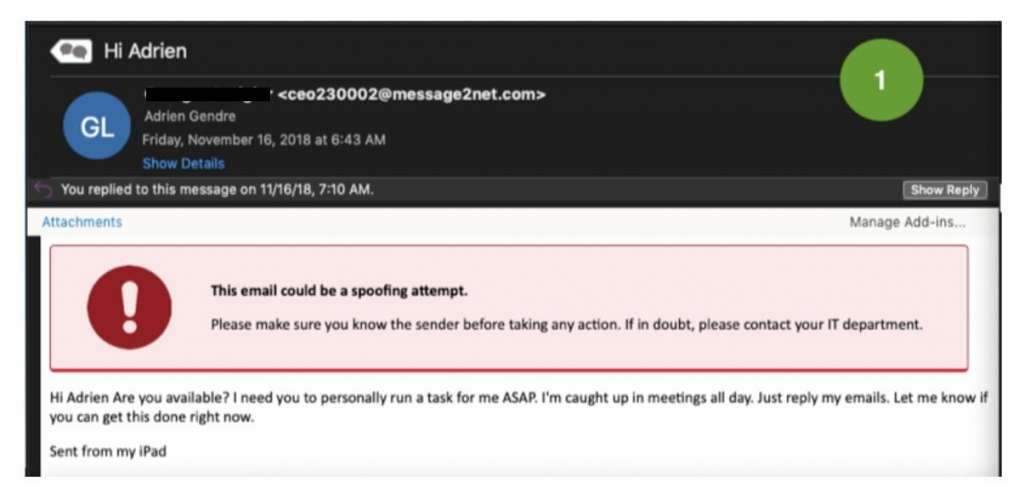

2. J’ai besoin d’un coup de main

L’usurpation de l’identité des cadres supérieurs constitue l’une des techniques les plus fréquentes du spear phishing. La victime se sent obligée d’agir rapidement et ce sentiment d’obligation la pousse souvent à commettre des erreurs. Cette technique d'ingénierie sociale est particulièrement efficace contre les personnes qui ne sont pas habituées à recevoir des emails de leur PDG. Plutôt que de se montrer circonspecte, la victime a alors tendance à agir sans délai. Dans l’exemple ci-dessous, le hacker met sa victime sous pression en affirmant être en réunion et ne pouvoir donc s’acquitter lui-même de la tâche demandée.

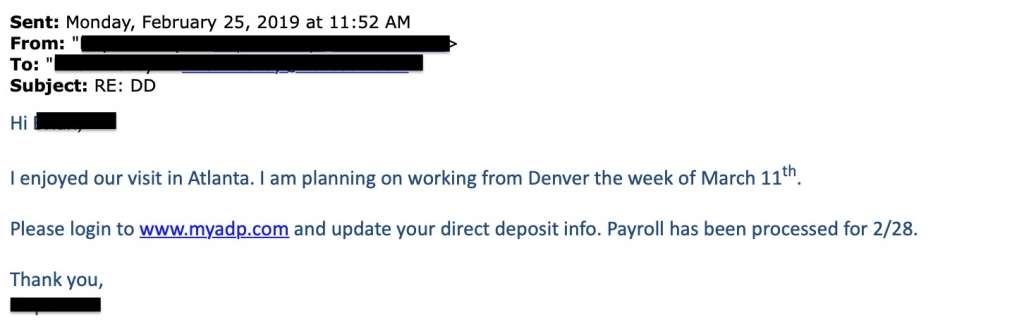

3. Je suis heureux de vous avoir rencontré

Si le hacker mène bien ses recherches à la fois sur la personne dont il usurpe l’identité et le destinataire de son email, il peut jauger la relation qu’il existe entre eux. Dans de nombreux cas, le hacker peut apprendre des informations très précises qu’il réutilise ensuite pour aborder sa victime. Dans l’exemple ci-dessous, le hacker a eu vent d’une réunion à laquelle la personne pour laquelle il se fait passer et le destinataire de l’email ont participé. Il exploite ces informations pour créer un sentiment de familiarité et mettre sa victime à l’aise. Elle est ainsi plus susceptible de répondre à la demande de détournement de paies qui suit.

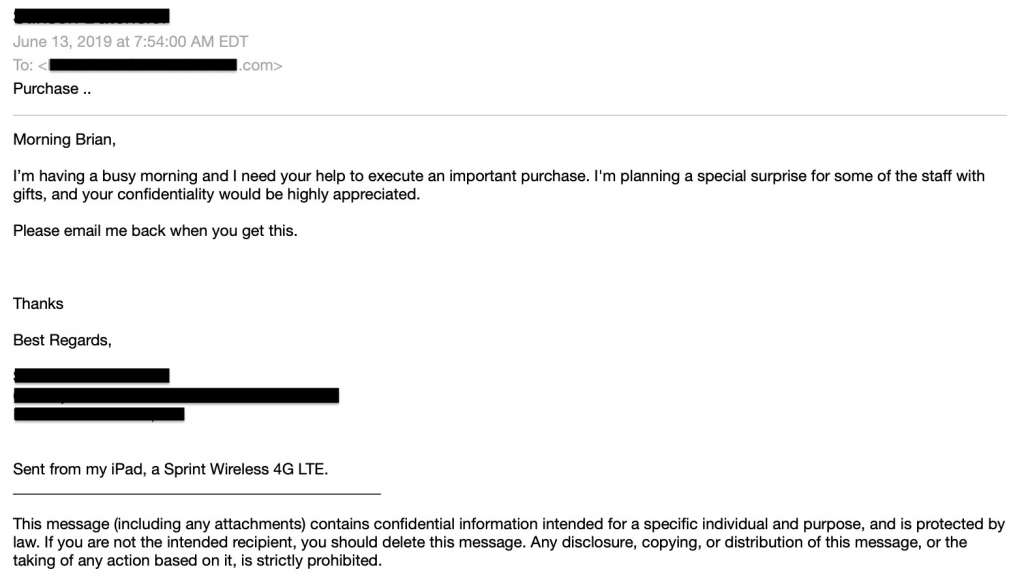

4. Je prépare une surprise

Dans cet exemple, le hacker informe sa victime qu’il prépare une surprise pour des collègues ou des clients et qu’il a besoin de son aide pour la mettre en œuvre. Ce prétexte a deux objectifs : tout d’abord, il pousse la victime à penser qu’elle fait une bonne action. Ensuite, elle permet de garantir qu’elle n’informera pas ses collègues ou supérieurs de cette demande, ce qui donne du temps au hacker.

Comme certains des exemples ci-dessus, la demande aide également le hacker à déterminer si sa victime est véritablement en mesure de l’aider. Encore une fois, s’il a jeté son dévolu sur la mauvaise personne, il peut passer à la suivante. Bien souvent, le hacker demandera à sa victime l’adresse email de la personne à contacter.

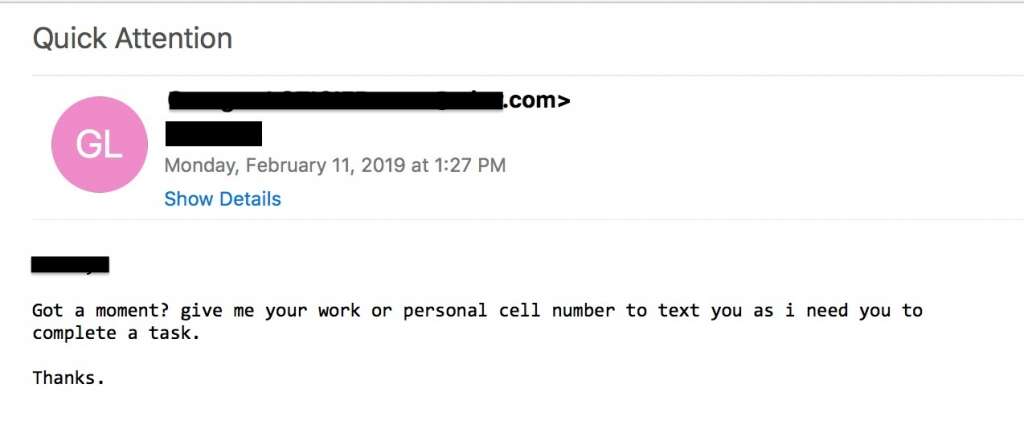

5. Envoyez-moi votre numéro de téléphone

En raison de la prévalence des attaques BEC, de nombreuses entreprises demandent à ce que les virements et autres transactions financières soient validés par téléphone. Cet exemple prépare la victime à cette conversation avec le hacker.

Cette demande peut également précéder la mise en place d’un deepfake. Plusieurs de ces attaques ont été signalées l’année dernière, notamment un cas au Royaume-Uni, dans lequel le hacker est parvenu à usurper la voix d’un PDG à l’aide d’un logiciel d’IA. Cet exploit lui a permis de voler 244 000 $ à l’entreprise. La demande de numéro de téléphone peut ainsi servir pour du deepfake, mais elle peut également avoir d’autres objectifs. Les numéros de téléphone portable, par exemple, sont souvent utilisés comme preuve d’identité pour débloquer des comptes en ligne.

Comment éviter le pretexting

Le pretexting est lié à l’usurpation d’identité. De plus, pour réussir, l’email doit paraître authentique. Pour ce faire, il est donc nécessaire d’usurper également l’adresse email. DMARC est le protocole de protection le plus courant contre l’usurpation de l’adresse email, mais il présente certaines limitations. Il est notamment complexe et exige une maintenance continue. Par ailleurs, DMARC bloque bien l’usurpation de domaine exacte, mais reste impuissant contre l’usurpation du nom affiché ou le recours à des domaines voisins, deux stratégies bien plus fréquentes lors des attaques de spear phishing, justement en raison de l’efficacité de DMARC.

Pour se prémunir contre le pretexting et l'ingénierie sociale, les entreprises doivent donc s’intéresser à une approche de détection plus moderne que DMARC. Une technologie anti-spear phishing reposant sur l’intelligence artificielle (IA) analyse les emails pour repérer les comportements malveillants typiques du pretexting. De plus, elle peut détecter les anomalies dans le trafic de messagerie et les adresses email, notamment l’usurpation du nom affiché et l’utilisation de domaines voisins. Le traitement du langage naturel, issu de l’IA, analyse les formulations de l’email et repère les termes et phrases couramment utilisés à des fins de pretexting et de spear phishing.

Enfin, formez vos utilisateurs à détecter le pretexting en leur présentant des exemples concrets. Bien souvent, le pretexting et le spear phishing réussissent, car les utilisateurs ne connaissent pas les stratégies dont nous avons parlé plus haut et ne voient rien d’anormal aux demandes qu’ils reçoivent. Expliquez-leur les différents types d’usurpation de l’adresse email et formez-les à analyser les adresses afin qu’ils puissent repérer les cas de domaines voisins et d’usurpation du nom affiché. Vous devez également mettre en place des règles concernant les transactions financières, par exemple imposer la validation de ces demandes par téléphone ou en personne.

Envie de mieux combattre le spear phishing ?