プリテキスティング:ソーシャルエンジニアリング戦術の5つの例

Adrien Gendre

—6月 04 2020

—1 分で読める

プリテキスティングは、被害者を操って機密情報を漏洩させるために使われるソーシャルエンジニアリングの形式です。ハッカーは、たいていの場合、被害者と最初のやり取りを始める前に被害者について調査します。これにより、ハッカーは被害者の私生活や職業生活の感覚をつかむことができ、被害者に接近するのに適した口実(プリテキスト)を練ることができます。

スピアフィッシングやビジネスメール詐欺でよく使われるプリテキスティングは通常、被害者から情報を引き出すためのより広範なスキームの第一段階です。突きつめると、これは犯罪に加担させるための招待です。たいていの場合、親しげな挨拶から始まり、企業に数千ドル、時には数百万ドルの損失を及ぼして終わります。

以下は、Vadeによって検出されたプリテキスティングの5つの例です:

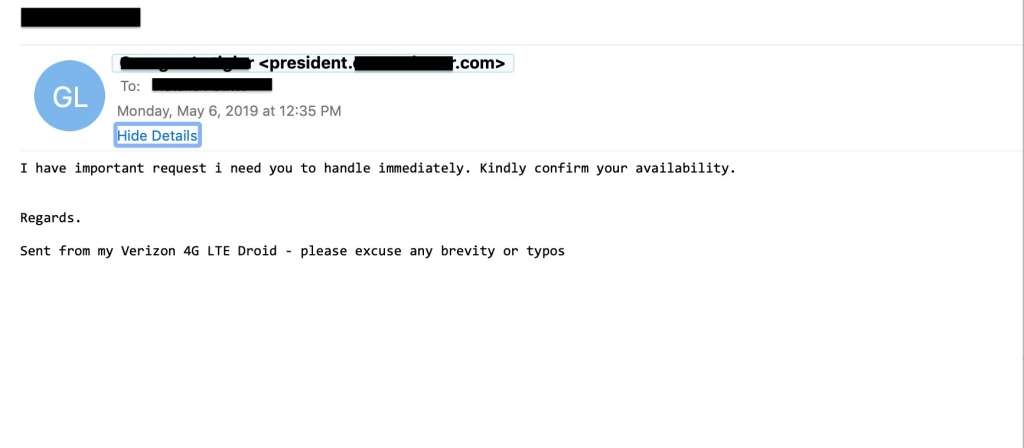

1.手が空いていますか?

ハッカーは忙しい人たちです。ですから、彼らが被害者の手が空いてるかどうかを確認することからやり取りを始めるのは驚くべきことではありません。「手が空いていますか?」は、ハッカーたちが自分が選んだ被害者が役に立つかどうか、そして、関係を築けるかどうかを判断するために使う口実です。また、すぐさま金銭的な要求をするのとは対照的に、被害者の警戒心を和らげる効果もあります。

被害者が手が空いていると答えた場合、もう一通のメールが後に続きます。おそらくそのメールは、電信送金やギフトカードの購入の指示を伴うものであったり、あるいは、さらに世間話が続くこともあるでしょう。被害者が、実は忙しい、町の外にいる、有給休暇中であると答えた場合、彼らはハッカーの要求を実行できない可能性が高くなります。この場合、ハッカーはリストにある次の被害者に狙いを移します。

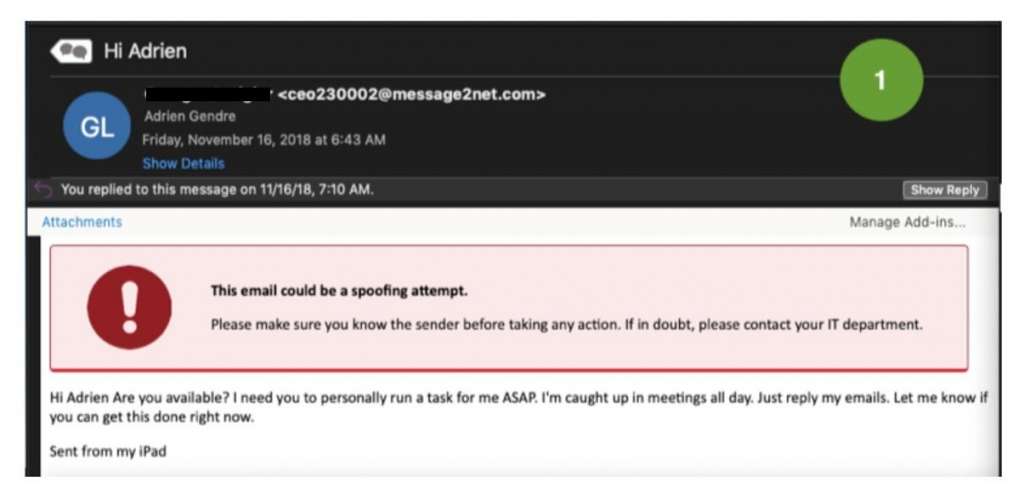

2.あなたの助けが必要です

著名な重役になりすますことは、スピアフィッシングで使われる最も一般的な戦術の一つです。これにより、被害者は、すばやく行動をとらなければならないというプレッシャーを感じるため、多くの場合、このプレッシャーによって判断を誤ることになります。これは、特にCEOからのメールの受信に慣れていない被害者に対して効果的です。疑いを持つよりもむしろ、被害者は単純にすばやく行動に移ります。以下の例で、ハッカーは会議中であるため、自分でその作業ができないと主張して、被害者にプレッシャーをかけます。

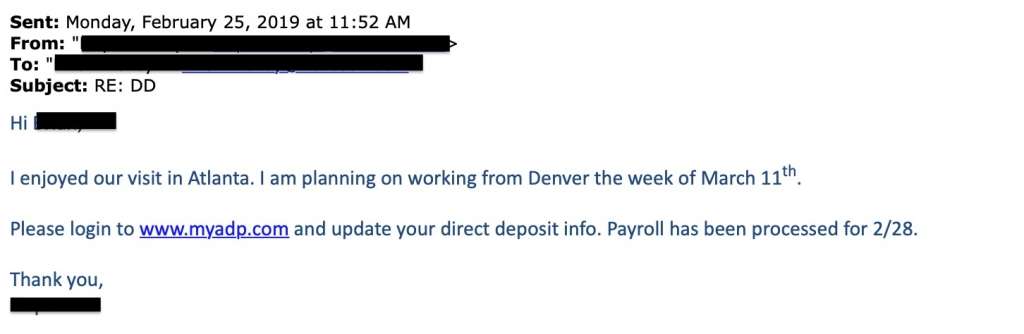

3.お会いできてよかったです

ハッカーがなりすましの被害者とメール受信者に両者について下調べをすれば、彼らは二人の間に存在する関係を感じ取ることができます。多くの場合、ハッカーは自分たちの口実に使える非常に具体的な詳細を知ることができます。以下の例では、ハッカーは、なりすましの被害者とメール受信者の間で持たれた最近のミーティングについて知っています。彼らは、この情報を使って親近感を作り出し、後に続く給与転用の要求に、被害者が安心して対応できるようにします。

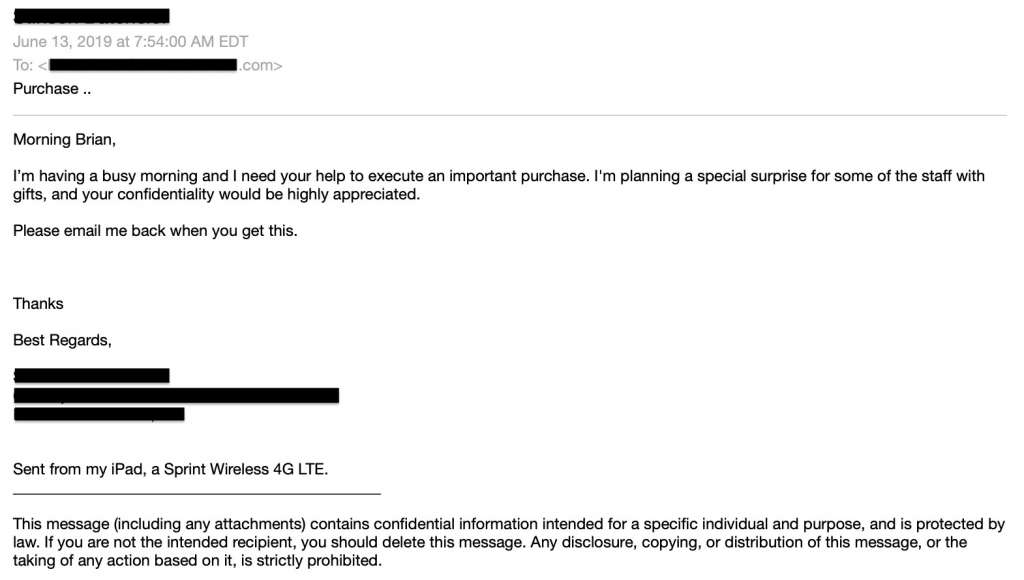

4.サプライズを計画しています

この例の中でハッカーは、同僚やクライアントのために特別なサプライズを計画しており、それを成功させるためには被害者の協力が必要だと伝えます。この口実は二つの目的を果たします:まず、被害者に善い行いをしていると信じ込ませます。次に、被害者は、この要求について他の同僚や上司に知らせることはないため、ハッカーは時間を稼ぐことができます。

前述の例のいくつかのように、要求することで、ハッカーは、その被害者がその要求を手助けできる立場にあるかどうかを知ることができます。この場合もやはり、ハッカーが不適切な人に接触した場合は、彼らは別のターゲットに移ることができます。また、たいていの場合、ハッカーはその件について問い合わせるべき人のメールアドレスをその被害者に尋ねます。

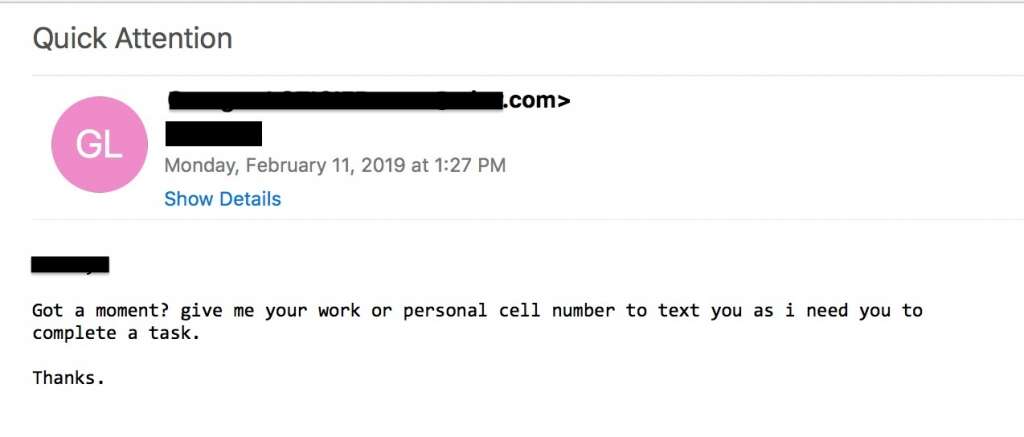

5.あなたの電話番号を送信してください

ビジネスメール詐欺の流行によって、多くの企業では、電信送金やその他の金銭取引の要求を電話で確認するように従業員に求めています。このプリテキスティングの例は、被害者がハッカーと電話でそのような会話をするようにセッティングしています。

これは被害者をディープフェイクへと仕向けることになります。昨年、ハッカーがAIソフトウェアを使ってCEOの声をまねて、会社から244,000ドルを騙し取った英国の事件を含め、注目を集めたディープフェイク事件が複数報告されました。電話番号を聞き出すフィッシングは、ディープフェイクの目的で使われることがありますが、他の目的に使われることもあります。例えば、携帯電話番号は身元証明として使用され、オンラインアカウントのロック解除に使われることがよくあります。

プリテキスティングの予防法

プリテキスティングはなりすましを伴いますが、成功させるためには、そのメールは正規のものに見えなければなりません。そのため、メールのなりすましが必要です。DMARCは、メールなりすまし対策の最も一般的な形式ですが、複雑で断続的なメンテナンスが必要であることも含めて限界があります。そのうえ、DMARCは完全なドメインのなりすましを阻止しますが、スピアフィッシング攻撃で非常によく使われるクロースカズンや表示名のなりすましを阻止できません。また、それらのなりすましがスピアフィッシングでよく使われる主な原因はDMARCの有効性にあります。

プリテキスティングを予防するために、企業はDMARCよりも新しい検出方法に目を向けることが必要です。人工知能(AI)を使ったスピアフィッシング対策テクノロジーは、メールの行動を分析してプリテキスティングの兆候の有無を調べ、スキャンすることによって悪意のあるパターンを検出します。さらに、メールトラフィックの異常およびクロースカズンや表示名なりすましを含むメールアドレスの異常も検出できます。AIの一分野である自然言語処理(NLP)は、言語を分析してプリテキスティングとスピアフィッシングで頻繁に使われる言葉やフレーズを解読できます。

最後に、実際のプリテキスティングの例を貴社のユーザーと共有して、プリテキスティングを見分けられるように彼らをトレーニングしましょう。プリテキスティングとスピアフィッシングが成功するのは、ユーザーが前述のプリテキスティングの戦略に慣れておらず、受信した要求に何も変わった点を見出せないことが原因である場合がよくあります。さまざまな種類のメールのなりすましについてユーザーを教育し、メールアドレスを調べてクロースカズンや表示名のなりすましの兆候の有無を判断できるように彼らをトレーニングしましょう。また、電話や直接対面で要求を確認するなど、金銭取引に関するルールを定めましょう。