Prévenir l’usurpation de compte : Protégez-vous

Adrien Gendre

—29 septembre 2022

—6 min de lecture

En tant que MSP, votre priorité est d’assurer la sécurité de vos clients. Le problème, c’est que les cybermenaces gagnent en sophistication et que la surface d’attaque ne cesse de s’étendre. Il devient ainsi difficile de déterminer sur quels points concentrer votre temps et vos ressources. L’un d’entre eux mérite pourtant toute l’attention des MSP et organisations : le risque d’usurpation de compte. En effet, les conséquences d’une telle attaque vous exposent, vous et vos clients, à des pertes financières, à des risques juridiques, à des dommages réputationnels, à la perte de clients, etc.

La prévention de l’usurpation de compte passe par une série de mesures qui vous protégeront contre cette cybermenace considérée comme l’une des plus coûteuses et dévastatrices. Ce type d’attaque commence par la compromission d’un compte et l’utilisation de son identité en ligne pour lancer de nouveaux assauts. Les hackers peuvent s’emparer des informations personnelles de l’utilisateur, détourner les fonds de ses comptes ou bien encore utiliser ses identités en ligne pour lancer des attaques malveillantes. Ils ont également la possibilité de s’en prendre aux organisations de ces utilisateurs, par exemple en lançant des attaques de phishing, en propageant des malwares, en exfiltrant des données, et plus encore. Ces actions peuvent non seulement vous nuire, mais elles peuvent aussi cibler vos clients et partenaires commerciaux. En 2021, ce type d’attaque a coûté 11,4 milliards de dollars aux particuliers et entreprises. Leur nombre a quant à lui augmenté de 90 % par rapport à l’année précédente. En mettant en place une stratégie de prévention de l’usurpation de compte, vous pourrez vous concentrer sur le développement de votre entreprise.

Dans cet article, nous nous penchons sur la menace posée par ces attaques, leur déroulement et les mesures à prendre pour protéger votre entreprise et vos clients.

L’usurpation de compte, une véritable menace

L’usurpation de compte est un moyen efficace de déployer massivement des attaques. Une fois que des hackers ont pris le contrôle d’un compte, il leur est en effet plus facile d’en compromettre de nouveaux. Ainsi, ils considèrent rarement leur première victime comme leur cible principale. La plupart du temps, ils s’intéressent en vérité aux entreprises de leurs victimes et à leur précieux réseau de relations commerciales.

Une récente attaque fortement médiatisée a d’ailleurs mis en lumière les motivations de ces hackers. En août 2022, des pirates ont ciblé les clients d’Okta, un fournisseur de services d’identité, en envoyant à des employés des SMS contenant des liens malveillants (une pratique nommée smishing). Ces liens redirigeaient vers des pages de phishing imitant les portails d’authentification d’Okta, grâce auxquelles les hackers récupéraient les identifiants de leurs cibles, codes d’authentification multifacteur compris. Armés de ces informations, ils pouvaient ensuite prendre le contrôle de comptes, accéder à des données sensibles, lire les emails professionnels, détourner des fonds et lancer des attaques contre la supply chain d’autres organisations. Au final, cette campagne bien ficelée a touché 136 organisations dans le monde et compromis presque 10 000 comptes.

Cet exemple suit un scénario éprouvé, particulièrement apprécié des hackers. L’usurpation de compte leur sert en effet souvent de marchepied pour lancer des attaques plus agressives qui prennent généralement l’une des formes suivantes.

Phishing interne

Les cybercriminels se servent d’un compte de messagerie usurpé pour lancer une campagne de phishing. Ils envoient des messages malveillants depuis une adresse légitime, ce qui leur permet de passer inaperçus auprès de la plupart des outils de sécurité de l’email. Les victimes reçoivent ce qu’elles pensent être un email normal et cliquent sans se méfier sur le lien malveillant ou téléchargent la pièce jointe qui contient le malware.

Phishing de la supply chain

Les hackers exploitent une adresse email professionnelle compromise pour s’en prendre aux clients et partenaires commerciaux de l’organisation. Ils mettent ainsi en jeu sa responsabilité et nuisent à sa réputation. Les MSP constituent des cibles des plus séduisantes pour le phishing de la supply chain, car ils ont accès aux nombreux environnements informatiques de PME dont ils assurent la gestion.

Spear phishing (Business Email Compromise)

Les hackers ont aussi souvent recours à l’usurpation de compte pour lancer des attaques de spear phishing. Le spear phishing est une menace très personnalisée et ciblée visant à pousser la victime à accomplir une action. Les hackers envoient généralement un email concis ne contenant que du texte et imitant les messages envoyés par des superviseurs, collègues, partenaires commerciaux et autres connaissances. Parmi les arnaques au spear phishing les plus courantes, on retrouve l’arnaque au président (pour déclencher un virement) et l’arnaque à l’impôt.

Usurpations de comptes en cascade

Les hackers peuvent aussi usurper un premier compte pour ainsi accéder à d’autres. Ces comptes peuvent appartenir à la même personne ou à une autre cible, par exemple un cadre dirigeant. Ils ont ainsi la possibilité de se déplacer latéralement au sein d’un réseau.

Techniques d’usurpation de compte

Comme nous l’avons vu, une usurpation de compte réussie offre de nombreuses opportunités aux hackers. Revenons en arrière : quelles sont les techniques éprouvées pour faire réussir une telle attaque ?

1. Attaques par force brute. Les hackers utilisent des scripts automatisés pour deviner les identifiants des comptes et ainsi forcer l’accès. Ces scripts essaient des combinaisons l’une après l’autre, jusqu’à tomber sur la bonne.

- 2. Credential stuffing. Les hackers utilisent une liste d’identifiants compromis pour accéder à des comptes encore sains à l’aide de bots. Cette technique s’appuie sur notre tendance à réutiliser les mêmes mots de passe pour plusieurs comptes. Les violations de données et fuites de données personnelles fournissent aux pirates suffisamment de matière pour lancer ce type d’attaque.

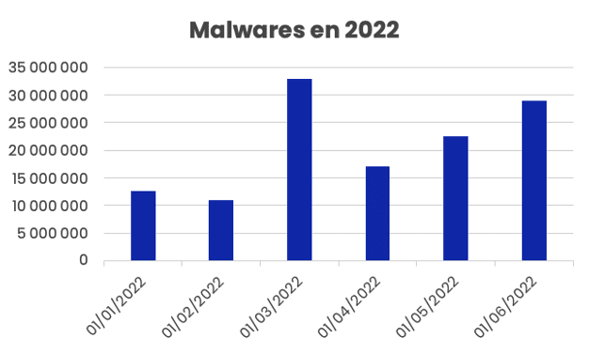

- 3. Malware.Les hackers déploient des malwares pour parvenir à accéder à d’autres comptes. Il peut s’agir de spywares, par exemple de keyloggers qui enregistrent chaque saisie de la victime sur son clavier. Les attaques de malwares sont toujours plus appréciées chez les hackers, en particulier celles ayant l’email pour vecteur. D’après le Rapport sur le phishing et les malwares - T2 2022 de Vade, le nombre d’emails incluant un malware a augmenté de 21 % au 2e trimestre, avec 28,9 millions de ces emails malveillants détectés rien qu’en juin.

Nombre d’emails contenant des malwares dans le monde, 1er semestre 2022

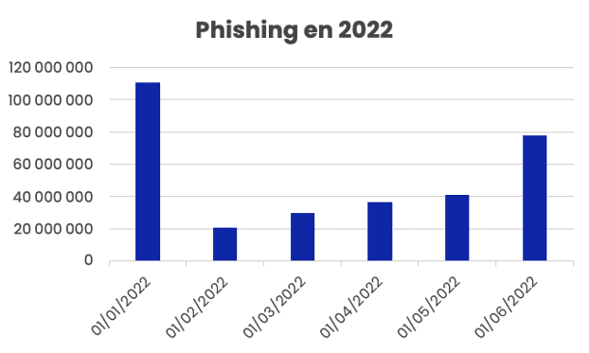

- 4. Phishing. Les hackers utilisent des emails de phishing pour infecter des ordinateurs ou récupérer des identifiants. Comme nous l’avons vu, ils peuvent prendre la forme d’emails de phishing classiques semblant provenir de marques, d’emails de phishing interne ou encore d’emails de phishing de la supply chain. Le phishing reste l’une des cybermenaces les plus appréciées des hackers. Vade a détecté presque 316 millions de ces emails au 1er semestre 2022.

Nombre d’emails de phishing dans le monde, 1er semestre 2022

Prévention de l’usurpation de compte : 5 solutions pour muscler votre cybersécurité

Pour comprendre pourquoi les hackers privilégient l’usurpation de compte, il suffit de se pencher sur les évolutions du digital. Les MSP et autres organisations doivent protéger une surface d’attaque qui n’a jamais été aussi étendue. Le développement des communications digitales, des terminaux et du télétravail donne aux hackers de nouvelles opportunités d’infiltrer les réseaux et usurper l’identité de leurs victimes. C’est bien pour cette raison qu’il est maintenant crucial de renforcer la cybervigilance et d’investir dans une stratégie complète de lutte contre l’usurpation de compte, notamment par le biais de ces mesures de prévention de base.

1. Authentification multifacteur (MFA)

L’authentification multifacteur impose aux utilisateurs de confirmer leur identité à l’aide d’au moins deux méthodes électroniques, par exemple par l’envoi de codes de vérification par email ou SMS. Elle offre une couche de protection supplémentaire lorsqu’un compte est compromis, en limitant la capacité à usurper plusieurs comptes d’un même utilisateur. Pour autant, cette protection n’est pas inviolable. Les hackers peuvent par exemple intercepter les codes de vérification envoyés par SMS à l’aide d’une technique sophistiquée nommée SIM swapping. Ils peuvent également lancer une attaque complexe, comme nous l’avons vu précédemment avec Okta.

2. Politiques de mots de passe et application

Les solutions d’application des politiques de mots de passe garantissent que les utilisateurs ne cèdent pas à la tentation des mots de passe faibles et de la réutilisation d’identifiants pour plusieurs comptes. Les administrateurs peuvent définir et appliquer des politiques régissant la longueur et la composition des mots de passe. Ils peuvent aussi décider au bout de combien de temps les utilisateurs doivent modifier leurs mots de passe. Toutes ces mesures réduisent l’efficacité des attaques par force brute et le credential stuffing.

3. Sécurité Zero Trust

Une approche stratégique de la cybersécurité, le Zero Trust, consiste à éliminer la tendance à faire confiance à l’intérieur du réseau d’une organisation. Ce modèle impose une authentification, une autorisation et une validation en continu de l’ensemble des utilisateurs à chaque interaction numérique au sein d’un réseau. Le Zero Trust s’appuie sur des outils d’authentification comme le MFA, la segmentation réseau, les contrôles d’accès et d’autres mesures visant à renforcer la sécurité.

4. Formation des utilisateurs

Même les meilleurs outils de cybersécurité ne peuvent empêcher les utilisateurs d’être confrontés à des cybermenaces. C’est précisément pour cette raison que la cybervigilance constitue la dernière ligne de défense. Les formations de sensibilisation peuvent apprendre aux utilisateurs à repérer, éviter ou signaler les menaces suspectes, par exemple un email de phishing. Pour une efficacité optimale, elle doit être dispensée en continu aux utilisateurs, aux moments où ils en ont besoin, et se présenter sous une forme à la fois personnalisée et automatisée.

5. Sécurité de l’email

L’email reste le principal vecteur des usurpations de comptes. Avec la bonne solution de sécurité de l’email, les MSP et autres organisations peuvent détecter efficacement les cybermenaces fréquentes et y répondre, qu’il s’agisse de campagnes de phishing, de spear phishing ou d’envoi de malwares par email intervenant avant et après l’usurpation d’un compte.

Pour une protection optimale, il est recommandé de s’orienter vers une solution offrant une détection et réponse aux menaces basées sur l’IA. Cette technologie leur permet en effet de réaliser une analyse comportementale des emails, liens et pièces jointes afin de détecter des anomalies, y compris celles qui ne sont pas connues des outils qui étudient la réputation et la signature.

Vade for M365 combine des algorithmes de Natural Language Processing, Machine Learning et Computer Vision pour détecter les anomalies sous forme de textes et d’images utilisées dans les emails de phishing et de spear phishing, ainsi que dans ceux contenant des malwares. Notre solution analyse également en continu les emails déjà remis et remédie aux menaces en s’appuyant sur les informations issues de 1,4 milliard de boîtes aux lettres protégées.

L’attaque, la base de la prévention de l’usurpation de l’usurpation de compte

La meilleure défense reste l’attaque. Plutôt que de passer un temps et des sommes considérables dans la réparation des dégâts causés par une usurpation de compte, investissez dans une stratégie proactive qui découragera les hackers et les empêchera de pénétrer sur les réseaux de vos clients.