アカウント乗っ取りの防止:組織を保護する方法とは

Adrien Gendre

—9月 29 2022

—1 分で読める

マネージドサービスプロバイダー(MSP)にとって、顧客のサイバーセキュリティを強化することは最優先事項です。サイバー脅威がますます洗練され、攻撃対象領域が拡大する中、どこに時間とリソースを費やすべきかを知るのは、時として困難です。アカウント乗っ取りの防止は、すべてのMSPと組織が集中すべき重要な焦点です。さもなければ、組織とその顧客は、金銭的損失、責任懸念、イメージ悪化、顧客離れなどのリスクにさらされます。

アカウント乗っ取りの防止は、最も損害の大きい壊滅的なサイバー脅威の形態の1つであるアカウントの乗っ取り(ATO)を防ぐための一連の対策です。ATOは、まず個人のアカウントを侵害し、被害者のオンラインIDを使って、より悪質な攻撃を実行します。個人レベルでは、ハッカーは個人を特定できる情報(PII)を盗んだり、金融口座から資金を引き出したり、オンラインIDを使用して悪意のある攻撃をしかけたりします。組織規模では、サイバー犯罪者はフィッシング攻撃をしかけたり、マルウェアを拡散したり、データを盗み出すことも容易です。しかも、組織だけでなく、その組織の顧客やビジネスパートナーに対しても同じことが実行可能です。2021年に、ATO攻撃は消費者と企業に114 億ドル(USD)の損害を与え、攻撃は2020年から90%増加しました。アカウント乗っ取りの防止は、脅威アクターの最悪の意図を阻止し、ビジネスの成長に集中できるようにします。

このブログでは、ATO攻撃の脅威、攻撃がどのように発生するか、組織と顧客を保護するためのアカウント乗っ取り防止対策について検討します。

アカウント乗っ取りの脅威

ATOは、悪意のある攻撃をスケーリングするための効果的かつ効率的な手段です。ハッカーは1つのアカウントを乗っ取ると、他のアカウントを制御できる、より簡単な方法を見つけます。そのため、ハッカーは最初の犠牲者を主な標的と見なすことはほとんどありません。多くの場合、彼らは組織とその組織のビジネス関係の貴重なネットワークに照準を合わせます。

最近注目を集めた攻撃は、ATOアクターの悪質な動機を浮き彫りにしています。2022年8月、サイバー犯罪者は、悪意のあるリンクが組み込まれたテキストメッセージを従業員に送信することで、IDサービスプロバイダーであるOktaの顧客を標的にしました (スミッシングと呼ばれる手法)。このリンクは、ハッカーが多要素認証(MFA)コードを含む認証情報を収集するOktaの認証ポータルになりすましたフィッシングページにトラフィックを誘導しました。この情報を使って脅威アクターはアカウントを乗っ取り、機密データにアクセスし、企業のメールをスパイし、資金を奪い取り、他の組織に対してサプライチェーン攻撃をしかけることに成功しました。全体として、この巧妙に組織化された国際的な計画は、136の組織を標的とし、およそ1万個のアカウントを侵害しました。

Oktaの顧客に対する攻撃のような事例は、脅威アクターがよく使う常套手段に従っています。サイバー犯罪者はATOを使って、より攻撃的で悪意のある攻撃を開始します。この攻撃は、通常、次のいずれかの形式を取ります。

内部フィッシング

サイバー犯罪者は、ハッキングしたメールアカウントを使ってフィッシングキャンペーンを開始します。彼らは、ほとんどのメールセキュリティツールで検出されない本物のメールアドレスから悪意のあるメールを送信します。無防備な被害者は、一見正当なメールを受け取り、よく考えずに、悪意のあるリンクをクリックしたり、マルウェアを含む添付ファイルをダウンロードしてしまいます。

サプライチェーンフィッシング

ハッカーは侵害された企業のメールを悪用して、顧客やビジネスパートナーを攻撃し、感染した組織を法的責任の可能性やイメージの悪化のリスクにさらします。MSPは、複数の中小規模(SMB)のIT環境へアクセスしたり、それらを制御したりできるため、サプライチェーンフィッシングのさらに魅力的な標的です。

スピアフィッシング(ビジネスメール詐欺)

ハッカーは、一般的にATOを使って、スピアフィッシング攻撃をしかけます。スピアフィッシングは、被害者に処理を実行させるように作られた、非常に個人的で標的を絞った脅威です。ハッカーは通常、上司や同僚、ビジネスパートナー、またはその他の知人になりすますテキストのみの簡潔なメールを送信します。スピアフィッシング詐欺には、CEO詐欺 (電信送金詐欺)、ギフトカード要求、確定申告詐欺などがあります。

後続のATO

ハッカーは、ATOを使って他のアカウントへのアクセスも取得します。それらは、最初の被害者か別のターゲット(会社の幹部など)のものである場合があります。このように、ATOはネットワーク内での横移動を可能にします。

ATOの手法

当社が調査したところによると、ATO攻撃が成功すると、ハッカーにチャンスが与えられます。しかし、まず、彼らは最初のアカウントを侵害するために、いくつかの実証済みの手法を使います。

- 1. ブルートフォース攻撃。ハッカーは、自動化されたスクリプトを使用して、アカウントの認証情報を推測し、強引に不正侵入しようとします。 このスクリプトは、試行錯誤のアプローチでパスワードの組み合わせを循環的に繰り返します。

- 2. クレデンシャルスタッフィング。ハッカーは侵害された認証情報のリストを用い、ボットを使用して侵害されていないアカウントにアクセスします。この手法は、人々が複数のアカウントで同じパスワードを利用する傾向があることに付け込んでいます。データ侵害や漏洩した個人データは、ハッカーがこの種の攻撃をしかけて、パスワードを変更しない人々を悪用するために必要なすべてを提供します。

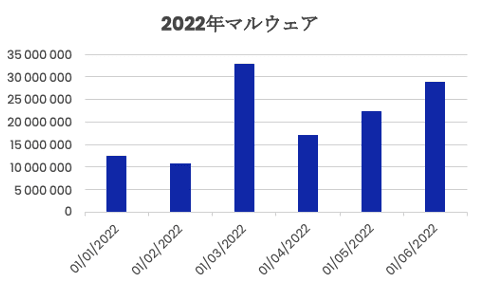

- 3. マルウェア。ハッカーはマルウェアを使って、他のアカウントへの不正アクセスを取得します。これには、被害者が行ったすべてのキーストロークを記録するキーロガーマルウェアのようなスパイウェアの使用も含まれます。マルウェア攻撃は、特にメールを介して配布されるものの人気がハッカーの間で高まっています。Vadeの2022年第2四半期フィッシングおよびマルウェアレポートは、マルウェアメールの量が第2四半期に21%増加し、6月だけで2890万件のマルウェア混入メールが検出されたことを明らかにしました。

世界のマルウェアメール数量、2022年上半期

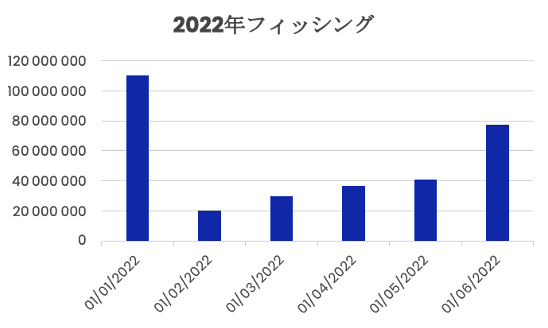

- 4.フィッシング。ハッカーは、フィッシングメールを使用してコンピューターをマルウェアに感染させたり、認証情報を収集したりします。これは、以前調査したとおり、ブランドになりすます通常のフィッシング、内部フィッシング、またはサプライチェーンフィッシングの形を取る場合があります。フィッシングは、依然としてハッカーの間で最も人気のあるサイバー脅威の1つです。2022年上半期に、Vadeはおよそ3億1600万件のフィッシングメールを検出しました。

世界のフィッシングメール数量、2022年上半期

アカウント乗っ取りの防止:サイバーセキュリティを強化する5つのソリューション

デジタル環境の変化を見れば、ハッカーがATOを武器として選ぶ理由が分かります。MSPやその他の組織は、これまで以上に幅広い攻撃面を保護しなければなりません。デジタル通信やエンドポイントおよびリモートワークの発展により、ハッカーがネットワークに侵入して、より悪質な目的で被害者になりすませる機会が増えています。このような変化に対応して、これまで以上にサイバー警戒を強化し、ATOに対抗するための総合的な戦略に投資する必要があります。これには、これらの基本的な攻撃乗っ取り防止策も含まれます。

1.多要素認証(MFA)

MFAは、確認コードをメールやテキストメッセージで送信するなど、2つ以上の電子的方法を使ってIDを認証することをユーザーに求めます。MFAは、1つのアカウントが侵害された場合に追加の保護レイヤーを提供して、同じユーザーが所有する複数のアカウントを乗っ取る能力を制限します。それでも、MFAは保護を保証しません。ハッカーは、SIMスワッピングなどの高度な技術を使って、テキストで送信された確認コードを傍受します。また、先に取り上げたOktaの例のような高度な攻撃を実行します。

2.パスワードポリシーと実施

パスワードポリシーの実施ソリューションは、ユーザーが脆弱なパスワードを作成するのを妨げたり、複数のアカウントの認証情報を再利用するのを弱めたりします。管理者は、パスワードの長さと文字の要件に関するポリシーを設定して適用します。また、ユーザーが新しいパスワードを作成しなければならない期限を決定することもできます。そうすることで、ブルートフォース攻撃とクレデンシャルスタッフィングの有効性を制限できます。

3.ゼロトラストセキュリティ

サイバーセキュリティへの戦略的アプローチであるゼロトラストは、組織のネットワーク内のすべてを暗黙のうちに信頼する傾向を排除します。このフレームワークによって、すべてのユーザーはネットワーク内の各デジタルインタラクションに対して継続的に認証、承認、検証されることが必要になります。ゼロトラストは、MFAやネットワークセグメンテーション、アクセス制御、その他のセキュリティ強化手段などの認証ツールに依存しています。

4.ユーザの認識トレーニング

最も優れたサイバーセキュリティツールでさえ、ユーザーがサイバー脅威に遭遇するのを防ぐことはできません。そのため、サイバー脅威に対する最後の砦はサイバー認識です。認識トレーニングにより、ユーザーはフィッシングメールなどの不審な脅威を見分けたり、回避したり、報告したりする方法を学びます。最も効果的なユーザーの認識トレーニングが、ユーザに必要なときに継続的に提供され、個別の自動化された指示を与えます。

5.メールセキュリティ

メールは、依然としてATO攻撃の最大の攻撃ベクトルです。適切なメールセキュリティ ソリューションを使えば、MSPやその他の組織は、ATO攻撃の前後に発生するフィッシングキャンペーンやスピアフィッシング、メールで配信されるマルウェアなどの一般的なサイバー脅威を効果的に検出して、それらに対応できます。

最適に保護するために、組織は AIを基本とした脅威の検出と対応を提供するソリューションを探さなければなりません。これらのソリューションは、AIテクノロジーを活用して、メール、リンク、および添付ファイルの動作分析を実行し、レピュテーションおよびシグネチャベースのスキャナーではまだ認識されない異常を検出します。

Vade for M365は、自然言語処理、マシンラーニング、Computer Visionのアルゴリズムを組み合わせて、フィッシング、マルウェア、スピアフィッシング攻撃で使われる画像やテキストベースの異常を検出します。また、このソリューションは配信後にメールを継続的にスキャンし、世界中の14億個のメールボックスから収集された情報に基づいて脅威を修復します。

アカウント乗っ取りの防止は適切な攻撃から始まる

ATO攻撃に対する最善の防御は強力な攻撃です。ATO攻撃による損害を修復するために膨大な時間と金銭を費やすのではなく、むしろ先を見越した戦略に投資して、ハッカーを妨害し、ハッカーが貴社や貴社の顧客のネットワークに足場を築くのを防ぎましょう。