Ransomwares : comment sécuriser le principal vecteur des infections

Adrien Gendre

—11 mai 2023

—6 min de lecture

D’après une étude internationale conduite par Statista, 7 entreprises sur 10 ont été touchées par un ransomware en 2022. Un record. Dévastatrices et difficiles à détecter, ces attaques sont des cybermenaces redoutables : elles coûtent en moyenne 4,5 millions de dollars aux entreprises du monde entier qui en sont victimes. Pour les PME et les fournisseurs de services managés (MSP), leur prévention est donc essentielle. Il ne s’agit pas seulement d’une question de cybersécurité ou de continuité de l’activité, mais tout bonnement de survie.

Si les hackers disposent de tout un arsenal de techniques pour déployer des ransomwares, le phishing reste leur principale méthode de distribution et doit donc faire l’objet de mesures de prévention particulières.

Dans cet article, nous allons nous pencher sur la menace que représentent les attaques de ransomwares associées au phishing et les quatre mesures à prendre pour s’en prémunir.

Phishing : la voie royale d’infection des malwares

Le phishing est une attaque qui permet de déployer un ransomware plus facilement que d’autres méthodes, comme l’exploitation du protocole RDP ou de vulnérabilités logicielles.

Les hackers n’ont qu’à envoyer des emails contenant des pièces jointes malveillantes qui téléchargent un malware et infectent l’ordinateur de l’utilisateur au moment du clic. Ces emails peuvent aussi se faire passer pour des messages de marques connues afin de pousser les utilisateurs à cliquer sur des liens piégés.

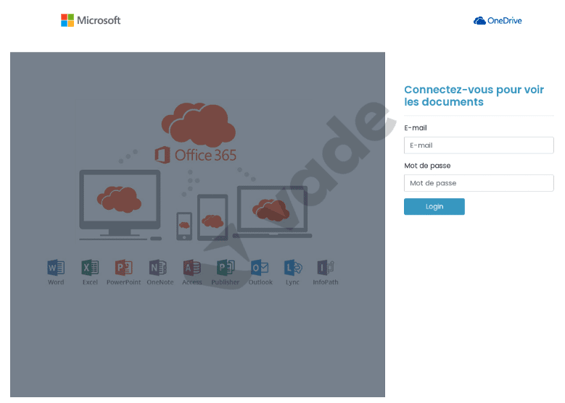

Autre possibilité, des campagnes dirigeant les internautes vers une page visant à récupérer leurs identifiants et usurper leur compte. Les hackers n’ont ensuite plus qu’à utiliser cet accès pour infecter tout un réseau avec leur ransomware, que ce soit en envoyant de nouveaux emails de phishing, en se déplaçant latéralement, en réalisant une élévation des privilèges ou en recourant à d’autres techniques.

Page de phishing se faisant passer pour Microsoft et détectée par Vade

Prévention des ransomwares : comment protéger votre entreprise et vos clients

Pour éviter les attaques de ransomwares liées au phishing, votre organisation doit être capable de détecter et d’identifier toutes les menaces véhiculées par les emails, qu’elles proviennent de sources externes ou internes, puis d’y remédier, même si elles sont inconnues. Cette protection complète impose d’enrichir les outils de sécurité natifs comme Exchange Online Protection (EOP) avec quatre fonctions de sécurité de l’email.

1. Moteur de filtrage basé sur l’IA

Pour éviter que les cybermenaces ne touchent vos utilisateurs, vous devez intégrer un moteur de filtrage basé sur l’IA. Ce moteur analyse les emails, pièces jointes et pages Web pour identifier les comportements et anomalies liés au phishing, au spear phishing et aux malwares, ransomwares compris. Il s’agit de votre première ligne de défense. Ce moteur assure également une protection continue contre les menaces provenant de votre réseau ou qui y transitent.

Pour autant, tous les moteurs d’IA ne se valent pas. Pour une précision optimale, recherchez des solutions proposant les caractéristiques suivantes :

- Algorithmes d’IA polyvalents. Pour vous protéger de toutes les menaces pouvant être contenues dans les emails, vous devez opter pour une solution qui tire parti du machine learning, de la computer vision et du natural language processing. Le machine learning analyse les attributs et fichiers des emails pour repérer des comportements suspects que l’on retrouve dans toutes les menaces. La computer vision analyse les images pour identifier les menaces qui s’y cachent. Le natural language processing identifie les subtils schémas grammaticaux, choix de mots et formulations typiques des menaces.

- Données. La capacité de prédiction de l’IA est conditionnée à la disponibilité de quantités importantes de données. Plus elle dispose de données à exploiter, mieux elle est capable de reconnaître les schémas et comportements permettant de bloquer les menaces entrantes et sortantes. Par conséquent, vous devez vous mettre en quête de solutions reposant sur un ensemble de données étendu, à jour et représentatif.

- Utilisation de l’intelligence humaine. L’IA dépend des data scientists, qui créent les algorithmes, des analystes de cybersécurité, qui contrôlent la qualité des données d’apprentissage, et des utilisateurs, qui signalent les emails suspects pouvant constituer des menaces inédites ou émergentes. Tous ces acteurs jouent un rôle dans la précision de l’IA. Votre solution doit donc faire appel à chacun d’eux.

2. Capacités de réponse aux incidents

La détection des menaces n’est que l’une des fonctions de la cybersécurité. La réponse aux incidents en est une autre. Aucune solution de cybersécurité n’est capable de détecter 100 % des menaces. Vous devez donc pouvoir répondre rapidement aux incidents de sécurité qui surviendront un jour ou l’autre. Pour le faire de manière efficace et sans délai, vous devez disposer de fonctions qui optimisent la visualisation et la gestion des événements de sécurité en temps réel, notamment :

- Interface unique. Passer d’une interface ou d’une application à l’autre ralentit la réponse. Les administrateurs sont plus efficaces lorsqu’ils bénéficient d’un seul tableau de bord de surveillance des incidents et de réponse, car ils visualisent alors immédiatement toute situation nécessitant leur attention. Par conséquent, vos outils doivent organiser et regrouper les emails signalés en incluant également les emails qui n’ont pas été signalés, mais leur ressemblent.

- Remédiation. Les solutions qui éliminent les tâches redondantes et optimisent l’efficacité permettent aux administrateurs de mieux remédier aux événements de sécurité. Il s’agit ici de leur fournir une remédiation automatique et la capacité de remédier à l’ensemble des instances d’une menace signalée en une seule fois.

SUR LE MÊME THÈME : Signalement des emails suspects par les utilisateurs : quels avantages et quelle stratégie ?

3. Outils d’informations sur les menaces et d’analyse

Pour une détection des menaces et une réponse efficaces, vous avez aussi besoin d’outils qui facilitent l’obtention d’informations sur les menaces et l’analyse. Vous pouvez ainsi coordonner les activités de réponse, vérifier la présence des menaces sur d’autres systèmes et plus encore. Les fonctions suivantes renforcent votre capacité à obtenir de nouvelles informations et à les analyser :

- Déconstruction des fichiers. Les administrateurs doivent pouvoir extraire des informations des fichiers et pièces jointes des emails. Cette capacité leur permet de réunir des données essentielles à la prise de décision, vérifier la présence des menaces sur d’autres systèmes, et accélérer la réponse apportée sur les terminaux et aux utilisateurs. C’est pour cette raison que les solutions doivent déconstruire les fichiers et pièces jointes, sans exposer pour autant les administrateurs à des risques.

- Emails signalés par les utilisateurs. Les informations signalées par les utilisateurs sont essentielles pour renforcer les algorithmes de l’IA. En matière de réponse aux incidents, le fait de fournir aux administrateurs un moyen simple et efficace de trier les emails signalés et d’y remédier garantit qu’ils peuvent éviter ou limiter les dégâts causés par les menaces ayant échappé à la détection initiale.

- Intégrations. Une réponse aux incidents efficace implique de partager les informations sur les menaces entre tous les outils de cybersécurité que vous utilisez. Par conséquent, votre solution de sécurité de l’email doit transmettre les informations essentielles qu’elle collecte à vos systèmes SIEM, SOAR ou XDR en temps réel, et inversement.

4. Formation de sensibilisation au phishing

Vos utilisateurs restent la principale vulnérabilité de votre surface d’attaque, car l’erreur humaine est la cause la plus fréquente des violations de données. Pour améliorer le comportement des utilisateurs, votre solution de sécurité de l’email doit proposer une formation de sensibilisation au phishing présentant les caractéristiques suivantes :

- Déclenchement opportun. La formation de sensibilisation doit être dispensée en fonction des besoins et non sur la base d’une obligation annuelle ou du planning des administrateurs. Pour améliorer le comportement des utilisateurs, elle doit intervenir dès qu’ils rencontrent une menace. En l’ancrant dans une expérience concrète, vous leur permettez de faire le lien avec des comportements qui améliorent la cybersécurité et optimisent la mémorisation.

- Personnalisation. Pour être aussi efficace que possible, la formation doit être adaptée à la situation personnelle de l’utilisateur. Ce point est d’autant plus vrai dans le cadre de la sécurité de l’email. Plutôt que de recourir à des exemples génériques, proposez à vos utilisateurs une formation personnalisée en fonction des emails qu’ils reçoivent et des marques avec lesquelles ils interagissent régulièrement. La formation s’inscrit alors dans un contexte qui leur parle, ce qui les aide à mémoriser et appliquer ce qu’ils apprennent.

- Automatisation continue. La formation doit être automatisée de A à Z. Vous avez ainsi la certitude de former rapidement et de manière personnalisée un grand nombre d’utilisateurs qui seront capables de faire face aux cybermenaces, quels que soient les changements de personnel ou organisationnels qui interviennent. Les administrateurs pourront par ailleurs se concentrer sur leurs autres priorités.

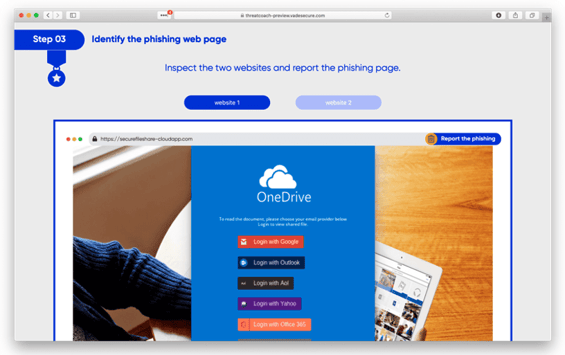

Vade estime qu’il faut sensibiliser les utilisateurs au phishing lorsqu’ils en ont le plus besoin, à savoir lorsqu’ils viennent d’interagir avec un email de phishing. À la différence des simulations de phishing, Vade for M365 déclenche une formation automatique reprenant des emails et pages de phishing authentiques.

Vade Threat Coach™

La collecte d’échantillons est réalisée de manière programmatique. De nouveaux sont ajoutés chaque jour, au fil de la détection de nouvelles menaces.

Pour éviter les ransomwares, une seule solution : adopter une sécurité de l’email collaborative

Les ransomwares constituent une cybermenace destructrice et coûteuse pour les organisations de toutes tailles. Les emails de phishing étant le principal moyen utilisé par les hackers pour les transmettre, la sécurité de l’email collaborative offre une solution efficace. En ajoutant une protection supplémentaire aux environnements et outils natifs, vous pouvez mettre en place toutes les activités nécessaires pour éviter les ransomwares, y compris la détection des menaces, la réponse, l’analyse et la formation.

Vade for M365 est la première solution de sécurité de l’email collaborative pour Microsoft 365. Intégrée et low-touch, elle offre une sécurité de l’email basée sur l’IA capable d’intercepter les ransomwares que Microsoft ne voit pas.