Scam et phishing Crypto : Imitation Trust Wallet

Natalie Petitto

—30 juin 2022

—2 min de lecture

Le 12 juin, Vade a détecté une vague de plus de 50 000 emails de phishing envoyés depuis un compte Zendesk malveillant. Dans l’une des campagnes associées à ce compte, le hacker se fait passer pour Trust Wallet et pousse les internautes à divulguer leur phrase de récupération sur une page de phishing très convaincante.

Détail de l’attaque

Trust Wallet est un portefeuille pour ethereum et cryptomonnaies très utilisé pour stocker des NFT (jetons non fongibles). Chacun le sait, les hackers montent leurs campagnes de phishing en fonction de l’actualité. Ils ont ainsi bien compris qu’avec la chute des NFT et des cryptomonnaies en général depuis plusieurs semaines, les investisseurs sont à cran et réagissent dans l’urgence au moindre email concernant leur compte.

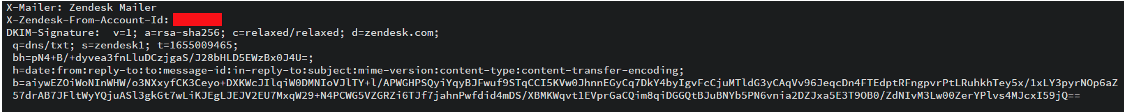

L’email de phishing est envoyé depuis le domaine Zendesk.com, un domaine fiable et de bonne réputation permettant au phisher de passer inaperçu.

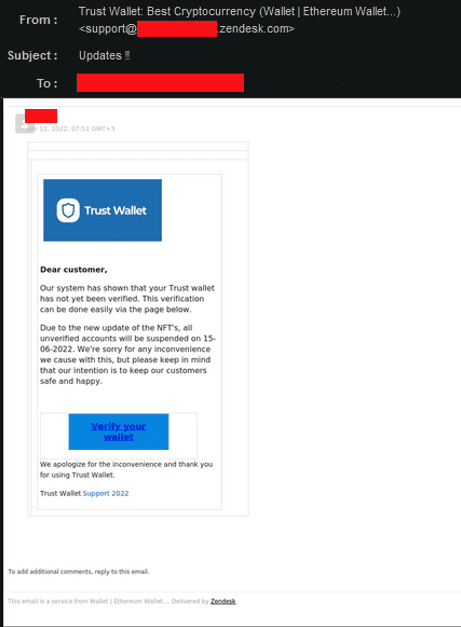

Il semble bien provenir de la marque Trust Wallet : comme vous pouvez le voir dans l’illustration ci-dessous, il inclut un logo identique à l’officiel et un lien de support intitulé « Support 2022 ». De plus, le pied de page est bien celui utilisé par Zendesk. Bref, tout semble indiquer que cet email vient d’une marque légitime et fiable.

L’email de phishing informe l’utilisateur que son portefeuille doit être vérifié en raison d’une mise à jour d’un NFT. Il précise que si cette opération n’est pas effectuée, le compte risque d’être suspendu. L’utilisateur est encouragé à vérifier son compte avant le 15 juin en cliquant sur un lien de phishing accompagné de l’appel à l’action « Verify your wallet » (Vérifier mon portefeuille).

L’URL est raccourcie avec s.id., un raccourcisseur d’URL et créateur de microsites. Cette stratégie offre deux avantages au hacker : elle lui permet de cacher le lien de phishing, mais aussi de suivre les performances de sa campagne à l’aide du tableau de bord de S.id, qui fournit des statistiques sur les clics, les lieux, etc.

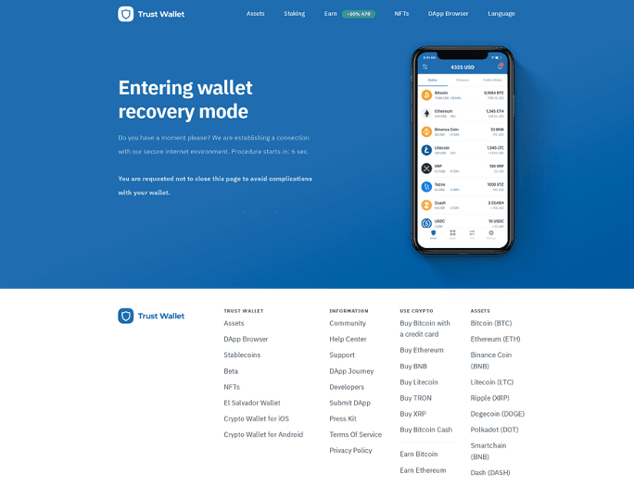

L’URL redirige vers un site hébergé et peut-être créé sur Elementor Cloud, un service spécialisé dans la création et l’hébergement de sites WordPress. Le site malveillant utilise un design et des sections similaires au site officiel de Trust Wallet.

Page de phishing TrustWallet

La page de phishing affiche un compte à rebours de 10 secondes le temps « d’ouvrir un environnement Internet sécurisé ». Ce message a pour but de mettre l’utilisateur en confiance. À la fin du compte à rebours, la page malveillante s’affiche.

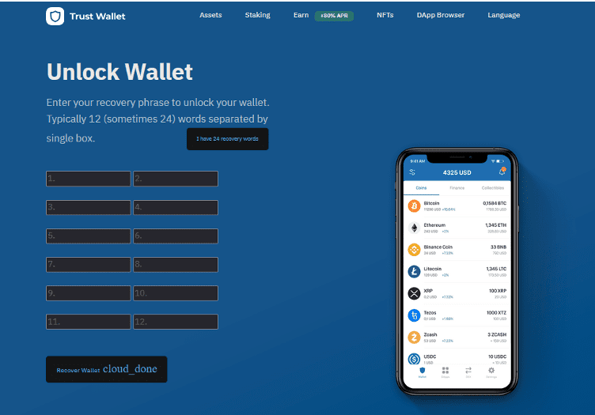

Page de phishing Trust Wallet finale avec demande de la phrase de récupération

Page de phishing Trust Wallet finale avec demande de la phrase de récupération

L’utilisateur est invité à saisir sa phrase de récupération pour débloquer son portefeuille. La plupart des portefeuilles de cryptomonnaies utilisent des phrases de récupération de 12 mots, mais certains en utilisent 24. Le hacker a pris cette information en compte et prévu un bouton sur lequel l’utilisateur doit cliquer si sa phrase de récupération comprend 24 mots. Ce raffinement a deux intérêts : tout d’abord, la page de phishing paraît encore plus légitime, car elle couvre deux scénarios. Ensuite, la page de phishing peut accepter à la fois les phrases de 12 et 24 mots, ce qui élargit la portée de la campagne.

Reconnaître les emails de phishing envoyés par des comptes malveillants

L’analyse de l’adresse email de l’expéditeur est essentielle pour repérer une usurpation liée à une tentative de phishing, mais elle ne suffit pas toujours. Dans notre exemple, l’adresse email utilisée est ainsi légitime, même si le compte Zendesk est malveillant. Ici, l’inspection du domaine n’est d’aucune aide.

Le texte de l’email est raisonnablement bien écrit, à la différence de nombreux emails de phishing moins travaillés, mais il reste loin d’être parfait. Ses tournures sont maladroites et peuvent éveiller les soupçons des lecteurs les plus attentifs. En formant vos utilisateurs à reconnaître ces erreurs, vous pouvez les aider à repérer les emails de phishing, même s’ils ne remarquent pas de problème au niveau de l’adresse de l’expéditeur.

Enfin, à mesure que les filtres améliorent l’identification et le blocage des techniques connues, les hackers en élaborent de nouvelles. Par conséquent, votre formation de sensibilisation au phishing doit être actualisée en permanence pour tenir compte des changements de cap des phishers.