Microsoft et cybersécurité : protéger votre principale vulnérabilité

Adrien Gendre

—27 avril 2023

—7 min de lecture

On ne présente plus Microsoft 365, qui est aujourd’hui la suite de productivité la plus prisée au monde, avec pas moins de 345 millions d’utilisateurs. Malheureusement, cette popularité fait saliver les cybercriminels, et Microsoft est ainsi la marque la plus usurpée lors des attaques de phishing. Microsoft s’est également attiré les foudres du gouvernement américain pour sa cybersécurité insuffisante et son incapacité à se conformer à des normes de sécurité pourtant basiques. La valeur que cette suite apporte à ses utilisateurs, via sa simplicité, son ergonomie et son efficacité, a donc un revers : la naissance de nouvelles vulnérabilités au sein de la surface d’attaque des organisations. Par conséquent, Microsoft et cybersécurité deviennent des sujets sensibles, en particulier au niveau de l’email.

Dans cet article, nous allons analyser deux grands axes d’attaque des cybercriminels contre Microsoft 365, ainsi que les quatre solutions de sécurité de l’email dont vous avez besoin pour protéger votre entreprise et vos clients.

Microsoft et cybersécurité : comment protéger votre principale vulnérabilité : les emails, un vrai danger

En 2022, Vade a détecté plus de 22 500 pages uniques de phishing détournant l’image de Microsoft. Ce total impressionnant propulse la firme de Redmond à la 1re place des marques B2B les plus usurpées et en 2e place du classement global des attaques de phishing en 2022. En effet, les cybercriminels envoient bien souvent des dizaines, voire des centaines ou des milliers d’emails de phishing contenant le même lien, et un même domaine peut héberger des milliers d’URL de phishing.

Derrière ces chiffres, deux grandes tendances se dégagent parmi les méthodes utilisées pour exploiter Microsoft 365 et tromper plus d’utilisateurs.

1. Les hackers tirent profit des nouveaux comportements des utilisateurs

L’avènement des suites de productivité comme Microsoft 365 a changé l’utilisation de l’email. En effet, il est désormais possible de modifier un document, de rejoindre un fil de messages instantanés ou encore de consulter des pièces jointes volumineuses directement depuis un email. L’email devient ainsi souvent une passerelle vers une multitude d’autres tâches.

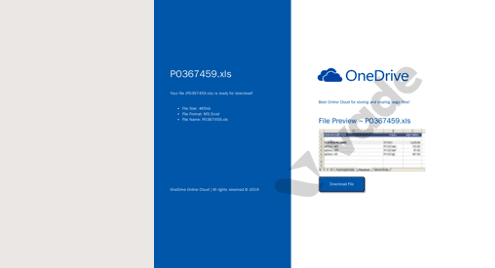

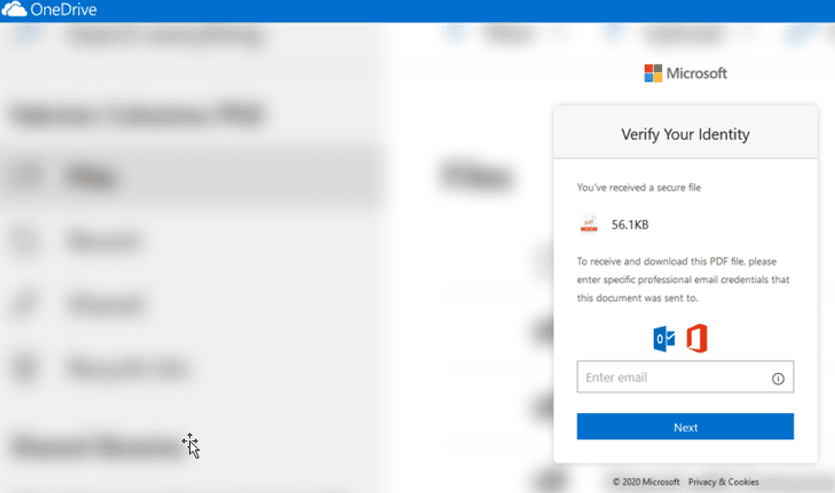

Cette évolution n’est pas passée inaperçue. Vade ne cesse de découvrir de nouvelles campagnes de phishing tentant d’exploiter les intégrations entre les différentes applications de Microsoft 365. Ces campagnes cherchent généralement à faire cliquer les utilisateurs sur des liens malveillants se présentant sous la forme d’un contenu digital intégré à la suite, par exemple des fichiers partagés ou des fils de messages instantanés.

Page de phishing One Drive

2. Les hackers sont plus malins que les outils de sécurité classiques

L’intégration est un point fort de Microsoft 365. Mais c’est aussi un moyen pour les hackers de se donner une légitimité apparente tout en évitant la détection par les outils de sécurité de l’email classiques.

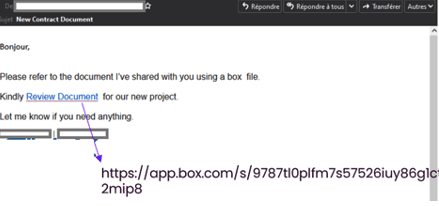

Email de phishing exploitant les intégrations de Microsoft 365

Au 4e trimestre 2022, Vade a ainsi détecté une campagne de phishing qui tire parti des outils de Microsoft pour camoufler ses pages malveillantes. Le hacker envoie un email de phishing contenant un lien vers une application de productivité.

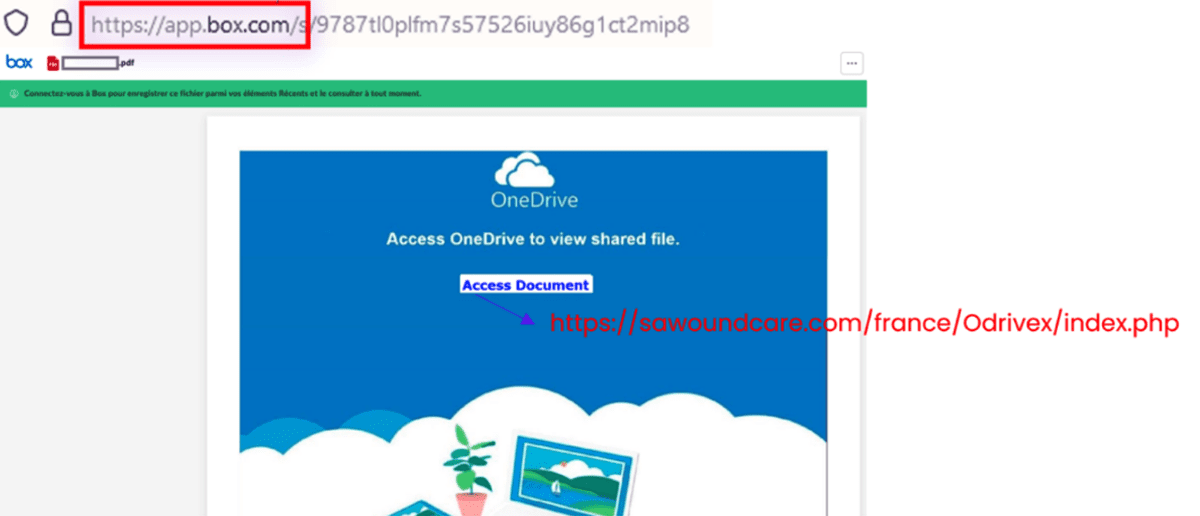

Intermediary page used in phishing attack

Une fois qu’un utilisateur a cliqué sur ce lien, il est redirigé vers une page intermédiaire qui ne contient qu’un lien de phishing pointant vers une autre page. Cette dernière page, la page de phishing à proprement parler, inclut divers champs permettant de récupérer les identifiants des utilisateurs et d’accéder à Microsoft 365.

Page de phishing de destination

Cette attaque est pensée pour tromper les filtres de messagerie en leur faisant analyser la page intermédiaire. Ne remarquant pas la page malveillante finale, ils marquent l’email comme sûr. Sans outil sophistiqué de sécurité de l’email, cette campagne peut passer inaperçue.

3. Les hackers procèdent à des attaques en plusieurs phases

Une fois qu’il a compromis un compte Microsoft 365, le hacker dispose d’un accès à votre réseau qui lui permet ensuite de lancer des campagnes de phishing et des attaques de spear phishing plus ciblées.

Par conséquent, il est plus nécessaire que jamais de déployer une solution sécurisant les emails (votre principale vulnérabilité), mais vous protégeant aussi des menaces internes susceptibles d’utiliser vos réseaux.

Comment renforcer la sécurité de l’email Microsoft

Afin d’assurer que Microsoft et cybersécurité, vous devez déployer une suite complète de solutions de sécurité de l’email conçue pour vous protéger contre les menaces zero-day les plus dynamiques. Voici les quatre solutions dont vous aurez besoin pour une protection efficace.

1. Détection et réponse basées sur l’IA

L’IA est de tous les gros titres : points forts, points faibles et potentiel, les médias s’en donnent à cœur joie. Pour autant, elle est bien souvent mal comprise. Il s’agit d’une science complexe, bien loin de la panacée que l’on peut nous présenter. Pour le dire autrement, les solutions basées sur l’IA n’ont pas toutes les mêmes capacités et n’offrent pas toute la même valeur. Leur efficacité dépend en réalité de plusieurs facteurs, notamment :

- Algorithmes. Dans la sécurité de l’email, les filtres d’IA dépendent d’algorithmes pour prédire et intercepter les cybermenaces. Ces algorithmes peuvent prendre différentes formes, chacun ajoutant une protection contre un type de cybermenace spécifique.

Par exemple, la Computer Vision offre une protection contre les menaces basées sur les images, comme les QR codes qui camouflent des liens malveillants ou les logos altérés pour éviter la détection. Les modèles de natural language processing détectent quant à eux des tournures grammaticales, mots et expressions subtils typiques des attaques de spear phishing. Ensemble, ces algorithmes protègent contre tous les types de menaces véhiculés par les emails.

- Ensemble de données. Les algorithmes d’IA ont besoin de données pour apprendre. Mais ils ont besoin de données bien précises. Ces données doivent être nombreuses, de qualité, représentatives, actualisées en temps réel et continues. Plus un ensemble de données respecte ces caractéristiques, plus les algorithmes d’IA pourront être efficaces et précis.

- Intelligence humaine. L’IA dépend de l’intelligence humaine. Ce sont les data scientists qui créent les algorithmes à l’origine des filtres de l’IA. Ce sont les analystes de cybersécurité qui décident quelles données utiliser pour entraîner les algorithmes afin de limiter leurs biais et d’optimiser leur précision. Ce sont les utilisateurs qui fournissent des informations sur les menaces émergentes. L’intelligence humaine, par le biais de l’expertise et de l’expérience, est à la base de l’IA.

2. Capacités de réponse aux incidents

Dans le monde de la cybersécurité, les incidents sont inévitables. Aucune solution n’est capable de bloquer 100 % des menaces. Par conséquent, celle que vous choisirez devra être en mesure de répondre aux événements de sécurité qui surviendront. Les solutions de réponse aux incidents efficaces combinent trois fonctions essentielles.

- Remédiation automatique. L’intervention humaine mobilise beaucoup de temps et de personnel, mais est aussi coûteuse. Pour assurer une protection optimale contre les menaces qui contournent la détection initiale, vous devez mettre en place une solution capable de procéder à une remédiation automatique lorsqu’elle obtient de nouvelles informations.

Cette remédiation repose sur le moteur du filtre d’IA, qui doit offrir une protection native et être placé au sein de votre environnement interne et non pas à l’extérieur de votre périmètre.

- Remédiation manuelle. Une réponse efficace aux incidents nécessite aussi de pouvoir procéder à une remédiation manuelle, qu’il s’agisse de neutraliser des menaces ou de marquer des emails comme sûrs. Les contraintes de temps et de ressources vous imposent de faire appel à une solution qui vous évite les tâches en double (par exemple en automatisant la remédiation de plusieurs menaces) et vous fait gagner en productivité grâce à des fonctions bien pensées.

- Tableau de bord unifié. En matière de réponse aux incidents, la rapidité et la visibilité sont essentielles. Les fournisseurs de services managés (MSP) ont besoin d’une solution unifiée et multitenant qui leur permet de consulter et gérer leur réponse aux incidents depuis une seule interface.

3. Informations sur les menaces et analyses

La réponse aux incidents dépend en grande partie des informations sur les menaces dont vous disposez et de vos activités d’analyse. C’est pour cette raison qu’il vous faut une solution qui vous aide à collecter de nouvelles informations, à examiner les menaces signalées et à coordonner vos flux d’informations.

Les informations et analyses dépendent quant à elles de trois éléments :

Déconstruction des fichiers. La possibilité de télécharger et d’examiner en toute sécurité des emails potentiellement malveillants est particulièrement importante. Vous pouvez ainsi étudier des données techniques et les utiliser pour déterminer dans quelle mesure la menace a pu se propager dans votre réseau. Mettez-vous en quête de solutions qui vous permettent d’inspecter des emails et pièces jointes malveillants sans risque.Emails signalés par les utilisateurs. Sans les bons outils, les signalements des utilisateurs risquent soit de ne pas être traités, soit de surcharger les administrateurs. Votre solution doit donc permettre aux utilisateurs de signaler facilement les emails suspects et aux administrateurs de les étudier et d’y remédier. On comprendra qu’il est donc nécessaire de regrouper les emails signalés similaires avec ceux qui leur ressemblent, mais n’ont pas été remontés.

- Intégrations aux systèmes SIEM, SOAR et XDR. Les organisations s’appuient sur de nombreux outils de cybersécurité qui rendent la coordination des informations chronophage et parfois inefficace.

L’email constitue le principal vecteur d’attaque et la principale source d’informations sur les menaces. Par conséquent, votre solution doit permettre l’importation des journaux d’emails dans les systèmes SIEM (Security Information and Event Management), SOAR (Security Orchestration and Automated Response) et XDR (Extended Detection and Response). Vous pourrez ainsi améliorer votre collecte d’informations et la réponse.

4. Formation de sensibilisation au phishing

Les violations de données sont principalement d’origine humaine. Dans le cadre de cyberattaques, les interactions humaines concernent la plupart du temps des emails, et il n’est donc pas surprenant que l’une des meilleures protections soit une solution de formation de sensibilisation au phishing.

Mais comme les solutions d’IA, tous les programmes de formation de sensibilisation à la sécurité ne se valent pas. Leur efficacité dépend de trois facteurs.

- Automatisation. Les utilisateurs ont besoin d’une formation ne nécessitant pas d’intervention humaine. En automatisant la formation, vous vous assurez de répondre aux besoins de vos utilisateurs sans alourdir la charge de travail d’administrateurs déjà bien occupés.

- Personnalisation. Les formations qui reposent sur des modèles de phishing génériques ne permettent pas d’ancrer les connaissances acquises dans le monde réel. Il est ainsi préférable de proposer aux utilisateurs des exemples de phishing reprenant les emails qu’ils rencontrent au quotidien.

- Régularité et adéquation. La formation doit intervenir en continu, et non ponctuellement, car de nouvelles menaces émergent, et de nouvelles techniques remettent en question ce que les utilisateurs perçoivent être une menace. Par conséquent, la formation de sensibilisation au phishing doit intervenir en fonction des besoins, dès que les utilisateurs font face à une menace.

Comment Microsoft et cybersécurité

Microsoft 365 offre à vos équipes de nouvelles possibilités de communication et de collaboration. Revers de la médaille, elle vous expose aussi à des risques qui pourraient avoir des conséquences durables sur votre entreprise.

Avec cette application pour professionnels la plus ciblée par les hackers du monde entier, la question n’est pas tant de savoir si vous allez faire face à une cybermenace, mais quand. Par conséquent, vous devrez allier Microsoft et cybersécuritéadopter des solutions de cybersécurité pour Microsoft offrant une protection de haut niveau et continue.

Vade for M365 est une solution de sécurité de l’email collaborative pour Microsoft 365. Combinant IA et expertise humaine, elle est capable d’intercepter les menaces dynamiques qui échappent à Microsoft.