Microsoftのサイバーセキュリティ:最大の脆弱性を保護する

Adrien Gendre

—4月 27 2023

—1 分で読める

Microsoft 365は、3億4500万人以上のユーザーを抱える、世界で最も人気のあるプロダクティビティスイートです。しかし、普及が進むにつれてサイバー犯罪者の注目をより多く集め、フィッシング攻撃で最もなりすましの多いブランドです。また、Microsoftはサイバーセキュリティが不十分であり、基本的なセキュリティ基準を満たしていないとして、米国政府から再三にわたって批判を受けています。ユーザーに提供される価値(使いやすさ、利便性、効率性)を高めることによって、新たな脆弱性が生まれてしまいました。ユーザーは、強化されたMicrosoftサイバーセキュリティ、特にメールセキュリティが必要であることに気付きました。

この記事では、サイバー犯罪者がMicrosoft 365を標的にする2つの重要なやり方と、ビジネスと顧客を保護するために必要な4つのメールセキュリティソリューションについて説明します。

Microsoftのサイバーセキュリティ:メールを介した脅威の危険性

2022 年、VadeはMicrosoftになりすました2万2500件以上の固有のフィッシングWeb ページを検出しました。この驚くべき件数により、Microsoftは2022年のフィッシング攻撃で最もなりすましの多い企業ブランドになり、全体で2位になりました。サイバー犯罪者は、しばしば同じ固有のフィッシングリンクが組み込まれた数十件、場合によっては数百または数千件のフィッシングメールを送信することがありますが、1つのドメインで数千件のフィッシングURLをホストします。

この驚くべき件数のフィッシングメールをさらに詳しく調べると、ハッカーがMicrosoft 365を悪用してより標的を絞り込んだ被害者を侵害するための方法に、2つの重要な傾向があることがわかります。

1.ハッカーは新しいユーザーの行動を悪用している

Microsoft 365のようなプロダクティビティスイートの普及によって、メールの使い方が変わりました。今日、人々は、メールを使ってドキュメントを直接開いて編集したり、インスタントメッセージングのフィードに参加したり、大きな添付ファイルにアクセスしたりできるようになりました。その結果、多くのユーザーはメールをさまざまな日常業務を実行するためのゲートウェイとして扱っています。

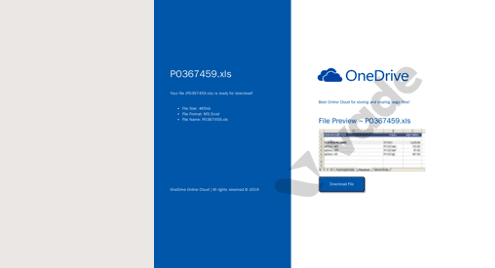

ハッカーもその点について注目したようです。Vade は、Microsoft 365のアプリケーション間の統合を偽装しようとするフィッシングキャンペーンを幾度となく発見しています。これらのキャンペーンは、多くの場合、共有ファイルやインスタントメッセージングのフィードなど、プロダクティビティスイートに埋め込まれたデジタルコンテンツのように見える悪意のあるリンクをクリックするようにユーザーを誘導します。

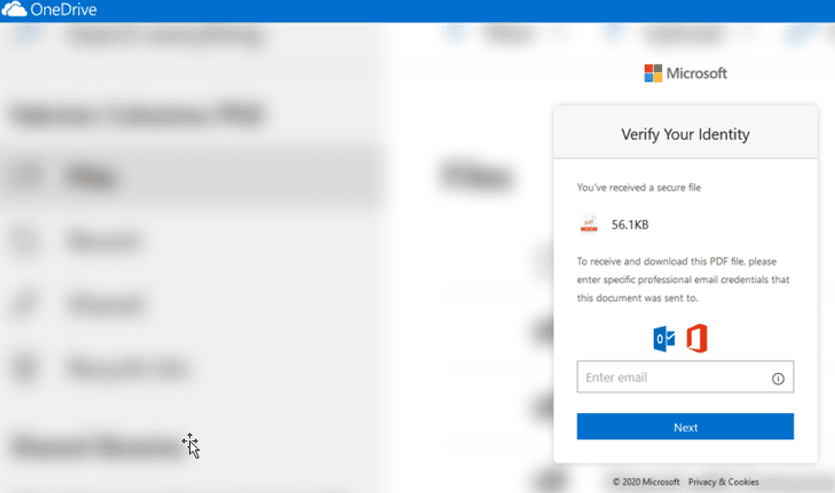

OneDriveになりすましたフィッシングページ

2.ハッカーは従来のメールセキュリティツールの裏をかく

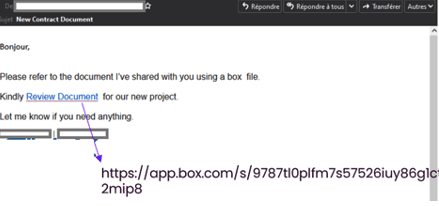

統合化はMicrosoft 365の重要な価値提案であると同時に、ハッカーが従来のメールセキュリティツールによる検出をすり抜けながら、正当性を装うために悪用している利点にもなっています。

Microsoft 365の統合を悪用したフィッシングメール

2022年第4四半期に、VadeはMicrosoftツールを悪用して悪意のあるWebページになりすますフィッシングキャンペーンを検出しました。このスキームでは、プロダクティビティアプリケーションへのリンクが組み込まれたフィッシングメールがユーザーに送信されます。

フィッシング攻撃で使用される中間ページ

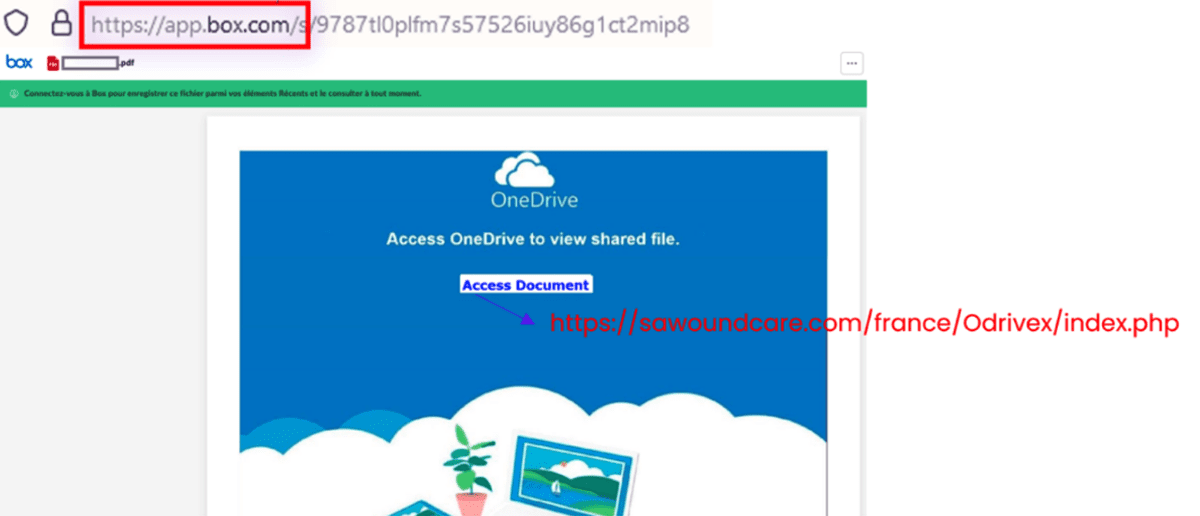

ユーザーがリンクをクリックすると、目的のフィッシングWebページを指すフィッシングリンクだけを表示する中間Web ページに誘導されます。最終的なWebページには、ユーザーの認証情報を収集し、Microsoft 365にアクセスするためのフィールドがあります。

目的のフィッシングページ

この攻撃は、メールフィルターをだまして中間ページをスキャンさせて安全だとマークするように設計されているため、メールフィルターが最終的なフィッシングページに到達することはありません。高度なメールセキュリティがなければ、このフィッシングキャンペーンは検出されない可能性があります。

3.ハッカーはマルチフェーズ攻撃を実行している

ハッカーがMicrosoft 365のアカウントを侵害すると、サイバー犯罪者はネットワークに足場を築き、より標的を絞ったフィッシングキャンペーンやスピアフィッシング攻撃を開始します。

これにより、ネットワーク侵害の最大の攻撃脆弱性としてのメールを保護するだけでなく、ネットワークを通過した可能性のある内部の脅威からも保護するソリューションの必要性が高まっています。

Microsoftのメールセキュリティを強化する方法

Microsoftのサイバーセキュリティには、最も動的なゼロデイ脅威からも保護できる包括的なメールセキュリティソリューション一式が必要です。そこで、効果的な保護に必要な4つのメールセキュリティソリューションをご紹介します。

1.AIを活用した脅威の検出と対応

AI は、その長所や短所と注目すべき可能性が大きく報道されています。AIは、多くのメディアで取り上げられていますが、誤解されることも多々あります。複雑な分野と科学であるため、特効薬ではありません。言い換えれば、すべてのAIソリューションが同じ機能を備えているわけではなく、同等の価値を提供するわけでもありません。それらが効果的かつ効率的に機能するかどうかは、次のようないくつかの要因にかかっています。

- アルゴリズム。メールセキュリティの世界では、AIフィルターはアルゴリズムに依存してサイバー脅威を予測してキャッチします。これらのアルゴリズムにはさまざまな形式があり、特定の種類のサイバー脅威に対する保護をレイヤー化しています。

たとえば、Computer Visionは、悪意のあるリンクを偽装するQR Codeや、検出をすり抜けるために変造されたロゴなどの画像ベースの脅威から保護します。自然言語処理モデルは、スピアフィッシング攻撃の特徴である微妙な文法構造、単語、言い回しを検出します。これらのモデルを組み合わせることで、あらゆる種類のメールによる脅威から保護します。

- データセット。AIアルゴリズムには、学習するためのデータが必要です。しかし、ただのデータではありません。代わりに、大規模で品質が高く、典型を示すリアルタイムの継続的なサンプルが必要です。データセットがこの説明に合致したものであればあるほど、AIアルゴリズムはより効果的かつ正確になります。

- ヒューマンインテリジェンス。

2.インシデント対応機能

サイバーセキュリティにおいて、セキュリティインシデントは避けられません。サイバー脅威を100%ブロックできるソリューションはありません。そのため、インシデントが発生したときに対応できる機能の必要性が強調されています。効果的なインシデント対応ソリューションは、次の3つの重要な要素を組み合わせたものです。

- 自動修復。人間の介入は、時間、人員、および機会費用によって制約される限られたリソースです。初期の検出をすり抜ける脅威から適切に保護するためには、新しいインテリジェンスに基づいて自動修復できるソリューションが必要です。

この修復は、新しいインテリジェンスに基づいて脅威を無力化するAIフィルタエンジンに依存しています。AI エンジンが機能するためには、ネイティブな保護を提供し、ペリメータの外部ではなく、内部環境内に配置されなければなりません。

- 手動修復。

- 統合ダッシュボード。インシデント対応に関して言えば、時間と可視性が重要です。マネージドサービスプロバイダー(MSP)には、単一のインターフェイスからインシデント対応にアクセスして管理できる、統合されたマルチテナントソリューションが必要です。

3.Threat Intel and Investigation

インシデント対応は、脅威インテリジェンスと調査活動に大きく依存します。そのため、新しい情報を収集し、報告された脅威を調査する能力をサポートして強化し、証拠収集の調整を支援するソリューションが必要です。

脅威インテリジェンスと調査は、次の3つのツールに依存しています。

- ファイルの分解。潜在的なメールの脅威を安全にダウンロードして調査することは特に重要です。これにより、フォレンジック証拠を調査し、それを使ってネットワーク内の脅威の潜在的な拡散を理解できます。リスクにさらされることなく、悪意のあるメールや添付ファイルを検査できるソリューションを探しましょう。

- ユーザーから報告されたメール。適切なツールがなければ、ユーザーレポートは対処されないままになったり、多忙な管理者の負担になったりします。そのため、ユーザーが疑わしいメールを簡単に報告し、管理者がそれらを確認して修復できるようにするソリューションが必要です。これには、報告された類似メールを、未報告の類似メールと一緒にグループ化する必要があります。

- SIEM、SOAR、XDRとの統合。組織は複数のサイバーセキュリティツールに依存しているため、インテリジェンスを調整するタスクに時間がかかり、潜在的に危険にさらされることになります。

メールは最大の攻撃ベクトルであり、脅威インテリジェンスの最大の発生源であるため、メールログをセキュリティ情報およびイベント管理(SIEM)、セキュリティオーケストレーションおよび自動応答 (SOAR)、または拡張検出および応答(XDR)システムに統合するソリューションが必要です。これにより、貴社の情報収集と対応能力が向上します。

4.フィッシング認識トレーニング

データ侵害の最大の原因は人為的ミスです。サイバー攻撃と人間とのやり取りは主にメールを介して行われることを考慮すると、フィッシング認識トレーニングが実装可能な最も重要なソリューションの1つであることは驚くことではありません。

しかし、AIソリューションと同様に、すべてのセキュリティ意識向上トレーニングプログラムが同じ価値を提供するわけではありません。それらの有効性は、3つの要因に依存します。

- 自動化。ユーザーにとっては、人手の介入がないトレーニングが必要です。トレーニングを自動化することで、多忙な管理者の責任を増やすことなく、ユーザーが必要なトレーニングを受けられるようになります。

- カスタマイズ。一般的なフィッシングテンプレートを使うと、実際の体験にトレーニングがそぐわず、現実世界の状況で学習したことを適用する価値が最小限にとどまってしまいます。このため、ユーザーには、各人が日々個人的に遭遇する脅威を模したフィッシングの例が必要です。

- 継続性と適時性。トレーニングはイベントではありません。しかし、新しい脅威が浮上し、技術の進歩によって、脅威の要素としてユーザーが理解しているものが揺るがされるため、トレーニングは、継続的に実施することが必要です。そのため、フィッシング認識トレーニングは、ユーザーがフィッシングの脅威に遭遇した瞬間に定義されて、必要に応じて提供されなければなりません。

Microsoftのサイバーセキュリティ: 予防策を強化する方法

Microsoft 365は、コミュニケーションとコラボレーションを促進する新しい機能をチームに提供します。しかし、それによって、ビジネスに永続的な影響をもたらすリスクにもさらされます。

世界で最も標的にされているビジネスアプリケーションである Microsoft 365を狙う次のサイバー脅威に自分が遭遇するかどうかではなく、いつ遭遇するかが問題です。そのため、高度で継続的な保護を提供できるMicrosoftのためのサイバーセキュリティソリューションを採用しなければなりません。

Vade for M365は、Microsoft 365向けの協調型メールセキュリティソリューションであり、AIと人間の専門知識を組み合わせて、Microsoftが見逃している動的な脅威をキャッチします。