Phishing T3 2022 : Augmentation trimestrielle 31%

Todd Stansfield

—27 octobre 2022

—5 min de lecture

La cybercriminalité évolue si rapidement qu’il est indispensable de suivre les dernières tendances pour se protéger des menaces. Pour vous y aider, nous avons réuni dans ce rapport les dernières actions et techniques mises en œuvre par les hackers pour s’en prendre à des entreprises comme la vôtre.

Ce trimestre, notre rapport met en avant plusieurs points clés et conclusions plus généralistes. Globalement, les volumes de phishing ont augmenté de plus de 31 % sur un trimestre, alors que le dernier mois du 2e trimestre était déjà l’un des plus actifs de 2022. Dans le même temps, les malwares s’inscrivent un peu en retrait de leur pic du 1er semestre 2022, mais restent deux fois plus fréquents qu’au 3e trimestre 2021. Entrons ensemble dans le détail des chiffres de ce nouveau rapport.

Phishing et malwares : les hackers plus actifs au 3e trimestre

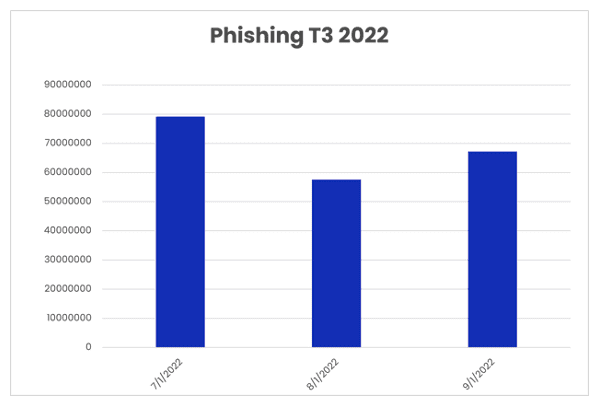

Les hackers n’ont pas chômé au 3e trimestre, avec plus de 203,9 millions d’emails de phishing envoyés, contre 155,3 millions au trimestre précédent. Les volumes ont beaucoup varié au cours de ces trois mois, avec un pic en juillet (79,2 millions), une baisse sensible en août (57,5 millions) et un rebond en septembre (67,2 millions). Si l’on exclut juin (77,6 millions), le nombre mensuel d’emails de phishing envoyés au 3e trimestre a été supérieur à tous les mois du 2e trimestre. Si ce rythme se maintient au 4e trimestre, les volumes de phishing du 2e semestre devraient être supérieurs à ceux de la première moitié de l’année (315 millions).

Nombre d’emails de phishing au 3e trimestre 2022

Phishing et malwares : les malwares constituent toujours une menace

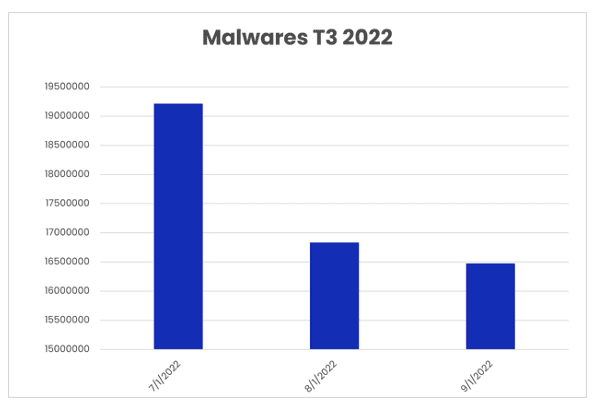

Sur les 3 premiers trimestres de 2022, le nombre de malwares (177,5 millions) a dépassé les niveaux observés en 2021 (121,7 millions). Au 3e trimestre 2022, les emails contenant des malwares ont connu un pic de 217 % par rapport au même trimestre de l’année précédente (24,2 millions), pour atteindre 52,5 millions. Pour autant, les chiffres suivent une tendance légèrement baissière, avec 56,5 millions au 1er trimestre et 68,6 millions au 2e. Le pic de malwares a été atteint en juillet (19,2 millions), avant de décliner de mois en mois (16,8 millions en août et 16,5 millions en septembre).

Nombre de malwares au 3e trimestre 2022

Tendances du phishing et des malwares : les hackers continuent de se faire passer pour de grandes marques

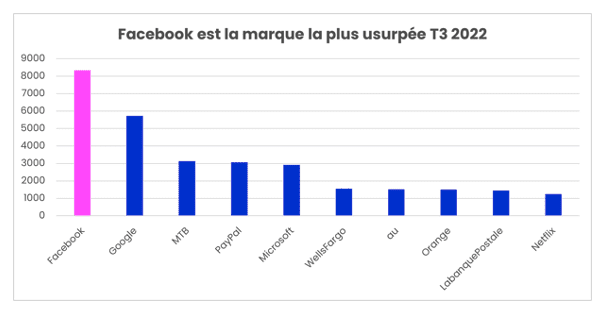

Le degré d’activité des hackers est assez variable d’un trimestre à l’autre, mais une constante peut être soulignée : leur fidélité à l’une de leurs stratégies la plus fiable, l’usurpation de marques de confiance. Vade a ainsi détecté plusieurs campagnes de phishing se faisant passer pour les plus grandes entreprises du moment. Facebook est la marque dont l’identité a été la plus usurpée au 3e trimestre, comme au 2e. Elle est suivie de Google, MTB, PayPal et Microsoft.

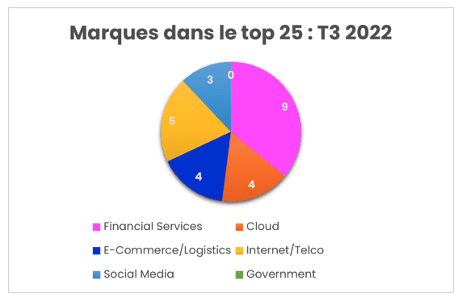

Le secteur des services financiers est encore une fois le plus touché par ces usurpations : il représente 32 % des emails de phishing détectés par Vade. Il est suivi du cloud (25 %), des médias sociaux (22 %) et du secteur Internet/Télécom (13 %).

Ce secteur est aussi celui qui compte le plus de marques usurpées dans le top 25 (n°9). Sous cet angle, le secteur Internet/Télécom décroche la 2e place (5 marques), suivi du cloud et du secteur Commerce électronique/logistique, chacun avec 4 marques dans le top 25.

Tendances du phishing et des malwares : les hackers mettent au point des techniques inquiétantes

Si les hackers font évoluer l’ampleur et les cibles de leurs attaques, ils travaillent aussi sur leur technique. Voici quelques nouveautés détectées par Vade qui doivent vous inciter à faire preuve de vigilance.

Les attaques de phishing deviennent plus ciblées

Avec la montée en puissance du phishing, les hackers affûtent leurs stratégies. S’ils lançaient auparavant des attaques tous azimuts, leurs campagnes récentes témoignent d’un intérêt pour un ciblage plus resserré.

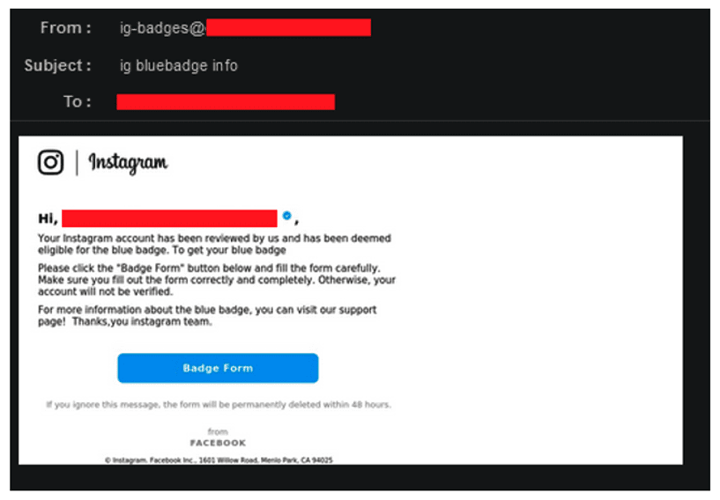

En juillet, Vade a ainsi repéré une campagne évoluée dont les emails semblaient provenir d’Instagram et tiraient parti de son très recherché programme de vérification. Les emails de cette campagne incluent le véritable nom d’utilisateur des victimes, ce qui génère un faux sentiment de légitimité et montre que les hackers prennent le temps de les étudier en amont.

Email de phishing Instagram

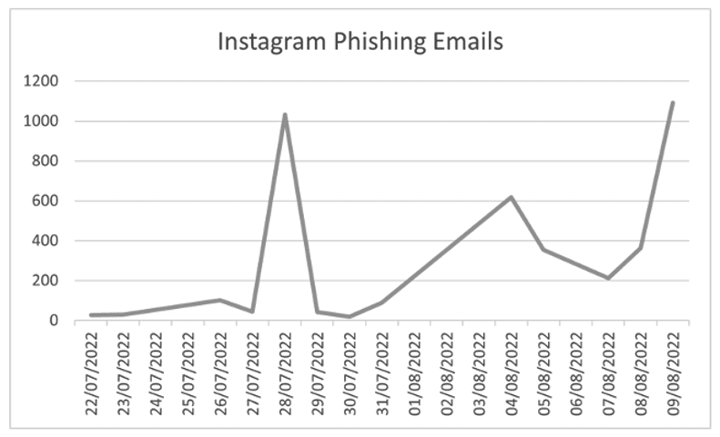

Depuis sa découverte par Vade en juillet, la campagne n’a généré qu’un nombre relativement limité d’emails, avec un pic de 1 000 par jour.

Nombre d’emails de phishing d’Instagram

Les attaques de phishing détournent des services légitimes

Une des nouveautés particulièrement inquiétantes de ce trimestre réside dans la capacité des hackers à détourner des services légitimes pour transmettre et camoufler leurs attaques. Il s’agit d’une nouvelle stratégie qui risque bien de prendre de l’ampleur.

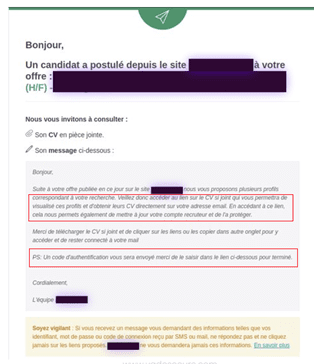

En septembre 2022, Vade a détecté une campagne de phishing qui exploite un site web d'un organisme d'accompagnement des demandeurs d'emploi en France. Cette campagne détourne la plateforme pour distribuer des liens de phishing aux entreprises à la recherche de candidats.

Pour réussir leur coup, les malandrins postulent à des offres et importent sur le site un CV au format PDF contenant des liens malveillants. Une fois ce CV importé, la plateforme envoie automatiquement à l’entreprise recruteuse un email contenant ce PDF pour qu’elle puisse l’étudier. La campagne utilise les serveurs, adresses IP et noms de domaine légitimes de Pôle Emploi, ce qui rend difficile sa détection par les filtres de messagerie des victimes.

Email de réponse automatique

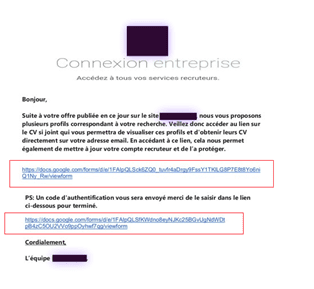

Lorsqu’elles ouvrent la pièce jointe, les victimes sont invitées à cliquer sur les liens malveillants pointant vers un site de phishing, où les hackers peuvent récupérer leurs identifiants.

Pièce jointe malveillante au format PDF

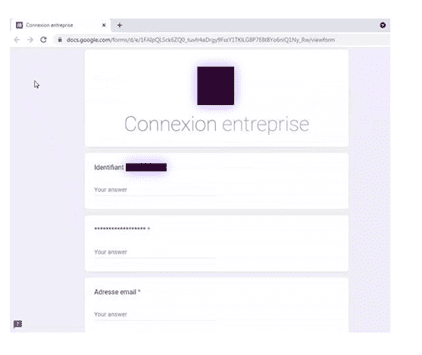

Formulaire de phishing Google Docs

Les conséquences de cette attaque ne sont pas négligeables. La divulgation des identifiants peut aboutir à une usurpation de compte ou d’identité, ou pire encore. Cette première attaque peut aussi servir de point de départ à d’autres, par exemple du spear phishing, du phishing, des attaques contre la supply chain, du détournement de conversations ou encore l’exfiltration de données.

Pour les analystes de Vade, le détournement de services légitimes n’a probablement pas fini de faire parler de lui. Cette technique évite en effet aux hackers de créer un email semblant provenir d’une entreprise, ce qui leur facilite la tâche. Son taux de réussite est aussi plus élevé, car les victimes ne la soupçonnent pas.

Les hackers tirent parti des partenariats financiers

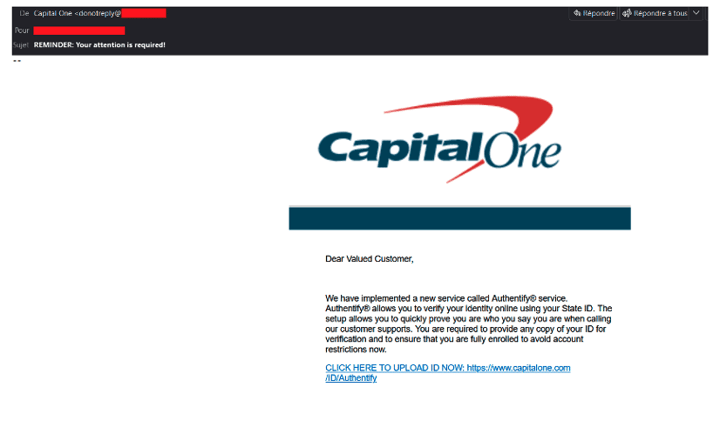

Comme le montrent les dernières analyses des campagnes de phishing, les cybercriminels ne manquent jamais une occasion de se faire passer pour un établissement financier. Lorsque plus tôt cette année, Capital One a noué un partenariat avec Authentify, un service permettant aux établissements financiers d’authentifier leurs clients, les hackers y ont aussitôt vu une belle opportunité.

En juillet, Vade a ainsi détecté une campagne de phishing surfant sur ce partenariat. L’email, qui semble provenir de l’expéditeur « Capital One » a été envoyé à partir d’une messagerie d’entreprise dont le compte a probablement été compromis. Cet email contient le logo de Capital One et un lien de phishing.

Email de phishing Capital One / Authentify

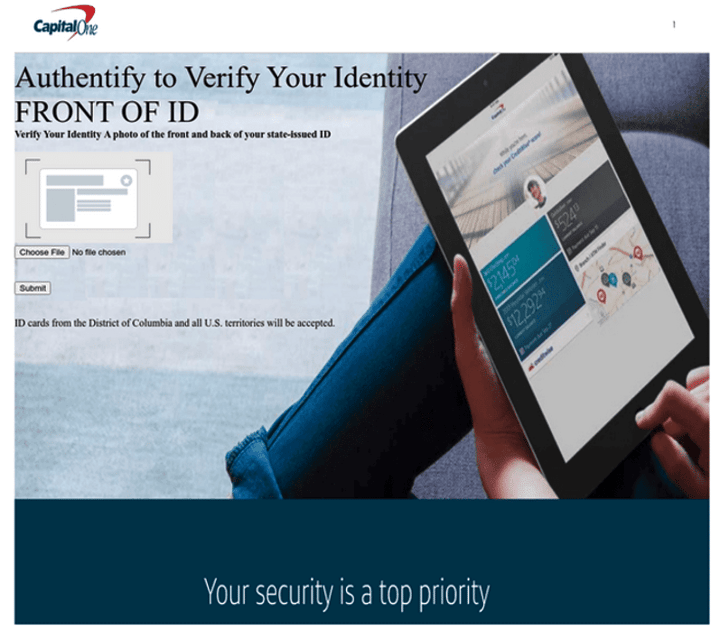

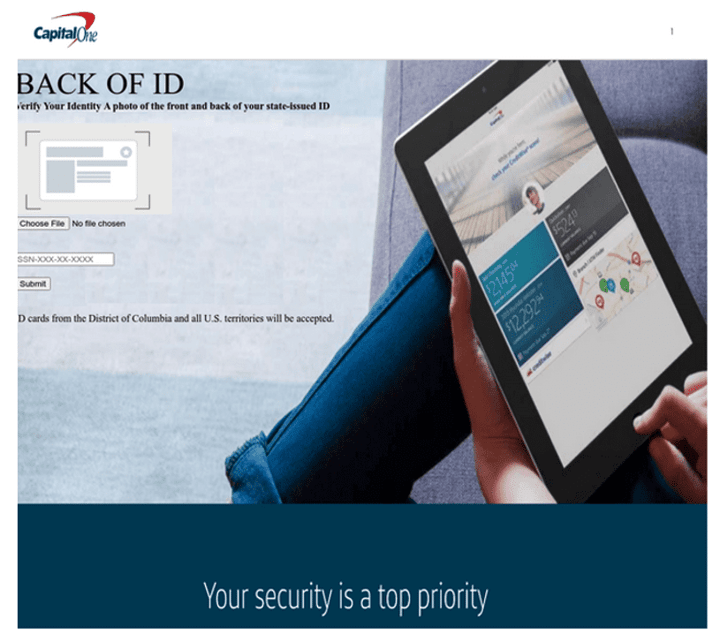

Les hackers camouflent le lien à l’aide de texte contenant les noms de Capital One et d’Authentify, mais en réalité, l’URL pointe vers un site Web compromis se faisant passer pour Capital One. Les utilisateurs y sont invités à envoyer une copie du recto et du verso d’une pièce d’identité.

Première page de phishing Capital One

Deuxième page de phishing Capital One

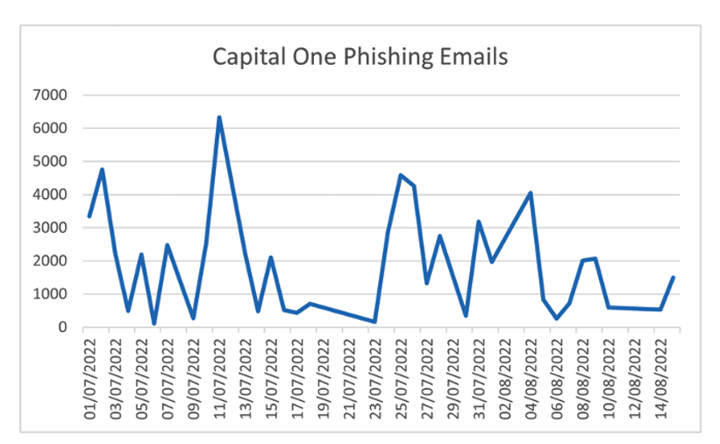

Ce scam a commencé le 1er juillet et a atteint un pic quotidien de 6 000 emails.

Nombre d’emails de phishing Capital One

L’email reste le principal vecteur du phishing et des malwares

L’email constitue le vecteur privilégié par les hackers pour transmettre leurs liens de phishing et leurs malwares, car il leur permet d’accéder directement au maillon faible de la surface d’attaque des entreprises : leurs utilisateurs. À l’heure actuelle, presque 8 entreprises sur 10 utilisent seulement les outils de sécurité de l’email de base inclus dans leur solution (par exemple, Microsoft 365 ou Google Workspace). Ces solutions sont impuissantes face aux menaces dynamiques et sophistiquées transmises par les emails, car ces dernières sont capables de tromper les outils de protection classiques, comme les filtres basés sur la réputation ou la signature. L’email permet ainsi aux hackers de déployer efficacement leurs attaques les plus ambitieuses.

Pourtant, les organisations peuvent transformer leur faiblesse en une véritable force. À la différence des solutions de sécurité de l’email traditionnelles, les technologies de détection et de réponse aux menaces basées sur l’IA permettent aux organisations de se protéger de ces menaces, y compris les plus sophistiquées contenant des liens de phishing et des malwares, tout en gagnant du temps et en économisant des ressources, pour mieux se concentrer sur leur activité.