Nouvelle attaque de spear phishing et de SIM swapping

Vade Experts

—24 janvier 2024

—3 min de lecture

Vade a détecté une nouvelle attaque de spear phishing visant à récupérer le numéro de téléphone des victimes. L’attaque ciblée usurpait une adresse email et employait des techniques d’ingénierie sociale pour faciliter le SIM swapping ou contourner l’authentification multifacteur.

Dans cet article, nous analyserons en détail l’attaque et ce que votre entreprise peut en tirer, et vous conseillerons des mesures de protection.

Une nouvelle attaque de spear phishing visant à subtiliser les numéros de téléphone

Vade a détecté une attaque de spear phishing dirigée contre un seul employé d’une entreprise immobilière.

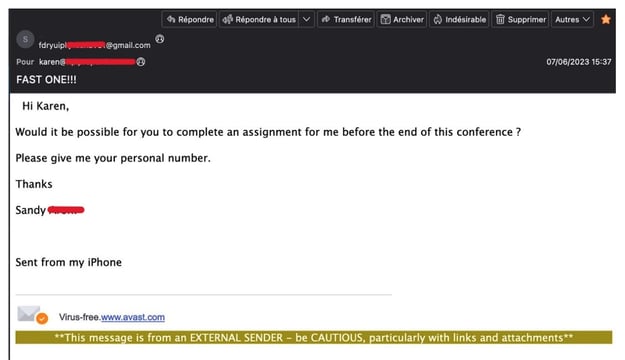

L’attaque débute par un email dont l’objet attire immédiatement l’attention : « DERNIER POINT À RÉGLER ». Envoyé sur l’adresse email de la victime, le message s’affiche sous un nom qui a été usurpé à une personne probablement connue de la victime. Le nom de domaine est celui d’un compte Gmail choisi au hasard et probablement compromis.

L’email fait explicitement référence à la participation de la victime et de l’expéditeur à une conférence professionnelle, ce qui indique que le hacker a mené des recherches approfondies sur sa cible et sur la personne dont l’identité a été usurpée.

SIM swapping - Email de spear phishing détecté par Vade

Dans le corps de l’email, l’expéditeur prétend avoir besoin de l’aide de la victime pour un projet avant la fin de la conférence. Le hacker demande ensuite à la victime de lui communiquer son numéro de téléphone. Nous pouvons déduire de ce message que l’expéditeur (présumé) et la victime sont probablement collègues, ce qui ajoute à la légitimité et à l’urgence de la requête.

À la fin de l’email, on peut voir la signature « Envoyé depuis mon iPhone », un détail visant à faire croire que l’expéditeur se trouve en dehors du bureau. Cela justifie également la demande de numéro de téléphone et les messages par SMS que le hacker enverra par la suite.

D’apparence anodine, la requête expose la victime à de gros risques si elle choisit d’y répondre. Cette technique (pretexting) jette souvent les bases du smishing (phishing via SMS), dont les hackers se servent pour récupérer des informations sensibles ou pour déposer un malware sur l’appareil de la victime. Le smishing aide entre autres les hackers à mettre la main sur des codes d’authentification multifacteur (MFA) pour contourner ce protocole, ce qui est souvent le but des « attaques de l’homme du milieu ».

En outre, la demande du hacker crée des conditions idéales pour le SIM swapping, qui lui permet de transférer le numéro de téléphone de la victime vers une carte SIM en sa possession. Les hackers obtiennent ainsi accès aux appels et SMS que reçoit la victime, y compris ses codes d’authentification, mots de passe et autres informations cruciales. Pour faciliter le SIM swapping, les hackers se font souvent passer pour la victime, contactent leur opérateur et persuadent l’employé au bout du fil de transférer son numéro vers une nouvelle carte SIM.

Quelle est l’importance de cette attaque ?

Cette attaque attire notre attention pour un certain nombre de raisons. Premièrement, l’efficacité et la lucrativité du spear phishing contribuent à sa popularité croissante auprès des hackers. Cette menace ne présente pas les caractéristiques habituelles que les solutions de sécurité recherchent pour identifier les attaques (liens ou pièces jointes piégés). Elle repose sur de subtiles manœuvres d’ingénierie sociale dont le but est de placer la victime dans un scénario convainquant et réaliste afin de la pousser à entreprendre une action compromettante.

L’attaque cible en outre le smartphone de la victime, un appareil auquel nous confions la gestion numérique de notre vie personnelle et professionnelle. C’est donc bien souvent sur notre téléphone que nous gérons nos communications, nos opérations bancaires, notre sécurité, notre stockage en ligne, nos divertissements et bien plus.

Les smartphones ne sont toutefois pas exempts de vulnérabilités, comme nous le rappelle bien souvent l’actualité. Le cybergang Lapsus$, particulièrement prolifique, est connu pour ses techniques d’ingénierie sociale et de SIM swapping, employées pour faciliter la violation de données. En 2022, le gang est ainsi parvenu à se frayer un chemin dans les systèmes d’Uber, de Microsoft, de Cisco et d’autres marques internationales.

Ces attaques ont poussé le US Department of Homeland Security (DHS) à lancer une analyse des techniques de Lapsus$, dont le SIM swapping. À la fin de l’année passée, le Cyber Safety Review Board américain (CSRB) a publié un rapport comportant des recommandations pour neutraliser les attaques futures.

En réponse, la US Federal Communications Commission (FCC) a récemment annoncé de nouvelles exigences concernant les opérateurs de téléphones mobiles. Début juillet 2024, ces entreprises devront instaurer de nouvelles mesures d’authentification avant le transfert d’une carte SIM. Ces nouvelles règles visent à empêcher les hackers de mener à bien des attaques de SIM swapping en obligeant les opérateurs à plus de prudence.

Protéger votre entreprise des attaques de spear phishing

Pour vous protéger, vous devez pouvoir compter sur la technologie et sur l’humain, la clé étant la collaboration des solutions. Incitez les utilisateurs et clients à faire preuve de vigilance lorsqu’ils reçoivent une demande d’informations personnelles par email. En l’état, il s’agit d’analyser les emails pour repérer les signes d’usurpation, de ne jamais faire implicitement confiance à un expéditeur et de passer par des canaux alternatifs pour vérifier l’authenticité des requêtes avant de partager des informations personnelles.

Côté technique, adoptez une solution de sécurité de l’email intégrée qui s’additionnera aux protections fournies par les plateformes d’email dans le Cloud. Optez pour des solutions capables d’intercepter les tentatives de spear phishing et de détecter les techniques d’ingénierie sociale.