新しいスピアフィッシングと潜在的なSIMスワッピング攻撃

Vade Experts

—1月 24 2024

—0 分で読める

Vadeは、意図した被害者から電話番号を勧誘するスピアフィッシング攻撃を検出しました。標的型攻撃は、メールのなりすましやソーシャルエンジニアリングの手法を使用して、SIMスワッピングや多要素認証(MFA)のバイパスを促進する可能性があります。

この投稿では、攻撃の詳細とそれがビジネスに及ぼす影響を検証し、保護を維持するためのヒントを紹介します。

新しいスピアフィッシング攻撃は、被害者の電話番号を要求

Vadeは、商業用不動産会社の従業員を標的としたスピアフィッシング攻撃を検出しました。

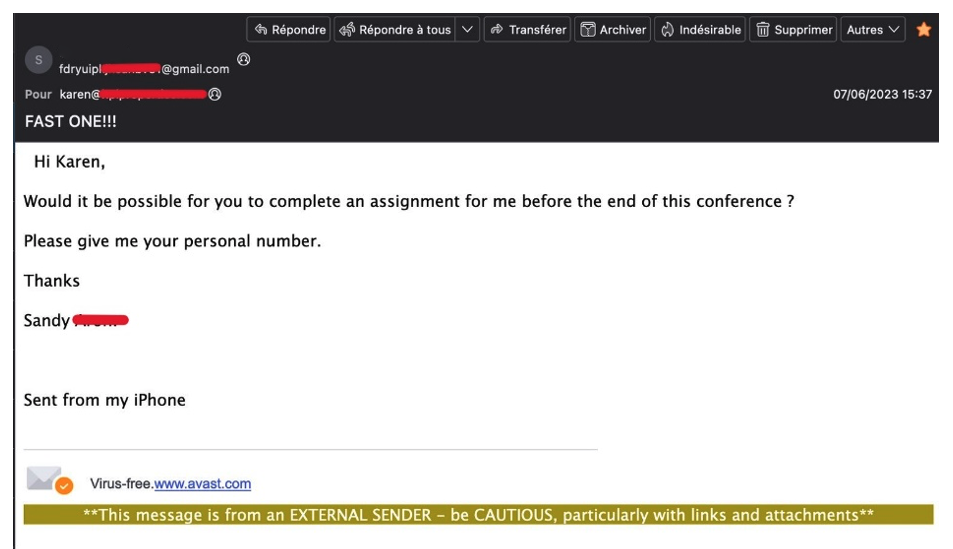

この攻撃は、注目を集めるための「FAST ONE!!」という件名のメールから始まります。被害者の会社のメールアドレスに送信されるこのメッセージは、表示名のなりすましを使用して、被害者が知っていると思われる個人になりすまします。ドメイン名はランダムに選択されたGmailアカウントに属しており、侵害される可能性があります。

このメールは、被害者と送信者がビジネス会議に出席したことを明示的に言及しており、攻撃者がターゲットとなりすましの個人について広範な調査を行ったことを示唆しています。

SIMスワッピング - Vadeが検出したスピアフィッシングメール

メールの本文で、送信者は受信者に、会議が終了する前に課題を完了するためのサポートが必要であることを警告します。次に、被害者の電話番号の要求を含めます。このメッセージから、なりすましのユーザーと意図したターゲットは同僚である可能性が高いと推測でき、リクエストに正当性と緊急性が加わります。

メールの下部には、「iPhoneから送信済み」というモバイル署名が含まれています。追加されたタッチは、送信者が不在であるという錯覚をサポートします。また、電話番号の要求と、ハッカーが送信する可能性のあるその後のテキストメッセージについても説明します。

要求は無害に見えるかもしれませんが、従うと被害者は重大なリスクにさらされます。この手法(プリテキスティング)は、ハッカーが機密情報を収集したり、被害者のデバイスをマルウェアに感染させたりするために使用するスミッシング(SMSによるフィッシング)の基礎を築く可能性があります。また、スミッシングは、中間者攻撃(MitM)の一般的な目的である多要素認証(MFA)バイパスに必要な認証コードの取得を容易にすることもできます。

さらに、ハッカーの要求により、SIMスワッピング(ハッカーが被害者の電話番号を所持している新しいSIMカードに転送する攻撃)の条件が整う可能性があります。これにより、ハッカーは、認証コード、パスワード、その他の重要な情報を含む、被害者の番号に送信された着信やテキストに独占的にアクセスします。SIMスワッピングを容易にするために、ハッカーは被害者になりすまし、携帯電話会社に連絡し、ターゲットの電話番号を新しいSIMに転送するように会社を説得することがよくあります。

なぜこの攻撃が重要なのですか?

この攻撃には、いくつかの理由から注意が必要です。まず、スピアフィッシングは、最も効果的で収益性の高い攻撃方法の1つとして、ハッカーの間で人気を博し続けています。この脅威には、セキュリティソリューションが攻撃(悪意のあるリンクや添付ファイル)を特定するために依存する特性が欠けています。むしろ、巧妙なソーシャルエンジニアリング戦術を使用して、被害者が妥協的な行動を取る説得力のある現実的なシナリオを作成するように設計されています。

また、この攻撃は、被害者のスマートフォン(ほとんどのユーザーがデジタルライフを管理するために利用しているデバイス)を個人的にも職業的にも標的にしています。これには、通信、銀行、セキュリティ、デジタルストレージ、エンターテインメントなどが含まれます。

また、スマートフォンには重大なセキュリティ上の脆弱性があり、それは多くの有名な例からも明らかです。たびたび登場するサイバーグループLapsus$は、ソーシャルエンジニアリング技術やSIMスワッピングを使用してデータ侵害を促進することで有名です。2022年、サイバーグループはUber、Microsoft、Ciscoなどのグローバルブランドへの侵入に成功しました。

これらの攻撃により、米国国土安全保障省(DHS)は、SIMスワッピングを含むLapsus$の手法の分析を開始しました。2023年末、国土安全保障省(DHS)のサイバー安全審査委員会(CSRB)は、将来の攻撃を阻止するための推奨事項をまとめた報告書を発表しました。

この報告書を受けて、米国連邦通信委員会(FCC)は最近、無線電話事業者に対する新しい要件を発表しました。2024年7月以降、各社はSIMを移行する前に顧客の身元を認証するための追加の措置を講じる必要があります。新しいルールは、ハッカーが通信プロバイダーを騙してSIMスワッピング攻撃を容易にすることをより困難にすることを目的としています。

スピアフィッシング攻撃からビジネスを保護する方法

今回のような攻撃から身を守るには、技術的対策と人的対策を組み合わせる必要があります。ユーザーやクライアントに、個人情報を要求するメールを受信する際には警戒を怠らないよう促します。これには、なりすましの兆候がないかメールをチェックすること、メール送信者を暗黙的に信頼しないこと、個人情報を共有する前に別の通信チャネルを使用してリクエストの信憑性を確認することが含まれます。

技術的な観点からは、クラウドメールプラットフォームの保護を補完する統合メールセキュリティソリューションの導入を検討してください。スピアフィッシング攻撃に対する保護を提供し、テキストベースのソーシャルエンジニアリングの試みを検出できるソリューションを探してください。