Spear phishing et phishing : quelle est la plus grande menace pour votre entreprise ?

Adrien Gendre

—07 septembre 2023

—6 min de lecture

Le spear phishing, autre nom des attaques BEC (Business Email Compromise) est la menace par email la plus coûteuse de l’année 2022, avec des pertes évaluées à plus de 2,7 Mds$ par les victimes. De toutes les cybermenaces, le phishing par email compte d’ailleurs le plus grand nombre de victimes, avec un volume de 300 000 attaques enregistrées à la même période. La question mérite donc d’être posée : entre spear phishing et phishing, quelle est la plus grande menace pour votre entreprise ?

Dans cet article, nous examinerons les points communs et différences entre ces menaces et récapitulerons les mesures à prendre pour vous protéger.

Qu’est-ce que le spear phishing ?

Le spear phishing est une attaque ciblée visant une « audience » restreinte de victimes potentielles. Cette menace redoutablement efficace et coûteuse repose sur l’usurpation d’une identité connue de la victime, par exemple un collègue, un supérieur hiérarchique ou une connaissance. C’est ce qu’on appelle l’ingénierie sociale, une manœuvre consistant à convaincre la victime d’effectuer une action compromettante.

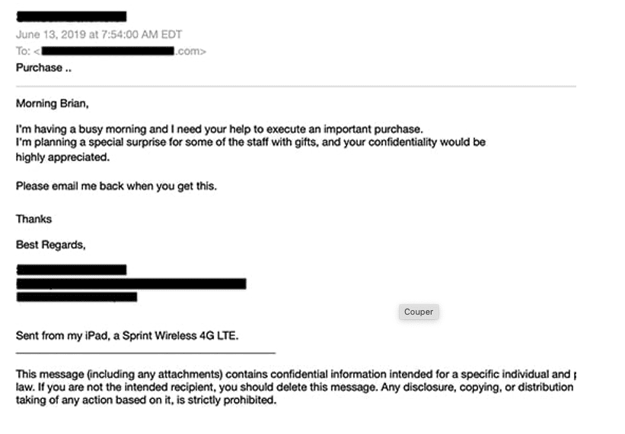

Il existe plusieurs types d’attaques de spear phishing, aux tactiques et aux cibles variables. Les plus courantes sont la fraude au président, l’arnaque à l’impôt, l’arnaque à la carte cadeau, l’arnaque à l’avocat et l’arnaque à la paie.

Pour tromper les filtres d’email classiques, le spear phishing a recours à des techniques d’évitement, notamment :

- Usurpation de l’adresse email : L’usurpation d’adresse email consiste à reproduire (de façon plus ou moins exacte) un nom d’affichage ou le nom de domaine d’un expéditeur légitime.

- Pretexting : il s’agit d’une technique d’ingénierie sociale. Le pretexting vise à gagner la confiance de la victime en vue d’obtenir quelque chose d’elle. Les hackers qui emploient cette technique de manipulation peuvent ainsi se passer de liens malveillants ou de pièces jointes compromises, que les filtres d’email sont capables de détecter.

- Demandes urgentes : comme pour le pretexting, les hackers instaurent un sentiment d’urgence pour pousser la victime à agir sans réfléchir.

- Signatures d’appareils mobiles : autre technique basée sur le texte, et qui consiste pour les hackers à ajouter une signature d’un appareil mobile afin de faire croire qu’ils se trouvent en dehors des locaux de l’entreprise, voire à l’étranger. Cette tactique répandue a pour but de justifier l’urgence de la demande, ainsi que les erreurs grammaticales et autres coquilles du texte. Voici un exemple de signature mobile : « Envoyé depuis mon iPad / iPhone / appareil Android ».

[Article associé] : Prévention des attaques BEC : Comment protéger votre entreprise

Email de spear phishing détecté par Vade

Qu’est-ce que le phishing ?

Le phishing est une menace véhiculée par email qui repose sur l’usurpation d’identité d’une marque bien connue. Au moyen de liens, fichiers ou pièces jointes de nature malveillante, le phishing compromet la cible. Jusqu’à présent, cette attaque n’était que très peu ciblée.

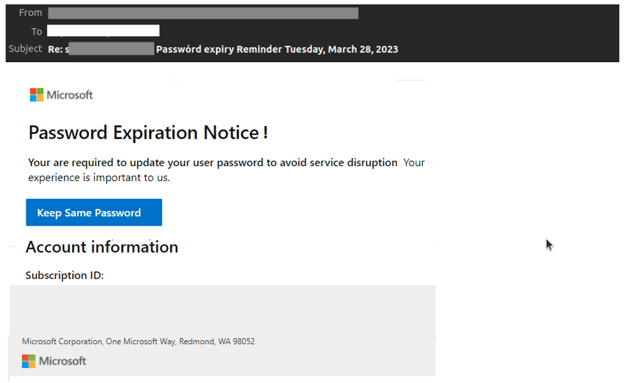

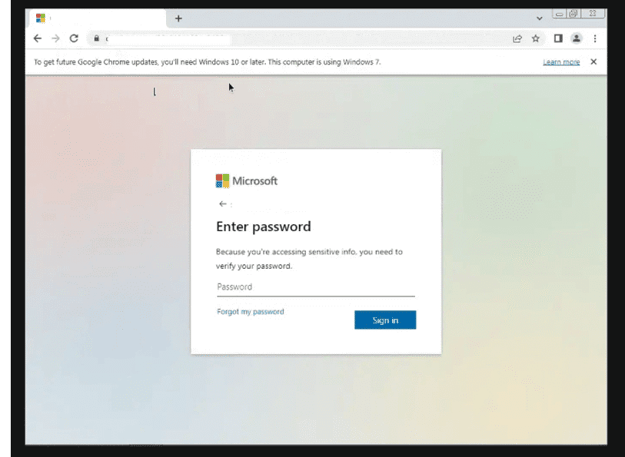

Toutefois, les campagnes de phishing les plus récentes atteignent des degrés de personnalisation accrus. On peut citer en exemple la campagne orchestrée contre les utilisateurs de Microsoft 365. L’email de phishing affiche l’adresse email de la victime en objet. Cette dernière est redirigée vers une fausse page d’authentification Microsoft 365, préremplie avec les identifiants de la victime.

Email de phishing Microsoft 365 détecté par Vade

Page de phishing de destination Microsoft 365 détectée par Vade

La personnalisation des attaques s’explique par plusieurs tendances. De plus en plus sensibilisés à travers les formations, les utilisateurs sont désormais prompts à identifier et signaler les menaces de phishing. Par ailleurs, grâce à l’automatisation des attaques par les kits de phishing, l’exécution de campagnes ciblées devient un jeu d’enfant pour les hackers, même débutants.

[Article associé] : Rapport sur le phishing et les malwares - S1 2023 : le phishing en hausse de 54 %

Le phishing a recours à des techniques d’évitement pour tromper les filtres d’email classiques, notamment :

- Usurpation de l’adresse email : à l’instar du spear phishing, le phishing affiche un nom d’expéditeur ou un nom de domaine proche des noms légitimes, voire identique.

- Détournements des images ou logos : les hackers modifient les signatures des logos ou images des marques pour contourner les filtres de messagerie traditionnels.

- Obfuscation des URL : pour contourner la détection, les hackers camouflent les URL malveillantes au moyen de redirections ou de réducteurs, les intègrent à des QR codes ou des pièces jointes, ou bien introduisent des URL légitimes piégées dans leurs emails.

Les emails de phishing redirigent parfois l’utilisateur vers un site Web frauduleux afin de prélever ses identifiants, ou introduisent un malware ou un ransomware dans le système informatique. Dans le cas des attaques de ransomware, l’email reste le premier vecteur.

Spear phishing et phishing : quelles différences ?

Le spear phishing et le phishing présentent de nombreux points communs, mais aussi des différences. notamment :

- Techniques employées : Les emails de phishing comportent des liens, fichiers ou pièces jointes de nature malveillante, distribués dans le but de collecter des identifiants ou d’infecter le système informatique avec un malware. Les emails de spear phishing reposent sur des techniques d’ingénierie sociale et d’usurpation.

- Volume : en comparaison du spear phishing, le phishing présente un volume d’attaque élevé. En 2022, l’IC3 a ainsi reçu près de 14 fois plus de signalements concernant des attaques de phishing, par rapport au spear phishing.

- Taux de réussite : le phishing et le spear phishing doivent leur popularité à leur efficacité. D’après le rapport 2023 d’IBM sur le coût des violations de données, le phishing représentait la majorité des attaques (16 %), contre 9 % du total seulement pour les attaques BEC. Si l’on en croit les chiffres, le spear phishing compromet toutefois plus de victimes pour chaque menace.

- Cibles : bien souvent, le phishing mise sur le nombre, à l’inverse du spear phishing, beaucoup plus ciblé. La raison en est l’identité qui est usurpée et les efforts déployés, proportionnels à la personnalisation de l’attaque.

- Coût : l’appât du gain est la première motivation des attaques de spear phishing et de phishing. Pour autant, le coût par incident s’avère différent. De fait, les pertes causées par le phishing s’élevaient à plus de 52 M$ en 2022, soit une petite fraction des 2,7 Mds$ de pertes occasionnées aux victimes d’attaques BEC.

Comment vous protéger contre le spear phishing et le phishing ?

Pour tenir les hackers à distance, vous devez vous munir d’un ensemble unique de solutions, souvent les mêmes que celles qui vous protègent du phishing.

Protection contre le spear phishing

Ci-dessous, vous trouverez les principales mesures anti-spear phishing :

- Natural Language Processing (NLP) : les modèles de natural language processing (NLP) fournissent une protection spéciale contre les attaques de spear phishing. Conçu pour comprendre le langage humain, le NLP est capable de détecter dans le texte les formulations visant à tromper les victimes. Ces menaces incluent notamment les mots-clés, le pretexting ou encore les termes visant à instaurer un sentiment d’urgence.

- Détection d’anomalies : sous-ensemble du machine learning capable d’identifier les anomalies au sein de la communication d’une entreprise, en analysant les récurrences et le trafic d’emails. Cette fonction permet en outre de détecter les techniques d’usurpation qui ont réussi à contourner les protocoles d’authentification, comme les domaines proches et l’usurpation du nom d’affichage.

- Bannières d’avertissement : ces bannières personnalisées alertent les utilisateurs de la présence d’une menace sans interrompre le flux des emails.

Protection contre le phishing

Vous trouverez ci-dessous les principales mesures anti-phishing :

- Vision par ordinateur : les algorithmes de Computer Vision détectent les menaces dans les images, y compris les QR codes porteurs de liens malveillants, les images comportant en réalité du texte, les images hébergées à distance et les logos de marque contrefaits.

- Affichage sur appareils mobiles : les pages sont explorées sur différentes combinaisons d’appareils et de navigateurs (par ex. Safari sur iPhone, Chrome sur Android, etc.) afin de bloquer les attaques conçues pour ne s’afficher que sur des appareils mobiles.

- Exploration régionale des pages Web : les pages sont explorées depuis quatre régions (Amérique du Nord, Amérique du Sud, Europe et Asie) afin de repérer les pages de phishing qui ne s’affichent que lorsque l’internaute se situe dans la région ciblée.

Anti-spear phishing et protection contre le phishing

Vous trouverez ci-dessous d’autres mesures à prendre contre le spear phishing et le phishing :

- Machine learning : analyse les caractéristiques des emails, URL et pièces jointes en quête d’anomalies ou de comportements malveillants. Les algorithmes de machine learning sont entraînés à partir de vastes ensembles de données issues d’emails malveillants et légitimes leur permettant ainsi de reconnaître les caractéristiques de toutes les cybermenaces.

- Formation de sensibilisation des utilisateurs et signalements : les formations de sensibilisation à la sécurité apprennent aux utilisateurs à repérer et gérer les menaces en temps réel. En parallèle, la fonction de signalement par les utilisateurs permet à ces derniers de faire remédier la menace par des administrateurs.

- Solutions de réponse aux incidents : avec ces fonctions, les administrateurs peuvent trier et remédier les menaces actives, y compris celles qui sont signalées par les utilisateurs.

Comment Vade vous protège contre les menaces de spear phishing et de phishing

Vade for M365 est une solution de sécurité de l’email basée sur l’IA et améliorée par l’humain. Elle vous protège contre le phishing, le spear phishing et les attaques par malware/ransomware.

Intégrée à Microsoft 365, cette solution low-touch offre aux MSP des fonctions avancées de détection des menaces et de réponse aux incidents multilocataire, ainsi que des capacités de collecte d’informations sur les menaces et d’analyse. Elle assure en outre une formation automatisée et personnalisée pour sensibiliser les utilisateurs chaque fois qu’ils sont au contact d’une menace de phishing.