スピアフィッシング VS フィッシング:自社のビジネスにとってより大きな脅威となるのは何か?

Adrien Gendre

—9月 07 2023

—1 分で読める

ビジネスメール詐欺(BEC)としても知られるスピアフィッシングは、2022年に最も被害額の大きかったメール脅威であり、被害者に27億ドルを超える損失をもたらしたと報告されています。一方、メールベースのフィッシングは、あらゆるサイバー脅威の中で最も多くの被害数を生み出し、同じ期間に30万件以上の被害が記録されました。ここで重大な疑問が生じます。スピアフィッシングとフィッシングを比較した場合、自社のビジネスにとってより大きな脅威となるのはどちらでしょうか?

この記事では、これら脅威の類似点と相違点を検討し、それぞれの脅威から自社のビジネスを保護するための重要な対策をご紹介します。

スピアフィッシングとは?

スピアフィッシングは、限られた潜在的な被害者を狙う標的型攻撃です。非常に効果的で大きな被害を招く危険なこの脅威は、同僚、上司、知人などの被害者が知っている個人になりすまして、ソーシャルエンジニアリングの手法を用いて被害者をだまし、不正な処理をさせるように仕向けます。

スピアフィッシング攻撃にはいくつかの種類があり、戦術や標的となる職業によって異なります。一般的な種類として、CEO詐欺、確定申告詐欺(W2詐欺)、ギフトカード詐欺、弁護士詐欺、給与詐欺などがあります。

スピアフィッシングは、一般的な回避技術を使って従来型のメールフィルタをすり抜けます。スピアフィッシングには次のようなものがあります。

メールスプーフィング:メールスプーフィングは、正当な送信者の表示名やドメイン名を、それぞれまったく同じか、あるいは似通ったレプリカを作成して偽装します。

プリテキスティング:ソーシャルエンジニアリング手法の1つであるプリテキスティングは、最終的な要求を出す前に被害者の信頼を獲得するための試みを行います。ハッカーはこの手法を用いて、メールフィルターが検出できる悪意のあるリンクや添付ファイルを使用せずに被害者を操ります。

緊急性のある要求:プリテキスティングと同じく、ハッカーは被害者に処理を強要する目的で切迫感を与えます。

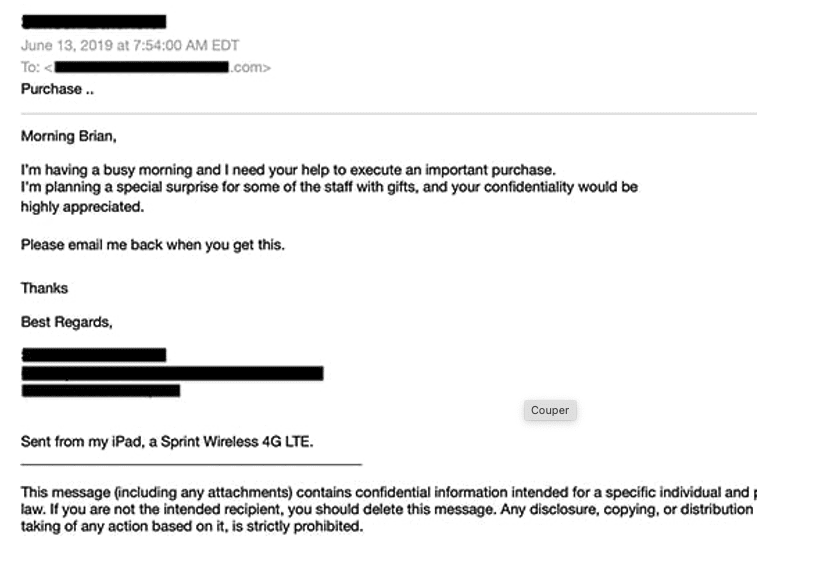

モバイル署名:ハッカーは、もう1つのテキストベースの手法であるモバイル署名を追加して、オフィス外や国外にいるかのような錯覚を作り出します。よくある詐欺ですが、この手法は要求の緊急性の高さを示したり、文法上の誤りやスペルミスを弁解したりするのに役立ちます。モバイル署名の例としては、「sent from my iPad, iPhone, or Android device(iPad、iPhone、Androidデバイスから送信されました)」というフレーズを文末に加える手法があります。

[Related post]: BEC攻撃を防ぐ:ビジネスを守る方法

Vadeが検出したスピアフィッシングメール

フィッシングとは?

フィッシングは、定評のある有名ブランドになりすますメールベースの脅威です。フィッシング脅威は、悪意のあるリンク、ファイル、添付ファイルを配信して被害者を攻撃します。従来、この攻撃は多数の対象者を無差別に標的にしてきました。

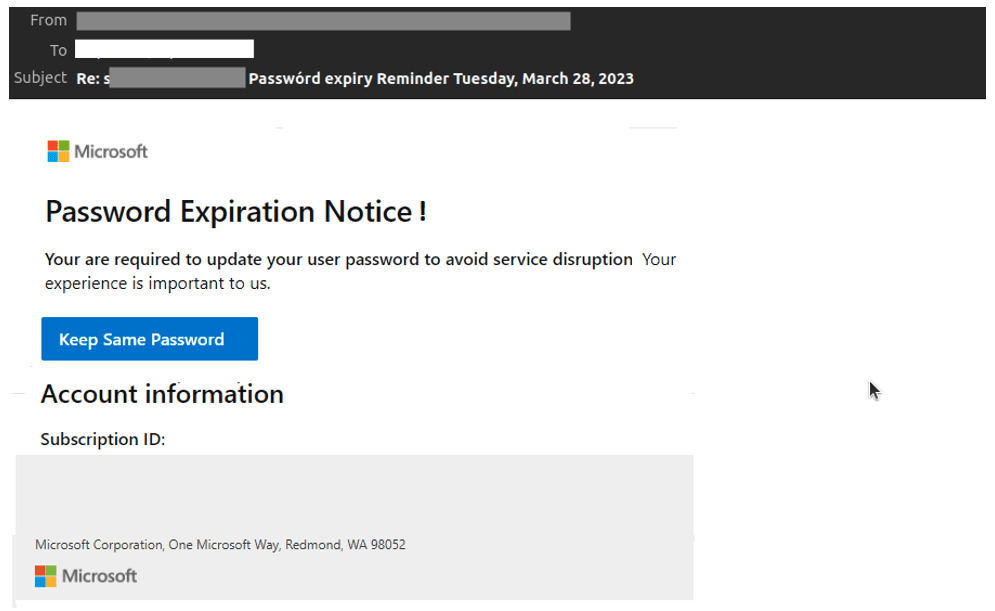

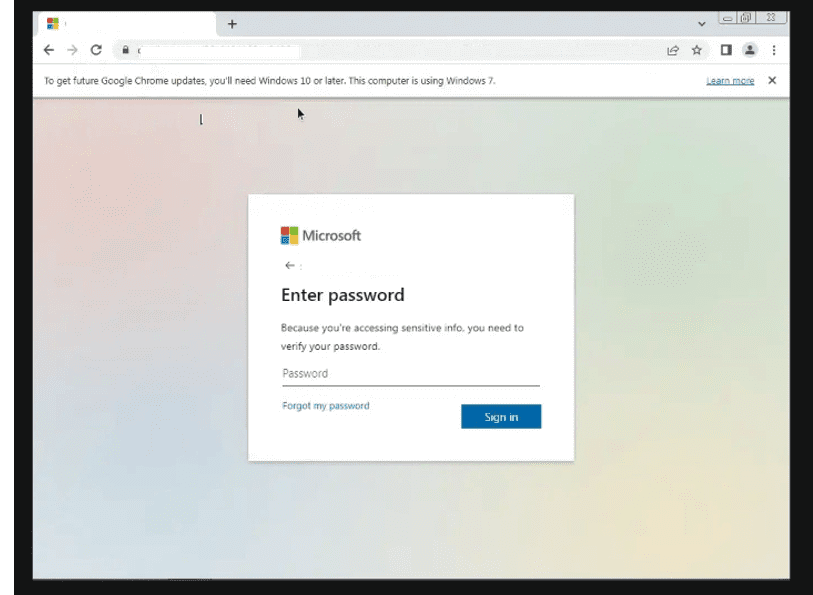

しかし、最近のフィッシングキャンペーンは、標的を絞った個別化されたものになっています。以下のMicrosoft 365ユーザーをターゲットとしたキャンペーンの例を検証してみましょう。フィッシングメールの件名には被害者のメールアドレスが使用されています。また、被害者のメール認証情報が事前に入力されているMicrosoft 365認証ページに被害者を誘導します。

Vadeが検出したMicrosoft 365のフィッシングメール

Vadeが検出したMicrosoft 365の送信先フィッシングページ

標的型攻撃への流れを理解するのに役立ついくつかの傾向があります。フィッシング認識トレーニングのおかげで、ユーザーはフィッシングの脅威を発見して報告する能力が向上しました。また、攻撃を自動的にパーソナライズする機能が組み込まれたフィッシングキットを使うことで、ハッカーは余分な時間や労力をかけずに標的を絞ったキャンペーンをしかけられるようになりました。

[Related content]: 2023年上半期フィッシングおよびマルウェアレポート:フィッシング脅威が54%増加

フィッシングは、一般的な回避技術を使って従来のメールフィルタの裏をかきます。それらには次のようなものがあります。

- メールスプーフィング:スピアフィッシングと同様に、フィッシング脅威は正当な送信者の表示名やドメイン名になりすまします。

- 画像やロゴの操作:ハッカーはブランドのロゴや画像のシグネチャを改ざんして、従来のメールフィルタをすり抜けます。

- URLの難読化:検出をすり抜けるために、フィッシング脅威は、URLをリダイレクトしたり、URLの短縮サービスを使ったり、QR Codeや添付ファイルにURLを隠蔽したり、悪意のあるメールに正当なURLを詰め込んだりします。

フィッシングメールは、ユーザーを不正なWebサイトに誘導してユーザーの認証情報を収集することがあります。または、システムを感染させるためにランサムウェアが組み込まれたマルウェアを配布する場合もあります。ランサムウェア攻撃に関しては、メールは依然として主要な配布手段です。

スピアフィッシングはフィッシングとどう違うのか?

スピアフィッシングとフィッシング攻撃には、顕著な相違点と類似点があります。それらは次のとおりです。

手法:フィッシングメールは、悪意のあるリンク、ファイル、添付ファイルを使って認証情報を収集したり、システムをマルウェアに感染させたりします。スピアフィッシングメールは、ソーシャルエンジニアリング手法とスプーフィングを使って被害者を侵害します。

数量:フィッシングは、スピアフィッシング攻撃に比べて件数の多い脅威です。2022年にIC3が受けたフィッシング攻撃の被害報告は、スピアフィッシングのおよそ14倍の数に達しました。

セキュリティ侵害の成功:フィッシングもスピアフィッシングも影響度の高い脅威です。IBMのCost of a Data Breach Report 2023によると、データ侵害の最大の原因はフィッシングで16%を占め、BECは9%を占めました。ただし、脅威の数量を考慮すると、スピアフィッシングは1つの脅威でより多くの被害者を危険にさらしています。

攻撃対象の範囲:フィッシングはたいていの場合大規模な人数をターゲットにしますが、スピアフィッシングは小規模な集団をターゲットにします。これは、なりすまされるエンティティとそれに伴う労力が原因です。

損失:スピアフィッシングとフィッシング攻撃は、金銭的な目的で行われることがほとんどです。ただし、インシデントごとの被害額には違いがあります。2022年に報告されたフィッシング被害額は合計で5200万ドル以上であり、BECの被害者から報告された27億ドルを超える被害額に比べたらわずかな金額です。

スピアフィッシングとフィッシング攻撃をどのように防御しますか?

スピアフィッシング攻撃から保護するには、独自のソリューション一式が必要ですが、その多くはフィッシング対策と重複します。

スピアフィッシング対策

以下は主なスピアフィッシング対策の一部です。

自然言語処理(NLP):自然言語処理(NLP)モデルは、スピアフィッシング攻撃に対する特別な防御を提供します。人間の言語を理解するように作られたNLPは、被害者を操るために使われるテキストベースの脅威を検出します。これには、フラグワード、プリテキスティング、緊急性を伝える言葉などが含まれます。

異常検出機能:マシンラーニングのサブセットである異常検出機能は、組織の通信パターンとメールトラフィックにおける異常を識別します。また、カズンドメインや表示名のスプーフィングなど、認証プロトコルをすり抜けられる高度なスプーフィング技術も検出します。

警告バナー:カスタマイズ可能な警告バナーは、メールフローを中断せずに潜在的な脅威をユーザーに警告します。

フィッシング対策

以下は重要なフィッシング対策の一部です。

Computer Vision:Computer Visionアルゴリズムは、悪意のあるリンクを含む QR Code、テキストベースの画像、リモートでホストされている画像、改ざんされたブランドロゴなどの画像ベースの脅威を検出します。

モバイルレンダリング: 異なるデバイスとブラウザの組み合わせ(例:iPhone上でのSafari、Android上でのChromeなど)からページを調査して、モバイルデバイスにのみコンテンツを表示する攻撃を阻止します。

地域的なページの調査: 北米、南米、ヨーロッパ、アジアの異なる地域でページを調査し、標的にされた場所からアクセスされた時だけコンテンツを表示するフィッシングページを阻止します。

スピアフィッシングおよびフィッシング対策

その他の重要なスピアフィッシングおよびフィッシング対策は以下のとおりです。

マシンラーニング:メール、URL、添付ファイルの特徴を分析して、異常や悪意のある動作を検出します。マシンラーニングアルゴリズムは、悪意のあるメールと無害なメールの膨大なデータセットで訓練されているため、すべてのサイバー脅威と一致する特徴を認識します。

ユーザーの認識トレーニングと報告:セキュリティ意識向上トレーニングでは、脅威をリアルタイムで発見して対処する方法をユーザーに教えます。同時に、ユーザレポート機能を使えば、ユーザーが疑わしい脅威を報告し、管理者がそれを修復できるようになります。

インシデント対応ソリューション:これらの機能を使って、管理者は、ユーザーから報告された脅威を含め、アクティブな脅威を優先順位付けして修復することができます。

Vadeがスピアフィッシングとフィッシングの脅威から守る方法

Vade for M365は、フィッシング、スピアフィッシング、マルウェア/ランサムウェアの攻撃から保護する、AIとヒューマンパワーによるメールセキュリティソリューションです。

Microsoft 365と統合されたこのソリューションは、高度な検出、クロステナントのインシデント対応、Threat Intel and Investigation機能などのロータッチなソリューションをMSPに提供します。また、ユーザがフィッシングの脅威に遭遇するたびに、管理されパーソナライズされたフィッシング認識トレーニングが自動的に提供されます。