Clone phishing : les clés pour protéger votre entreprise d’une attaque

Adrien Gendre

—08 août 2023

—6 min de lecture

Si vous représentez une PME ou un MSP, voici un scénario qui va vous donner la chair de poule : un email de clone phishing trompe l’un de vos employés et permet à des hackers d’accéder à votre réseau interne, ouvrant la voie à des attaques plus ambitieuses contre vos clients et partenaires. Ce qui a démarré par un moment d’inattention ou une petite négligence se transforme alors rapidement en une menace terrible mettant en péril la situation financière, opérationnelle et réputationnelle de votre entreprise.

Pour de nombreux dirigeants, ce scénario n’est pas un cauchemar, mais une triste réalité. D’après une étude conduite par IBM et le Ponemon Institute, le phishing a coûté en moyenne 4,91 millions de dollars aux entreprises du monde entier en 2021 et représente la deuxième cause des violations de données. Au 3e trimestre 2022, Vade a détecté plus de 203 millions d’emails de phishing, soit plus de 31 % de plus qu’au trimestre précédent. Une sous-catégorie particulièrement trompeuse et efficace de ces emails contribue au coût de ce type d’attaque, le clone phishing.

Le clone phishing doit absolument être pris en considération par les PME et les MSP. Dans cet article, nous allons analyser cette cybermenace en détail, nous pencher sur les techniques fréquemment utilisées par ces emails pour ne pas être détectés, et identifier les solutions nécessaires pour protéger efficacement votre organisation.

Clone phishing : une forme pernicieuse d’usurpation de l’identité des marques

Imaginons que vous receviez un email légitime d’une marque que vous connaissez et en laquelle vous avez confiance. Un peu plus tard, vous recevez le même email, à ceci près que l’expéditeur précise avoir oublié des destinataires ou informations dans son email précédent.

Si vous ne savez pas comment reconnaître un email de clone phishing, vous ne vous méfierez pas et accepterez sans broncher la justification de l’expéditeur. Après tout, ni le contenu ni le contexte de l’email ne vous donne une raison de douter de sa légitimité. Malheureusement, ce deuxième email n’a en réalité rien de légitime. Il s’agit d’un clone du message d’origine. Son objectif ? Vous pousser à cliquer sur un lien malveillant ou à télécharger une pièce jointe dangereuse.

Le clone phishing est un type de phishing. Ces emails répliquent un email légitime antérieur pour tromper leurs victimes. Le fonctionnement est le suivant : les hackers récupèrent un email envoyé par un expéditeur de confiance, remplacent les liens ou pièces jointes par du contenu malveillant, puis renvoient l’email aux mêmes destinataires. Pour endormir la méfiance de leurs victimes, ils justifient ce deuxième email par un prétexte simple et crédible. Ils ont aussi recours à des techniques de phishing pour renforcer leur légitimité perçue, par exemple en usurpant le nom affiché de l’expéditeur.

Comme dans les campagnes de phishing classiques, les hackers envoient l’email cloné à un grand nombre de personnes pour multiplier leurs chances. Lorsque l’un des destinataires tombe dans le panneau, ils peuvent alors accéder à ses contacts et leur transférer l’email cloné pour étendre la portée de leur attaque initiale.

Le clone phishing est très difficile à repérer et peut avoir des conséquences dévastatrices, en particulier pour les MSP et les PME. Une fois que les hackers ont mis un pied dans le réseau interne d’une organisation, ils peuvent lancer des campagnes de spear phishing, des attaques contre la supply chain, mais aussi d’autres attaques de phishing ciblant ses employés, clients ou partenaires.

Techniques de clone phishing

Les hackers s’appuient sur diverses techniques pour ne pas se faire repérer. Ils misent notamment sur deux stratégies d’usurpation de l’adresse email pour donner l’apparence de la légitimité à leurs messages : usurpation du nom affiché et utilisation d’un domaine voisin. Ces deux techniques sont les plus utilisées, car elles permettent de contourner la technologie DMARC.

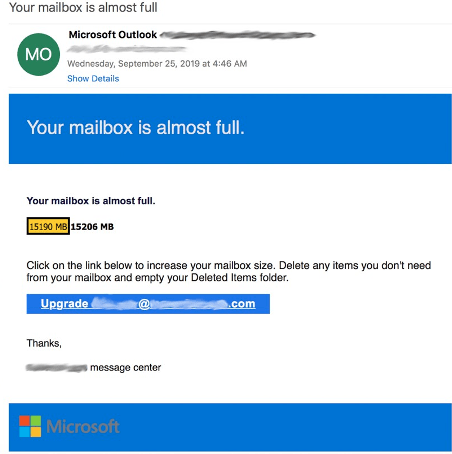

L’usurpation du nom affiché consiste pour le hacker à usurper le nom de l’expéditeur, mais pas son adresse email. Dans l’exemple ci-dessous, les hackers envoient un email de phishing semblant provenir de Microsoft. Le nom affiché est certes « Microsoft Outlook », mais l’adresse email est bel et bien associée à un compte Gmail. Les internautes peu méfiants ont toutes les chances de ne pas remarquer cette anomalie, en particulier s’ils consultent l’email sur un appareil mobile : la plupart des clients de messagerie n’y indiquent que le nom affiché et masquent l’adresse.

Email de phishing avec usurpation du nom affiché

Email de phishing avec usurpation du nom affiché

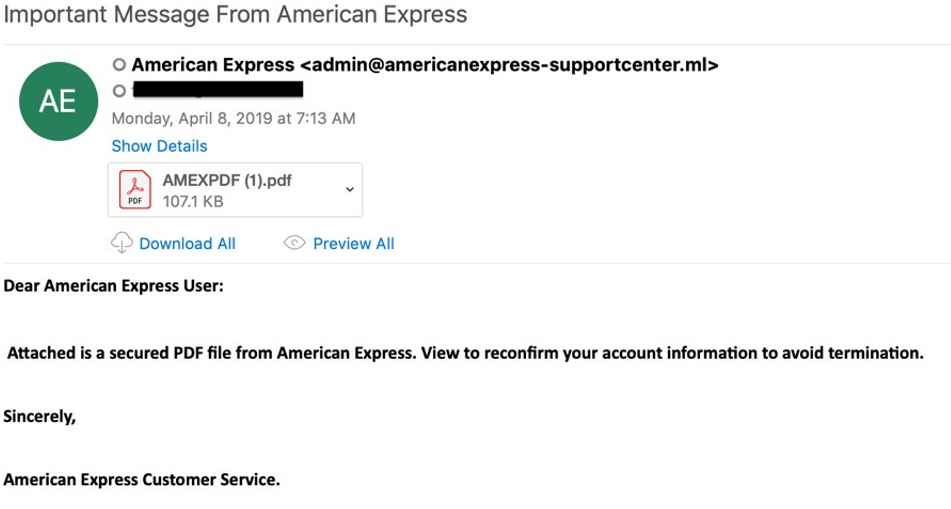

L’utilisation d’un domaine voisin consiste quant à elle à se servir d’un nom de domaine qui ressemble de très près à celui de l’adresse d’origine. Ces différences sont parfois visibles, par exemple lorsque l’extension du domaine est modifiée, mais elles peuvent aussi être parfaitement indétectables. C’est notamment le cas lorsque des caractères cyrilliques viennent remplacer des caractères latins visuellement identiques. Voici un exemple de ce type d’usurpation. Ici, les hackers utilisent une extension de domaine différente de celle du véritable site Web d’American Express.

Email de phishing avec domaine voisin

Email de phishing avec domaine voisin

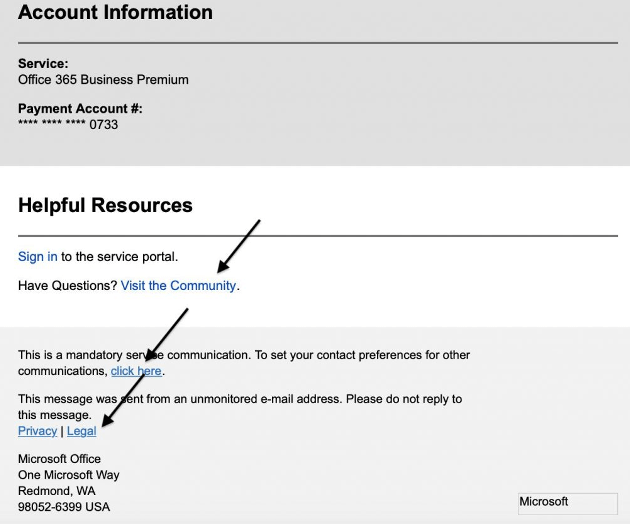

Autre technique de clone phishing : l’obfuscation d’URL pour éviter la détection par les filtres de messagerie classiques. Là encore, plusieurs possibilités. Les hackers peuvent insérer une URL légitime dans un email et rediriger son lien vers une page de phishing, une stratégie appelée redirection d’URL. Ils peuvent aussi camoufler des liens de phishing à l’aide de raccourcisseurs d’URL comme bit.ly, Goo.gl ou encore Ow.ly, ou dans des QR codes ou pièces jointes. Enfin, ils peuvent multiplier les liens légitimes dans leur email pour rendre leur unique URL malveillante invisible pour les filtres, une technique appelée URL stuffing.

L’exemple suivant en est une illustration. En plus de l’URL malveillante, l’email contient plusieurs liens légitimes permettant d’accéder à la communauté de Microsoft, aux préférences de contact, aux mentions légales et à la politique de confidentialité.

Email de phishing avec plusieurs URL légitimes

Solutions anti-clone phishing

Comme pour toute cybermenace, il est nécessaire d’adopter une stratégie de cybersécurité complète pour se protéger du clone phishing. Cette stratégie doit donc inclure une technologie capable de neutraliser les menaces modernes, mais aussi de bonnes pratiques permettant de faire de vos utilisateurs une force, et non plus une faiblesse.

1. Adoptez une solution anti-phishing

Une solution anti-phishing constitue votre première ligne de défense contre le clone phishing. Elle vous permettra de détecter ce type d’attaque et d’y répondre en temps réel. Pour une sécurité optimale, optez pour une solution basée sur l’intelligence artificielle et capable de procéder à des analyses comportementales des emails, URL et pages Web. Ces solutions détectent les anomalies présentes dans tous les contenus malveillants et filtrent les menaces connues et inconnues. Les filtres de messagerie classiques, comme les passerelles de messagerie sécurisées, ne vous protègent que des contenus malveillants connus, par exemple des malwares présentant une signature connue ou liés à des adresses IP en liste noire.

À titre d’exemple, Vade for M365 tire parti d’un ensemble de technologies basées sur l’IA pour analyser le comportement des emails, liens, pièces jointes et pages Web, texte et images inclus. Ses algorithmes de machine learning analysent 47 caractéristiques des emails et URL, tandis que la Computer Vision étudie les images contenues dans les emails et pages Web pour détecter les menaces. Ensemble, ces technologies permettent de mettre en place une défense proactive contre l’ensemble des menaces.

Par ailleurs, préférez une solution anti-phishing offrant des fonctions de réponse aux menaces. En effet, il est impossible de bloquer 100 % des menaces. Votre solution doit donc vous protéger de celles passées entre les mailles du filet et pouvant potentiellement se propager sur votre réseau interne.

Par exemple, le moteur d’IA de Vade continue à analyser les menaces dans les emails déjà remis et y remédie en s’appuyant sur les informations les plus récentes issues de plus de 1,4 milliard de boîtes aux lettres du monde entier. Vade permet également aux administrateurs de suivre les emails suspects au sein de leur base d’utilisateurs depuis un tableau de bord unifié et de remédier manuellement aux menaces en un clic.

2. Investissez dans la sensibilisation des utilisateurs

Les utilisateurs sont souvent considérés comme le maillon faible de la stratégie de cybersécurité des organisations. Pourtant, avec une formation de sensibilisation appropriée, ils peuvent au contraire devenir leur plus grande force. Lors de l’évaluation de programmes de formation des utilisateurs, optez pour ceux qui proposent une expérience personnalisée, rapide et pertinente. En effet, ces programmes sont supérieurs aux cours en salle de classe et aux simulations génériques, car ils tiennent compte du contenu et du contexte des interactions des utilisateurs avec les emails, et sont dispensés automatiquement, en fonction des besoins.

Par exemple, Vade's Threat Coach™ propose une formation à la volée et personnalisée aux moments où les employés en ont le plus besoin, à savoir lorsqu’ils se retrouvent face à un email de phishing. Cette formation en contexte est dispensée lorsque les utilisateurs y sont le plus réceptifs, ce qui augmente les chances de pérenniser des comportements favorables à une meilleure cybersécurité.

3. Adoptez de bonnes pratiques de Cyber-hygiène

Au-delà de la technologie et de la formation, vous devez également pousser vos employés à adopter de bonnes pratiques de cyber-hygiène. Ils doivent se montrer prudents à l’ouverture d’un email, en gardant à l’esprit qu’il provient peut-être d’un hacker. Ils doivent également vérifier avec soin l’adresse email de l’expéditeur et rechercher des incohérences entre le domaine et le nom affiché.

Vos employés doivent par ailleurs se montrer attentifs aux indices courants du phishing, notamment les fautes d’orthographe et de grammaire, qui trahissent souvent les hackers étrangers. Pour faire face aux menaces ne pouvant être détectées par l’œil humain, encouragez-les aussi à utiliser un outil d’analyse d’URL pour inspecter en toute sécurité les liens suspects. Vade met à la disposition du public un outil gratuit nommé IsItPhishing. Il permet d’analyser en temps réel des URL pour déterminer si elles sont malveillantes.

Clone phishing : protégez vos clients et votre entreprise

En tant que MSP ou PME, sachez que le clone phishing n’est pas une fatalité. En effet, vous pouvez l’éviter en investissant dans une stratégie capable de neutraliser les projets malveillants des cybercriminels. Pour ce faire, vous devez bien comprendre le clone phishing et déployer largement la technologie et les habitudes permettant de le combattre.