クローンフィッシング:この欺瞞的なサイバー脅威からビジネスを保護する方法

Adrien Gendre

—11月 03 2022

—1 分で読める

中小企業(SMB)やマネージドサービスプロバイダー(MSP)は、このシナリオを恐れています。クローンフィッシングメールは、従業員の1人を悪用してハッカーに内部ネットワークへのアクセス権を与え、顧客やパートナーに対して、より野心的な攻撃をしかける機会を与えます。従業員の不注意や怠慢から始まったものは、すぐに壊滅的な脅威へとエスカレートし、組織の財務、運営、評判を危険にさらします。

多くの組織にとって、このシナリオは幹部を夜も眠れないほど悩ませる単なる悪夢ではなく、不幸な現実です。IBMとPonemon Instituteの調査によると、フィッシングは2021年に世界的に見て平均で491万ドル(米ドル)の損害を企業にもたらし、2番目に多いデータ侵害の原因となりました。 2022年第3四半期に、Vadeは2億300万件以上のフィッシングメールを検出しました。これは前四半期から31%以上増加したことを示しています。これらの攻撃のコストと規模に寄与しているのは、「クローンフィッシング」と呼ばれる非常に欺瞞的で効果的なフィッシングのサブセットです。

もしあなたがSMBやMSPを運営しているのであれば、クローンフィッシングには時間と注意が必要です。この記事では、このサイバー脅威について詳しく説明し、それを隠すために使用される一般的な回避手法、および組織を効果的に保護するために必要なソリューションについて検討します。

クローンフィッシング:ブランドのなりすましの非常に欺瞞的な形

馴染みのある信頼しているブランドから正当なメールを受信することを想像してみてください。その後、同じメールを再度受信しますが、今回送信者は、受信者や情報に漏れがあったと説明しています。

クローンフィッシングの明らかな兆候に気づかずに、あなたは、メールを本物として信頼して、勘ぐることなく送信者の理由付けを受け入れてしまいます。結局のところ、メールの内容と状況に疑いの余地はありません。ところが、この2番目のメールは正当なものではなく、元のメッセージの複製で、ユーザーをだまして悪意のあるリンクをクリックさせたり、有害な添付ファイルをダウンロードさせたりすることが目的だと判明しました。

クローンフィッシングは、以前に送信された正当なメールを複製して被害者を騙すフィッシングのサブセットです。ハッカーは、信頼できる送信者からのメールを傍受し、リンクや添付ファイルを悪意のあるコンテンツに置き換えてから、そのメールを同じ受信者に再送信します。受信者の疑いを避けるために、ハッカーは単純かつもっともらしい理由で重複メールの目的を説明します。また、ハッカーは、表示名のスプーフィングなどの一般的な を用いてメールの正当性を装います。

一般的なフィッシングスキームと同様に、ハッカーは複製されたメールを多数の受信者グループに送信して、より多くのユーザーを危険にさらそうと試みます。ハッカーは、被害者を確保すると、その個人の連絡先にアクセスし、複製したメールを転送して、最初の攻撃の範囲を拡大します。

クローンフィッシングは、特にMSPやSMBなどの組織にとって、非常に欺瞞的で壊滅的な被害をもたらします。ハッカーは、一度組織の内部ネットワークに侵入すれば、スピアフィッシングキャンペーンやサプライチェーン攻撃、および、他の従業員や顧客、パートナーを標的にしたフィッシングスキームをしかけるための足がかりが得られます。

クローンフィッシングの手法

ハッカーは、検出を免れるためにさまざまな手法を用います。これには、メールを正当に見せかける2種類のメールスプーフィングが含まれます。つまり、表示名のスプーフィングとクロースカズンスプーフィングです。これら2つの手法は、DMARCテクノロジーをすり抜けられるため、最もよく使われます。

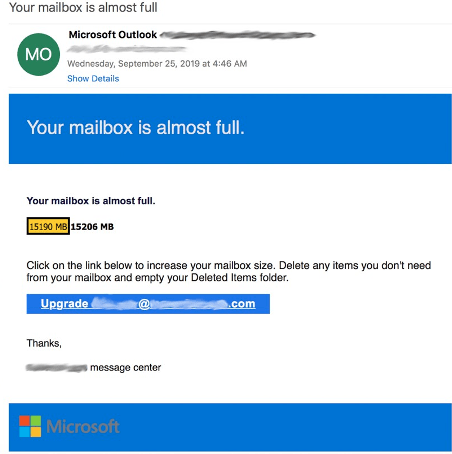

表示名スプーフィングとは、メールアドレスは別のものを用いて、表示名だけスプーフィングする手法です。以下の例で、ハッカーはMicrosoftになりすましたフィッシングメールを送信しています。表示名は「Microsoft Outlook」で、メールアドレスはGmailアカウントに属しています。疑いを持たないユーザーは、この不一致を見過ごしがちです。特に、モバイルデバイスでは大半のメールクライアントが表示名のみを表示し、メールアドレスを非表示にしているため、モバイルデバイスでメールを表示する場合はそうです。

表示名のスプーフィングを使ったフィッシングメール

表示名のスプーフィングを使ったフィッシングメール

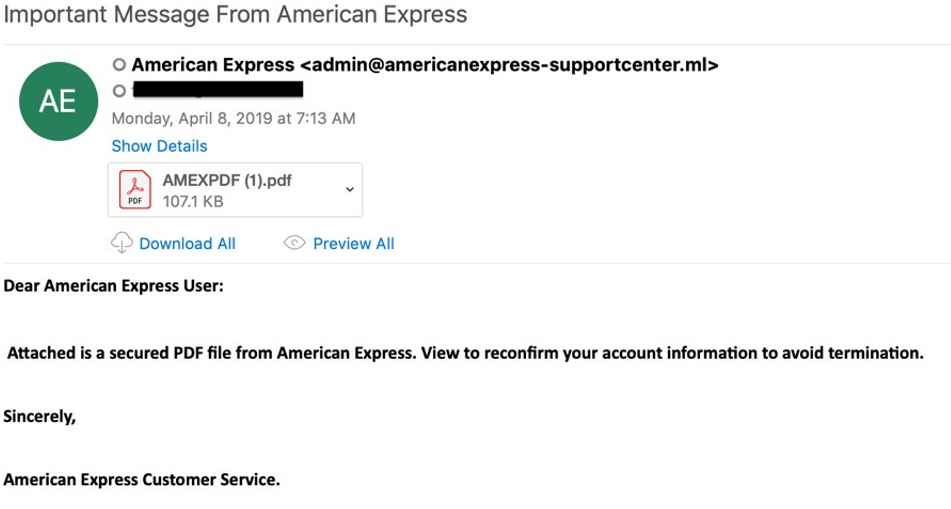

クロースカズンスプーフィングでは、メールのドメイン名は正当なアドレスに似ていますが、わずかな違いがあります。これらの違いは、異なるドメイン拡張子のように目立つ場合もあれば、ラテン文字のアルファベットと同じように見えるキリル文字など、肉眼では見分けがつかない場合もあります。以下は、ハッカーが正当なAmerican ExpressのWebサイトとは異なるドメイン拡張子を使っているクロースカズンスプーフィングの例です。

クロースカズンスプーフィングを使ったフィッシングメール

もう1つのクローンフィッシングの手法は、URLを難読化して、従来のメールフィルタによる検出を回避することです。ハッカーは、正当なURLをメールに挿入し、そのリンクをフィッシングページにリダイレクトする可能性があります。これはURLリダイレクトと呼ばれる手法です。ハッカーは、URLのショートカット(bit.ly、Goo.gl、Ow.lyなど)を使ってフィッシングリンクを偽装したり、QR Codeや添付ファイルにリンクを隠したり、メールに多数の正当なリンクを「詰め込んで」フィルタを欺いて1つだけ組み込まれた悪意のあるリンクを見逃させたりすることもあります。これは、URLスタッフィングとして知られる手法です。

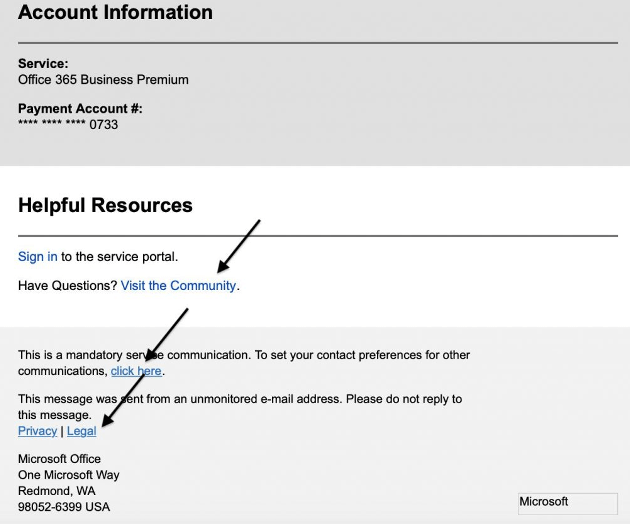

以下の例は、URLスタッフィング手法を示しています。悪意のあるURLに加えて、メールには、Microsoftのコミュニティ、連絡先設定、法的なWebページやプライバシーに関するWebページにアクセスするための複数の正当なリンクが組み込まれています。

複数の正当なURLが組み込まれたフィッシングメール

複数の正当なURLが組み込まれたフィッシングメール

クローンフィッシング対策ソリューション

あらゆるサイバー脅威と同様に、クローンフィッシングからの保護は、包括的なサイバーセキュリティ戦略を採用することから始まります。これには、最新の脅威から保護できるテクノロジーと、ユーザーをサイバーセキュリティの弱点から強みに変えるベストプラクティスの両方が含まれます。

1.フィッシング対策ソリューションの採用

フィッシング対策ソリューションは、クローンフィッシングを防御するための最前線です。フィッシング対策ソリューションを採用すれば、クローンフィッシング攻撃をリアルタイムで検出して対応します。最適なセキュリティを確保するために、人工知能(AI)を活用してメール、URL、およびWebページの行動分析を行うソリューションを探しましょう。これらのソリューションは、すべての悪意のあるコンテンツに存在する異常を検出し、既知および未知の脅威をフィルタリングします。セキュアメールゲートウェイ(SEG)などの従来型のメールフィルタは、特定のマルウェアシグネチャやブラックリストに登録されたIPアドレスなどの既知の特徴を備えた悪意のあるコンテンツしか防御しません。

たとえば、Vade for M365は、AIテクノロジーのコアセットを使って、テキストおよび画像ベースの評価を含む、メールやリンク、添付ファイル、Webページの行動分析を実行します。マシンラーニングアルゴリズムがメールとURLの47個の異なる機能をスキャンし、Computer VisionがメールとWebページ内の画像を分析して脅威を検出します。これらのテクノロジーを組み合わせることで、流入するすべての脅威に対する予測的防衛が可能になります。

さらに、脅威への対応機能を備えたフィッシング対策ソリューションを探すことが必要です。脅威を100%ブロックできるセキュリティソリューションは存在しないため、ソリューションは、ユーザーの受信トレイに到達して内部ネットワーク内を自由に移動するかもしれない脅威を防御できるものでなければなりません。

たとえば、VadeのAIエンジンは配信後のメールの脅威検出分析を継続し、世界中の14億個以上のメールボックスから得た最新のインテリジェンスに基づいて脅威を自動的に修復します。また、Vadeは、統合ダッシュボードからユーザーベース全体で不審なメールを追跡して、ワンクリックで手動で脅威を修復する機能を管理者に提供します。

2.ユーザーの認識向上トレーニングへの投資

ユーザーは、組織のサイバーセキュリティ体制における最大の弱点であるとよく言われます。しかし、適切なユーザーの認識向上トレーニングを行うことで、ユーザーを最大のサイバーセキュリティの強みに変えることができます。ユーザーの認識向上トレーニングプログラムを評価するときは、そのユーザーに合わせた、タイムリーで関連性のある学習体験を提供するものを探しましょう。これらのプログラムは、ユーザーのメールのやり取りの内容と状況を反映して、必要に応じて継続的な教育を自動的に配信することで、講義形式による指導や一般的なシミュレーションに代わる優れた手段を提供します。

たとえば、Vade Threat Coach™は、従業員が最も必要としているとき(つまり、フィッシングメールに遭遇したとき)に、パーソナライズされたオンザフライのユーザーの認識向上トレーニングを提供します。この状況に応じた教育は、ユーザーが学習内容を最も理解しすいときに行われるため、サイバーセキュリティを強化する行動を取って、それを維持できる可能性が高まります。

3.適切なサイバー衛生の実践

テクノロジーと教育だけでなく、従業員に適切なサイバー衛生プラクティスを実践するよう奨励することも必要です。これは、スプーフィングの可能性があることを認識しながら、注意してメールを開くことを意味します。また、送信者のメールアドレスを慎重に調べ、ドメインと表示名の不一致がないか確認することでもあります。

また、従業員は、悪意のある外国の攻撃者の名刺によく見られるようなつづりや文法の誤りなど、フィッシングの一般的な兆候にも注意を払う必要があります。人間による検出をすり抜ける脅威に関しては、URL分析ツールを使用して不審なリンクを安全に調べることを従業員に奨励することも検討しましょう。たとえば、VadeはIsItPhishingを提供します。これは、URLをリアルタイムでスキャンして悪意があるかどうかを判断する無料のツールです。

クローンフィッシング:顧客とビジネスを保護する

MSPやSMBが、クローンフィッシングのせいで眠れないほど悩まされる必要はありません。サイバー犯罪者の邪悪な計画と最悪の目的を覆すことが実証されている戦略に投資することで、それを防ぎます。そのためには、クローンフィッシングの活動を理解し、それを無力化するための技術とプラクティスを制度化する必要があります。