Office 365のフィッシング攻撃:ハッカーが貴社に侵入する方法

Adrien Gendre

—7月 02 2020

—1 分で読める

なぜハッカーはOffice 365を狙うのか

Microsoftは、Office 365での攻撃の多さにより、2019年のフィッシング攻撃で最もなりすましの多いブランドになりました。マルチシステムプラットフォームであるOffice 365、つまり現在のMicrosoft 365では、OneDriveやSharePointなどのメール、ファイルストレージ、コラボレーション、生産性アプリケーションが一体化されています。そのため、フィッシング攻撃者が悪用したい機密情報やファイルの宝庫となっています。

2017年のPonemon社のレポートによれば、回答者の勤務先企業の52パーセントが、機密情報または内部情報をSharePointに保存していることが報告されています。つまり、内容が企業秘密であれ、財務情報であれ、SharePointには漏洩すれば取り返しのつかない損失を招く恐れのある極めて重要度の高い情報が保存されているということです。

本物のOffice 365の認証情報を一組入手したら、ハッカーは攻撃の第二段階へ進みます。つまり、スピアフィッシング攻撃をしかけます。これは最終的には金銭の支払に関することになります。Office365内を自由に動き回りながらハッカーは、従業員になりすまして電信送金やギフトカードを依頼したり、身代金の要求などをしたりします。さらに、何人分ものOffice 365認証情報を手に入れて、他の組織に攻撃対象を広げることもできるようになります。

ユーザーはなぜだまされるのか

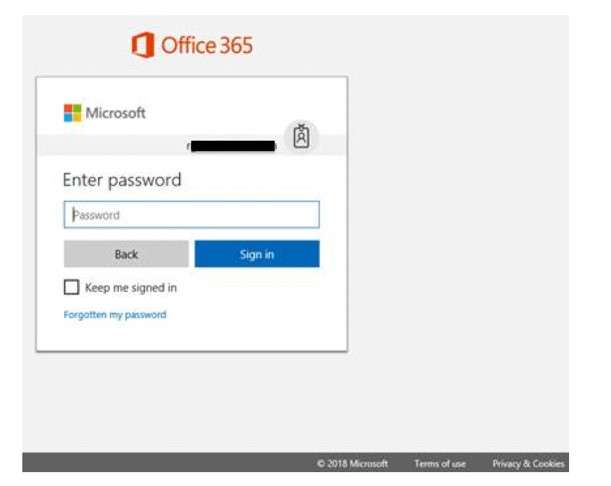

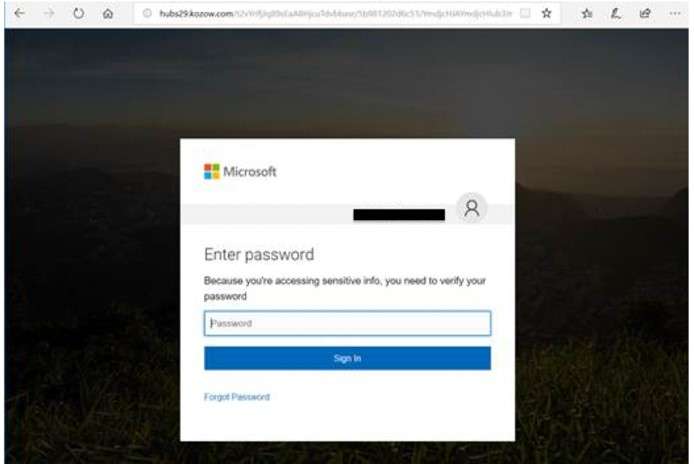

ハッカーはプロトコルとOffice 365メッセージの見た目とインターフェースを真似てユーザーをだまし、ログイン認証情報を入力させようとします。場合によっては、ハッカーがMicrosoft Azureバイナリーラージオブジェクト (BLOB) ストレージを利用して、Microsoft署名済みのSSL認証情報とwindows.netドメインが用意されたランディングページを作成する場合もあります。認証情報を盗み出すページは、ユーザーが利用するプラットフォームと見分けがつかないほどそっくりに構築されるため、ユーザーは簡単にだまされてしまいます。

本物のMicrosoft認証情報を手に入れたハッカーは、Office 365内部からマルチフェーズ攻撃を仕掛けることができるようになります。ハッカーは、ユーザーになりすまして社内からスピアフィッシングメールを送ることで、従業員の目をくらませ、送金をさせたり、従業員情報を教えさせたり、ギフトカードを購入させたりします。

攻撃の種類

高度な攻撃、画期的な攻撃、容赦のない攻撃など、ハッカーは多様なテクニックを駆使してフィッシング攻撃を仕掛けてきます。全体としてフィッシング攻撃は以前に比べるとターゲット化が進み、ハッカーが送るメールの件数は大幅に減少しています (1回の攻撃で数百人から数千人のターゲットにメールが送られることはまれです)。また、より変化に富むようになり、多くの攻撃ではメッセージごとに送信者/IP、URL、画像、件名を変えています。以下に、Vade SecureがOffice 365のアカウントで検出したテクニックをいくつかご紹介します。

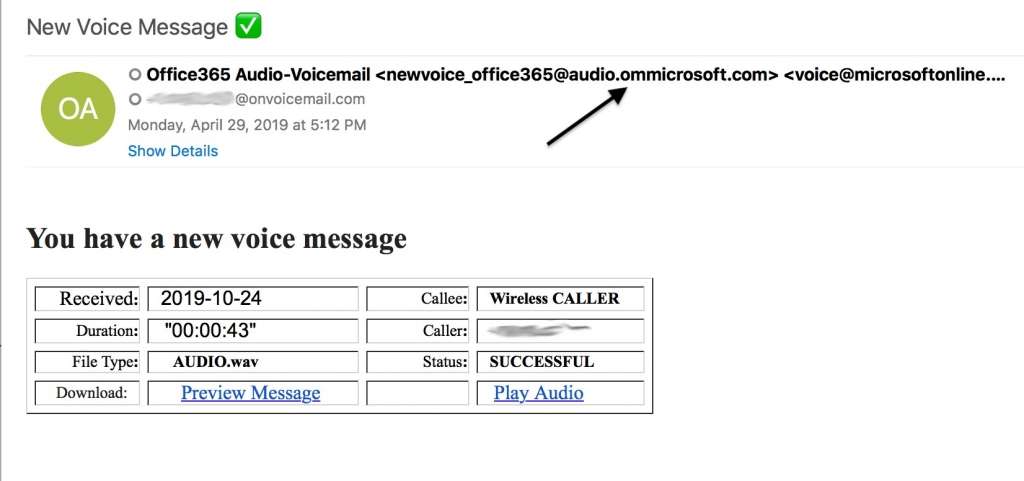

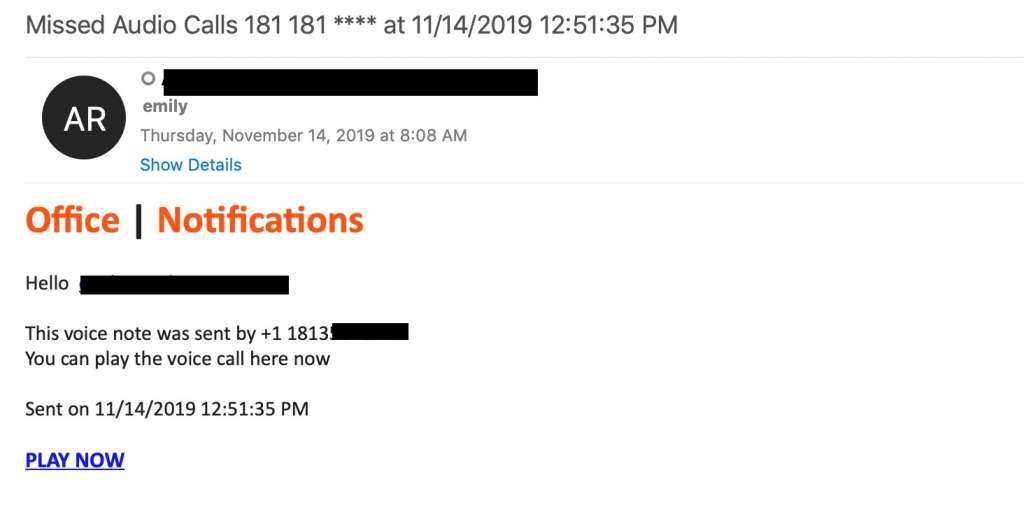

ボイスメッセージ攻撃

Office 365のOutlookでメールの受信が通知されました。件名は「新着:+1 508 ***から250秒のボイスメッセージが届いています」となっています。 メッセージの本文にはあなたの名前が記載されており、確かにあなた宛てのメッセージです。メールには、本物らしい電話番号と一緒に、クリックするとメッセージを聞けるというフィッシングリンクが記載されています。

ボイスメッセージ攻撃の一例では、Outlookに表示されるメール送信者の名前が「ボイスメールサービス」となっており、送信者のドメインアドレスは「microsoft.com」です。 Microsoftからのシステムメッセージだと思いますよね?しかし、そうではありません。

フィッシングリンクをクリックすると、本物そっくりのMicrosoftログイン画面が表示されますが、これは本物ではなく、Office 365ログイン認証情報を盗み出すために作成されたフィッシングサイトです。

この攻撃の別バージョンには、「no_reply@myverizon-voices.net」のようなアドレスからメッセージが送られてきて、危険なSharePointサイトにホストされているPDFへのリンクが含まれている場合もあります。このPDFが別のフィッシングサイトに誘導する仕掛けです。以下の例では、不在のボイスメッセージにあるフィッシングリンクにはマルウェアが含まれています。

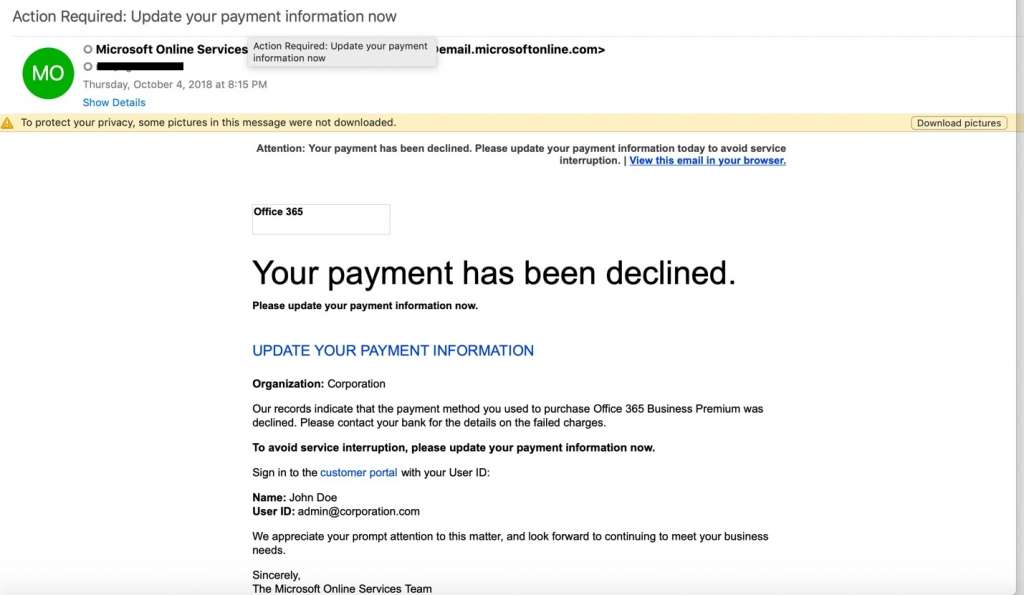

要対応」攻撃

このメッセージには、ユーザーが今すぐ行動を取らなければならないことを示す件名が付けられています。その内容としてはアカウント認証情報や支払情報の更新などがあります。メッセージには、正規のウェブサイトではあるものの、ハッキングされたサイトへのリンクが記載されているため、評価ベースのメールフィルタリングシステムをくぐり抜けてしまいます。これは、Office 365ログイン認証情報を開示させるために仕掛けられた罠です。これはマルチフェーズ攻撃の第一段階の場合もあり、ハッカーがOffice 365アカウントに不正にアクセスして社内から横方向への攻撃を仕掛けることもあります。

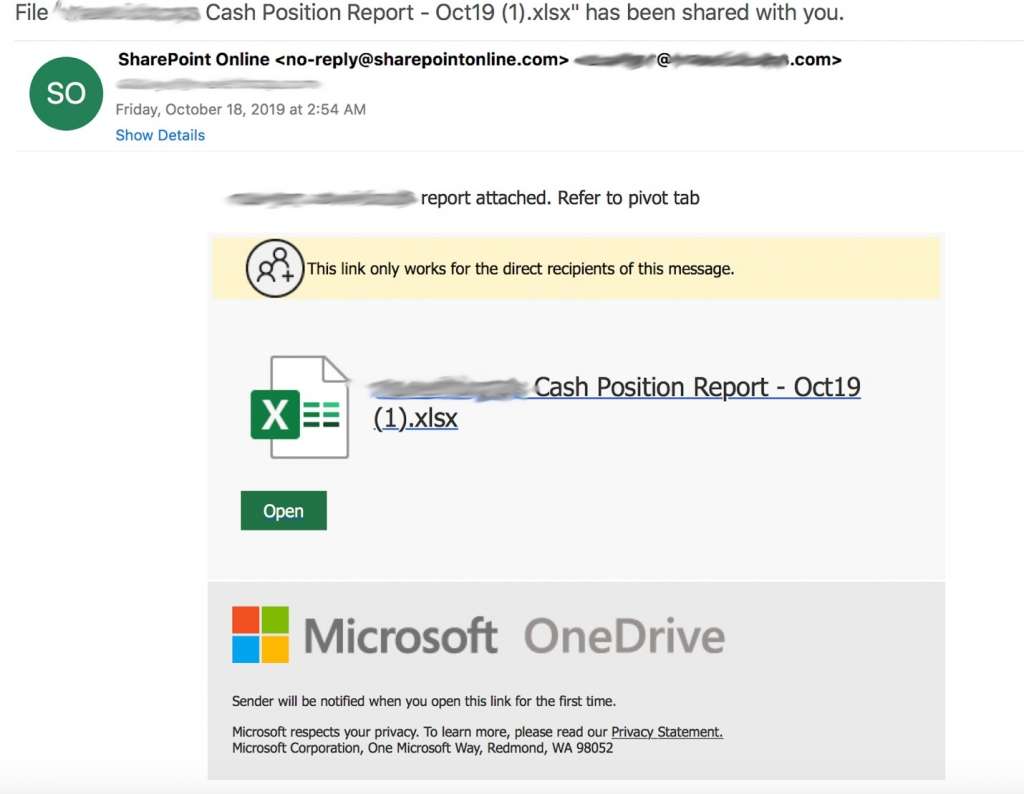

共有ファイル攻撃

共有ファイル攻撃では、「John」や「Julie」といったよくある名前の差出人からファイル共有通知がメールで送られてきます。 次にあなたは偽物のOneDriveログインページにリダイレクトされて、そこでハッカーがアカウント認証情報を収集するという手はずになっています。あなたは自分がログアウトしていたと思い込むでしょう。ハッカーは、あなたがOffice 365を使ったときのことを正確には覚えていないだろうと予想し、その状況を利用します。あなたがそんな状況を疑問に思うことはないでしょう。

また、ハッカーは、無料のトライアルOffice 365アカウントに登録して攻撃を仕掛てくることもあります。これは簡単で時間のかからない方法です。トライアルアカウントを設定したら、フィッシング攻撃者はSharePointにアクセスして、マルウェアや認証情報収集ファイルをアップロードします。これらのファイルをターゲットと共有し、ターゲットにファイルの「編集」を依頼することで、ハッカーは認証情報を盗み出します。

Office 365のフィッシング攻撃を防ぐ

Office 365へのフィッシング攻撃は、Exchange Online Protection (EOP)で提供される多くの標準的なセキュリティ対策をすり抜けます。Office 365へのフィッシング攻撃のリスクを軽減するには、2つのアプローチが有効です。1つ目は、ユーザーの意識向上トレーニングです。ユーザーが警戒し、正しい知識を持っているほど、フィッシング攻撃を特定できる可能性が高くなります。それに加えて、トレーニングを定期ていなトレーニングセッションやフィッシングの模擬演習に留めてはいけません。トレーニングは、ユーザーがメール脅威をクリックしたときに現在進行形で臨機応変に行われるべきです。そうすることで、トレーニングはより記憶に残る意義深いものになります。

2つ目は、Office 365内部にネイティブに配置される新たなセキュリティ層をAPIで追加してEOPを補完することです。セキュアメールゲートウェイのように構造の外部に配置されるのではなく、EOPと層を成すネイティブなOffice 365のソリューションは、APIのソリューションを有効化して内部のメールをスキャンし、インサイダー攻撃やマルチフェーズ攻撃を検出します。従来の Fingerprintや評価ベースの方法では悪意のある送信者やIPおよび既知のマルウェアなどの既知の脅威しか検出できませんが、ソリューションは、機械学習 (ML) などの人工知能 (AI) を活用するソリューションは、リアルタイムの行動分析により未知の脅威から保護します。

このような予測的アプローチにより、AIベースの技術は大量のデータを活用してメールの作成や送信における特異的な行動や一貫性に欠ける特性を特定することで、新たな脅威の可能性を突き止めます。

安全を維持するためには、組織は目的に特化した対策を導入してOffice 365のセキュリティを強化しながら、フィッシング攻撃に対する従業員の意識を高めなければなりません。人と技術が一体となって、最強の防護壁を築くことが重要です。

Microsoft 365のメールセキュリティソリューションを評価する

貴社のクライアントとビジネスを効果的に保護する最新のMicrosoft 365のメールセキュリティソリューションが満たすべき重要要件は何でしょうか?