ランサムウェア攻撃を仕掛けるためにハッカーが用いるフィッシングの4つの使い方

Adrien Gendre

—9月 12 2019

—1 分で読める

2019年、MSPは容赦のないランサムウェア攻撃の的になっています。6月に、ハッカーは、自らのウェブルート管理コンソールを通じて多数のMSPに侵入しました。次に起きたのは、ビジネスを停止状態に追い込むランサムウェアを使った、MSPの顧客のシステムやMSPへの総攻撃でした。それにより、MSPの評価が傷つき、非常に高額な身代金の支払いという結果さえ招いてしまいました。8月22日、テキサス州の市政機関は、都市経営を休止に追い込むランサムウェア攻撃を受けました。そして、一人の地位の高い市長は、MSPをほのめかしました。

セキュリティアナリストは、これらのランサムウェア攻撃のほとんどは、不正にアクセスされたユーザーネームやパスワードなどのアカウント認証情報が原因であることを認めています。フィッシングは、アカウントに不正にアクセスするために、ハッカーによって最も多く使われる方法の一つです。以下は、ハッカーがアクセス権を入手するために使う手口のトップ3です。

1.インラインフィッシングリンク

フィッシングメールの顕著な特徴はリンクですが、リンクは、いろいろな難読化の手法を取り入れたさまざまな方法で使われます。従来のフィッシング攻撃では、フィッシングリンクは、業者、またはMicrosoftやPayPalのようなクラウドサービスプロバイダー、銀行などのブランドになりすましたウェブページに繋がります。ユーザーをフィッシングページに誘導し、そこで、そのユーザーのアカウントが停止された、支払情報が無効または紛失した、または、ログインしてメッセージや重要文書を回復しなければならないことなどを通知してユーザーの気を引きます。

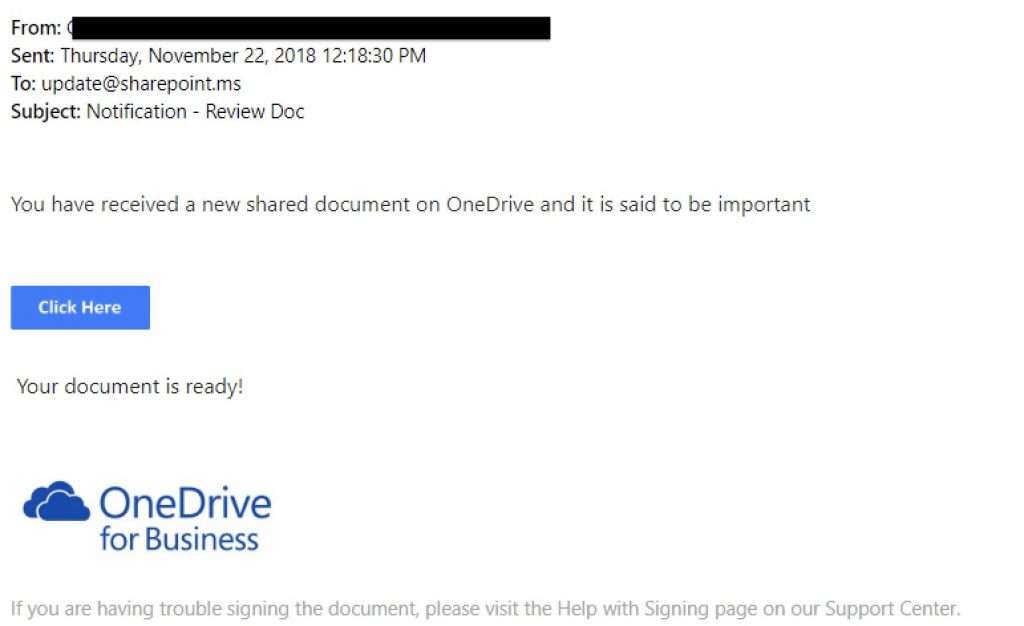

この詐欺に多く見られるケースとして、Microsoft OneDriveフィッシング攻撃があります。この詐欺では、ユーザーはMicrosoftや同僚からのなりすましメールを受信します。そのメールで、被害者はOneDriveファイルを回復するためにリンクをクリックするように指示を受けますが、そのためには、Office 365にログインしなければなりません。一度それを実行すると、被害者の認証情報が盗み取られます。

[関連項目]Microsoft 365 メール攻撃:ハッカーはどのようにあなたのビジネスにアクセスするのか

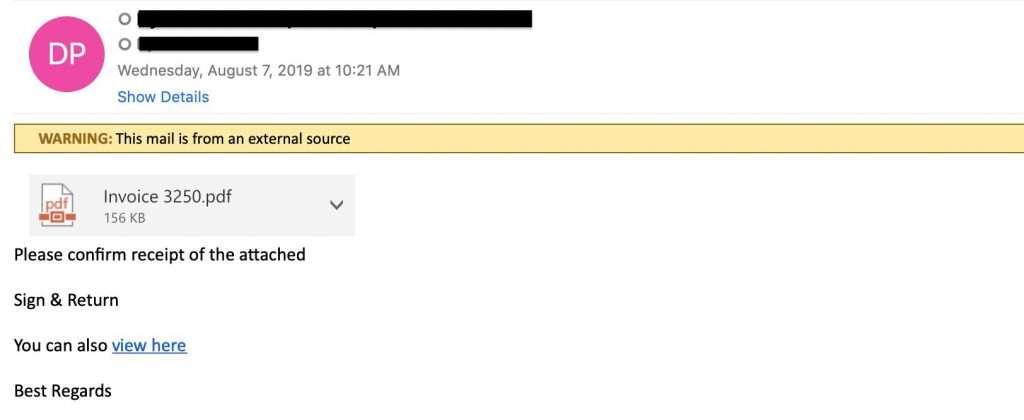

2.添付ファイルの中のリンク

メールセキュリティフィルターによる検知を避けるために、ハッカーは、フィッシングリンクをメール本文ではなく、添付ファイルの中に入れます。偽の添付ファイルを使うフィッシング詐欺の一般的なものに、「添付請求書」詐欺があります。このフィッシングメールは、被害者に添付ファイルを開いて、請求書を取り込むように指示します。その請求書には、フィッシングページに繋がるリンクが含まれており、そこでユーザーはうっかり自分のアカウント認証情報を差し出してしまいます。

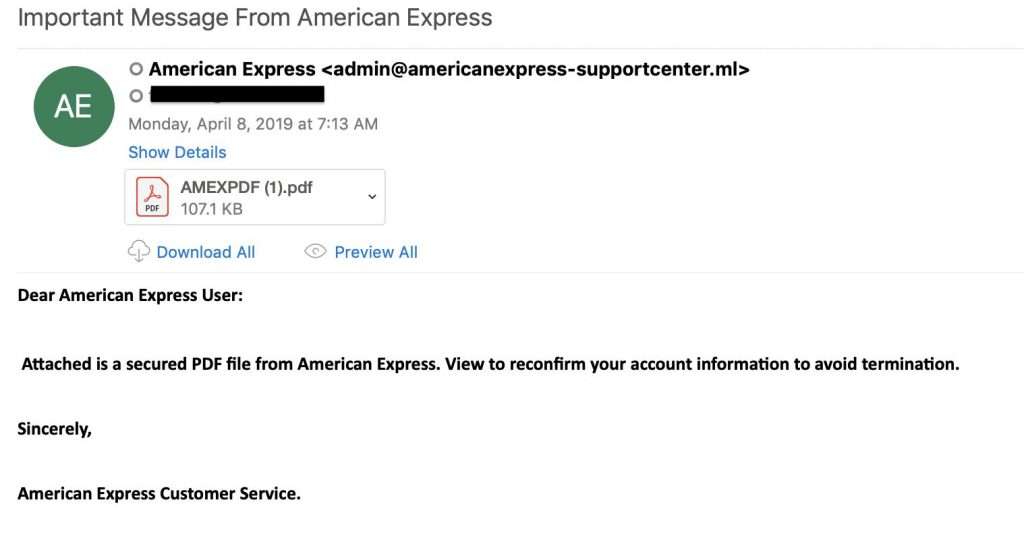

3.偽の添付ファイル

この詐欺では、通常、Word文書かPDFのメール添付ファイルが使われますが、実際には、それらは添付ファイルではなく、フィッシングリンクです。被害者が添付ファイルをクリックして開封しようとすると、フィッシングページにダイレクトされます。他のケースでは、ランサムウェアのダウンロードがマクロ機能を通じて自動的に始まったり、被害者が添付ドキュメント内のマクロを有効にしてしまうことで、ランサムウェアのダウンロードが引き起こされたりするものもあります。

4.マルチフェーズ攻撃:

マルチフェーズまたはラテラルフィッシング攻撃は、フィッシングで始まり、スピアフィッシングへと進化します。この攻撃で、ハッカーは、ユーザーにOffice 365にログインするように求めるMicrosoftのなりすましメールを送信します。ユーザーの認証情報が一度フィッシングページに収集されると、ハッカーは、会社のOffice 365環境へアクセスできるようになります。こうして、ハッカーは、組織中で内部のスピアフィッシングメールを送信できるようになります。

MSPに対するマルチフェーズ攻撃は、組織外へ進出し、顧客企業に及ぶ可能性があります。正規のOffice 365のメールアドレスで身を固めたハッカーは、MSPのスタッフになりすまして、MSPの顧客にメールを送信できます。このケースには、顧客に自社のシステムの一つにログインすることを求めるフィッシングメールもあれば、ランサムウェアが組み込まれた添付ファイルをもつスピアフィッシングメールもあります。

[ホワイトペーパー]Office 365メールセキュリティ:機能していません。解決方法はこちらです。

自社のビジネスとMSPの顧客を守る

大企業は、ほとんどの中小企業には不可能なほどのセキュリティに関する予算と実行能力を有しています。ハッカーもこのことを把握しています。彼らはMSPを攻めることで、これを利用します。Office 365の利用者には、Exchange Online Protection (EOP)だけでなく、追加の保護レイヤーが必要です。かつてはメール保護のスタンダードであったSecure email gateways (SEG)は、Office 365の外部にあります。この構造的な限界によって、既知のランサムウェアを検知する主な方法であるEOPのシグネチャーベースの保護が無効になってしまいます。EOPを制限するのではなくて、むしろ補完するOffice 365の内部に配置されるネイティブAPIベースのソリューションの導入を検討しましょう。完全に統合されたソリューションは、コンフィグレーションを簡略化し、さらに、シグネチャーベースの検知にとどまらず、内部のスピアフィッシング攻撃からも保護します。

Office 365のフィッシング対策を基本とした当社のマシンラーニングに関する2分間のビデオをご覧ください。