フィッシングメールの分析

Adrien Gendre

—10月 15 2020

—1 分で読める

この記事は、元々Nov 2019に公開されたものに新たな内容を加えて更新したものです。

フィッシングメールを認識するのは、以前ほど簡単ではありません。健全でエラーのないテキストから鮮明なブランドロゴや画像まで、新しい攻撃は、知識のあるユーザーと高度なメールフィルターの両方を高い確立で見事に欺いています。ハッカーたちは、何を変えたのでしょうか?――すべてです。送信者のアドレスからフッターに至るまで、すべてを変えました。

詐欺メールを見分けられるように、目に見えるものと見ないもの、つまり、本文とメール内に潜むコードに分類します。以下には、Vadeが発見した実際のフィッシングメール例が含まれています。

送信者のアドレス

フィッシングの顕著な特徴はブランドのなりすましです。ハッカーは、メールのスプーフィング を利用して、正当なアドレスから送信されたかのように見える、偽のメールアドレスを作成します。メールのスプーフィングでは、送信者名は表示されていても、メールアドレスは隠されていることがあります。

PayPalのフィッシングメールでは、例えば、表示されている偽名は「PayPal Security」であるものの、隠されたメールアドレスは「no-reply-support-team_._@ewrtdrf.com」であるといった具合です。 ハッカーたちは、受信者、特にモバイルユーザーの大半が送信者名を展開してメールアドレスを確認しないことを見込んでいます。

カズンドメインは、より洗練されたスプーフィングの一形態で、送信者のアドレスが難読化されているため、ブランドのメールアドレスと同じであるように見えます。カズンドメインを生成する方法の一つに、メールアドレスに1文字追加または削除したり、.co、.global、.aeなどの拡張子を追加する方法があります。

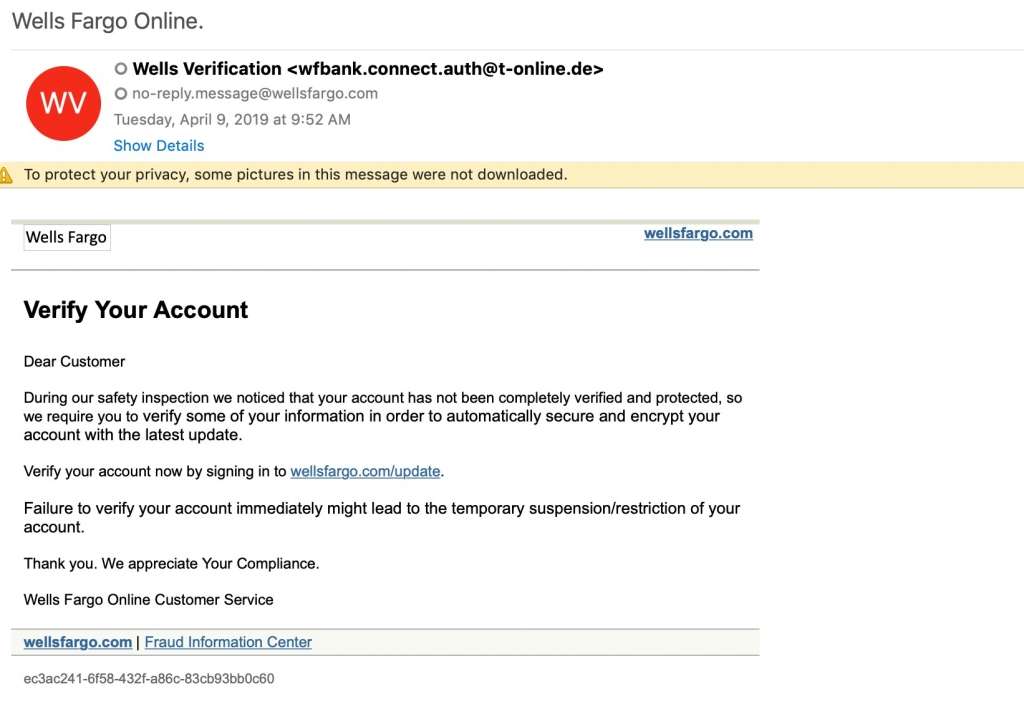

以下は、Vadeが発見したWells Fargoの詐欺メールの一例です。このメールには、Wells Fargoカスタマーサービスのメールアドレスにスプーフィングした、長い拡張子付きのカズンドメインが見られます。

ドメイン名のスプーフィングは、bofa.com (Bank of America) などの正当なドメインと同じメールアドレスです。幸いにも、Domain Keys Identified Email (DKIM) とSender Policy Framework (SPF) のおかげで、ドメインのスプーフィングは減りつつあります。いずれもドメイン名の無許可使用を特定し、ドメインのスプーフィングが使われているメールを効果的にブロックします。

[関連項目]フィッシングIQテストを受けて、自分のフィッシング認識度を確認しましょう

件名と論調

フィッシングの目的は、アカウントの認証情報を盗んだり、マルウェアを送信したりすることです。そのために、ハッカーは、被害者を標的となるアカウントにログインさせなければなりません。巧妙に作られた件名は、ハッカーの望み通りに行動させるために重要な最初のステップです。

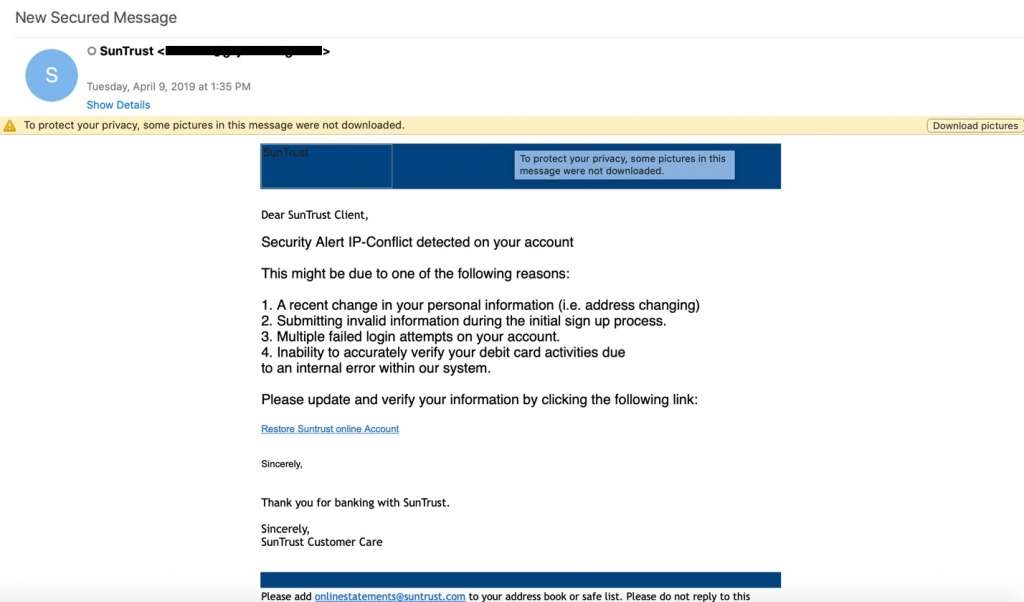

消費者を対象とするものでは、メールは銀行、FacebookやLinkedInなどのソーシャルメディア企業、Netflixなどの人気のあるストリーミングサービスになりすます傾向があります。ユーザーにメールを開かせるために、件名には「あなたのアカウントへの新たなサインイン」、「不審な行動を検出しました」、「招待が届いています」など、警戒を促したり、好奇心を刺激したりするものがよく見られます。

ビジネス面では、SaaSやクラウド会社などの取引のあるベンダーからの偽メールでユーザーを狙います。企業を対象とするものでは、ユーザーの日々の業務に影響を及ぼしうる問題を警告する件名が付けられています。

ユーザーが重要なソフトウェアプラットフォームから排除されたため、パスワードの変更が必要である、または、閲覧すべき重要なファイルがある旨を警告する件名が多数あります。以下は頻繁に見受けられる件名の一例です。

- アカウントが停止されました

- 新規ログインを検出しました

- 不審な行動を検出しました

- 情報を更新してください

- セキュリティアラート

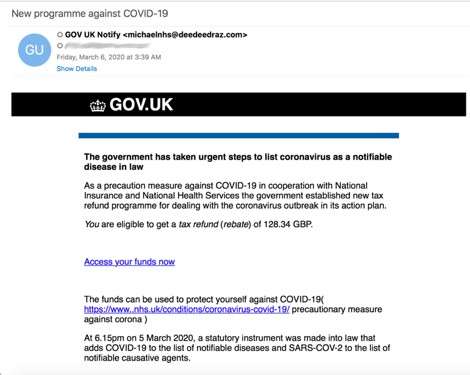

上記のすべての件名は、不安を呼び起こすように作られています。ハッカーは、イベントベースの件名を使って注意を引こうとすることもあります。ハッカーは、これらのメールで、良く知られている現在進行中のイベントを利用して恐怖心や不安を悪用しようとします。これは、2020年の世界的なパンデミックの最中に政府機関へのなりすましメールが急増し、多く見受けられるようになりました。

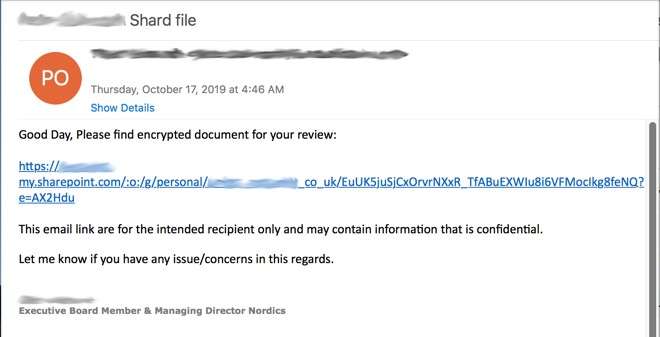

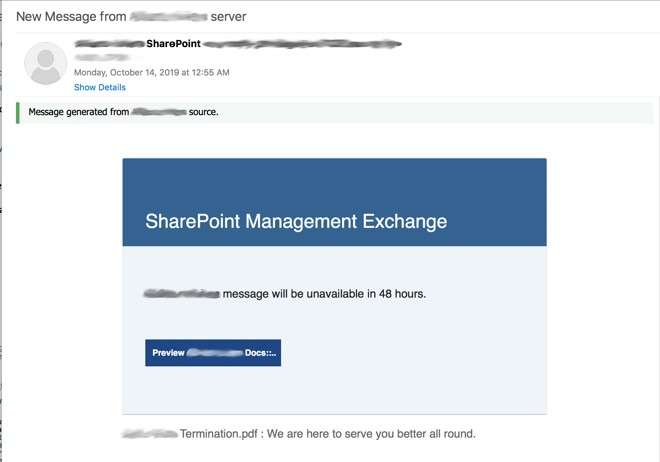

Microsoftは、ビジネス分野で最大の標的の一つです。Microsoftフィッシングメールは、ありふれたパスワードのリセット要求から洗練された攻撃までさまざまです。以下は最近のSharePointの例です。この洗練された攻撃は、不正アクセスされたMicrosoft 365アカウントから「Shard (sic) File」の件名で直接送信された実際のアラートです。

次の例は、不正アクセスされたアカウントで生成された偽のSharePoint通知であり、メール通知を示しています。ハッカーは、以前検出されなかったフィッシングキャンペーンを通じてMicrosoft 365に侵入したようです。

[レポート]Phishers' Favorites 2019年を振り返る

添付ファイル

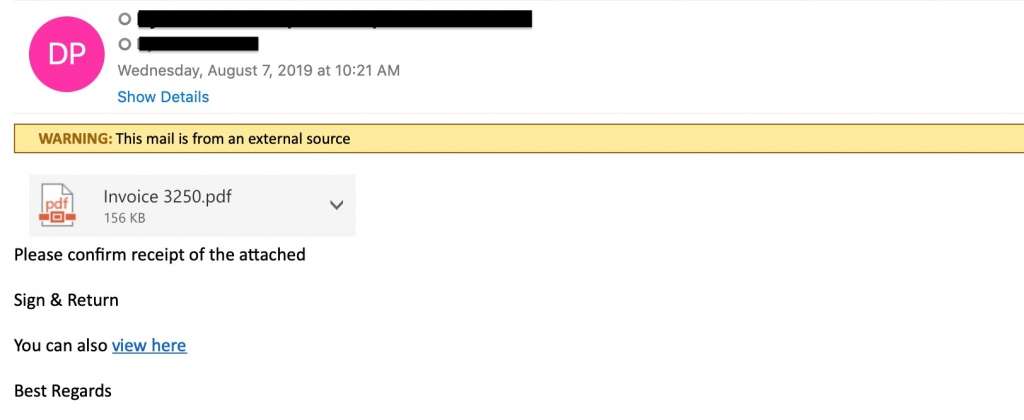

ほとんどのメールフィルターは、メール本文中の既知のフィッシングURLのみをスキャンします。これを回避するために、ハッカーはしばしばURLを添付ファイルに埋め込みます。そのメール自体は、ユーザーに請求書が届いたこと、または、レビューまたは承認が必要な重要なドキュメントが届いたことを知らせるものです。フィッシングURLは、通常Word docやPDFなどのドキュメントの本文中にあります。

サンドボックス (メールを受信する前に、メールを隔離して調査する技術) は添付ファイルをスキャンできますが、大半のサンドボックス技術は、フィッシングURLではなく、ドキュメント内のマルウェアの有無を調べます。

最近では、実際には添付ファイルではないのに添付ファイルに見せかけたフィッシングリンクが添付されているケースを目にします。ユーザーが添付ファイルをクリックして、それらをプレビューしたり、ダウンロードしたりしようとすると、フィッシングページに自動的にダイレクトされるか、マルウェア/ランサムウェアがコンピュータに自動的にダウンロードされます。

URLやウィルスが隠されている.ZIPファイルが、効果的かつ解決の難しい危険なペイロードの配信方法として出現しました。特に、Emotetギャングは.ZIPファイルを好んで使用します。2020年後半、サイバーギャングはパスワードで保護された.ZIPファイルにEmotetマルウェア を隠して、マルスパムの大量の波を送信しました。

リンク

フィッシングリンク

フィッシングリンクは、人気ブランドになりすましたウェブページにユーザーをダイレクトするURLです。URLは、「サインイン」、「こちらを見る」、「ここをクリック」、「ドキュメントをプレビュー」、「アカウント設定を更新」などの行動喚起が含まれたアンカーテキストの背後に隠されています。 アンカーテキストをマウスオーバーすることで、フィッシングURLを暴くことができます。知識のある大勢のメールユーザーがこのことを知っており、リンクをチェックしています。検出されるのを避けるために、ハッカーは次の手法を用いてURLを難読化します。

- URL短縮ツール:URL短縮ツールは、別名 (元のURLとは全く似ていない簡略版) を生成することで、URLを難読化します。疑わしいURLを探すユーザーと、既知のシグネチャーを探すメールフィルターの両方を騙すために、ハッカーはTinyURLやBit.lyなどの人気のあるフリーツールを使用してフィッシングURLを短縮します。

- URLリダイレクト:「時限爆弾」として知られる手法を用いて、ハッカーはメールで健全で正当なURLを使用し、次に、メールがフィルターをすり抜けてうまく配信された後にフィッシングページへのリダイレクトを作成します。

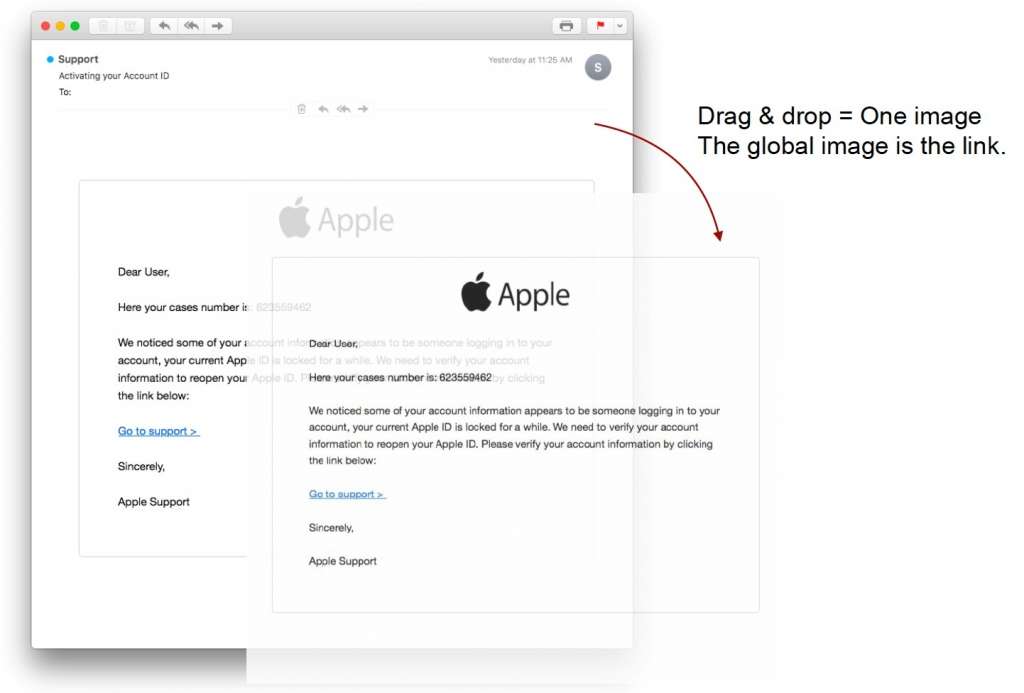

- テキストベース画像の難読化:セクストーションメールで人気のある「テキストとしての画像」による難読化は、リンクとして機能する画像のみのメールです。ユーザーには、メール本文がテキストであるように見えますが、実際はWebサイトにホストされた、クリックできる画像です (下に例を示します)。

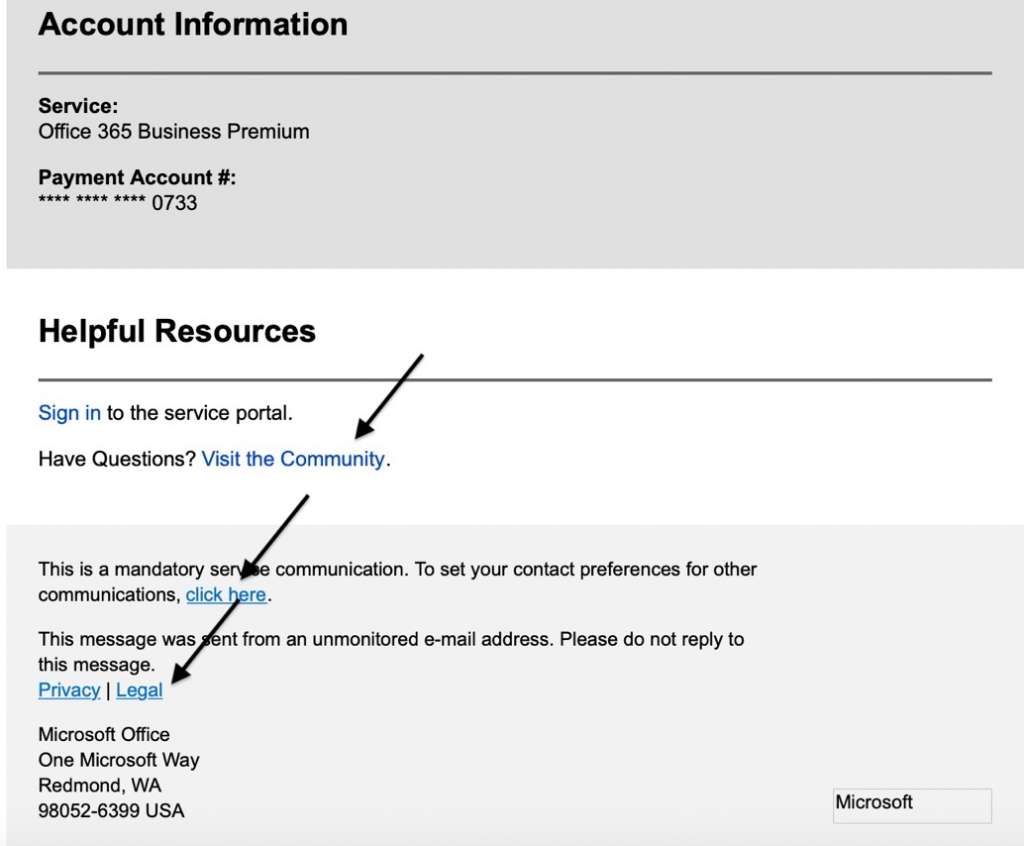

正当なリンク

メールに正当なウェブページへの健全なリンクも含まれている場合には、悪意のあるリンクをスキャンするフィルターがそれらを見落とす可能性があります(実際に見落とすこともあります)。正当なURLを含める方法がより一般的になりつつあり、Vadeが検出した最新の脅威における顕著な特徴の一つとなっています。

正当なリンクが含まれているフィッシングメールは、フィルターだけではなくユーザーも騙します。メールに含まれるリンクの数が増えるほど、ユーザーがすべてのリンクを一つずつチェックする可能性は低くなります。さらに、メールにサポートメールアドレスなどの有用なリソースへのリンクが含まれていると、ユーザーの目には、そのメールがより正当なものに見えます。

ブランドの画像、ロゴ、QR Code

ブランドの画像は、Google画像検索で簡単に入手できるため、ハッカーは、これらをフィッシングメールに挿入して、ユーザーにメールが正当なブランドからのものであると思い込ませます。高度な詐欺メールは、ブランディングの直接的な結果であるメールの見た目が災いし、本物とほとんど見分けがつきません。しかし、実際は肉眼で見える以上のことが行われています。

既知のフィッシングメールは、URLの他に潜在的なコードなどのシグネチャーを持っています。すべてのキャンペーンで新しいメールを作成する代わりに、ハッカーは、通常はコードをランダム化することでシグネチャーを難読化しますが、画像を変更したり、ロゴや他のブランディングを含める手法を用いる場合もあります。

トーン、色、サイズなど、画像を僅かに変更するだけで、フィッシングシグネチャーが変わります。ユーザーの目にはメールは全く同じに見えますが、実際は、画像のレンダリングではなくコードを分析するメールフィルターを騙すのに十分なほど大幅に変更されています。

QR Codeは、セクスト―ションメールのURL分析を回避するためによく使われる手法の一つです。上の例のように、既知のセクスト―ションメールに単に新しいQR Codeを挿入するだけで、シグネチャーまたは既知のフィッシングURLの有無を調べるフィルターを騙すことができます。同様に、HTMLテキストではなく、基本的にメールのスクリーンショットであるテキストベースの画像は、シグネチャーを難読化するために使用される画像の一種です。

フィッシングメールから身を守る

防衛対策として、トレーニングは欠かせませんが、フィッシング対策テクノロジーは譲れません。フィッシングに引っかからないために講じることのできるいくつかの手順をご紹介します。

- リンクをマウスオーバーする: 安全なランディングページにリンクされていることを確認するために、メール内のURLを必ずマウスオーバーしてください。難読化手法によって本物のURLが隠されていることもあるので、リンクが不確かな場合はクリックしてはいけません。

- メールから重要なアプリにログインしない:メールを通じて送信される通知はすべて、アプリケーション内にも存在します。メールアラートが疑わしい場合は、ブラウザでアプリケーションにログインして、リクエストや要求が正当なものであるかを確認しましょう。

- フィッシングメール意識向上トレーニングに投資する:最新の攻撃と手法を見分けられるように、ユーザーを定期的にトレーニングする必要があります。最も望ましいのは、ユーザーがフィッシングメールをクリックした時に再度トレーニングを受けさせて、常にトレーニングを心に留めておけるようにすることです。