フィッシングに対する意識向上トレーニング:社員が理解すべき8つのこと

Adrien Gendre

—5月 16 2019

—1 分で読める

つい最近まで、フィッシングは主に消費者市場を狙っていたため、マルウェアが企業にとっての最大の脅威と見なされていました。今日では、フィッシングが企業にとって最大のソーシャルアタックであり、セキュリティ漏洩の90%以上の原因となっています。攻撃を100%阻止できるサイバーセキュリティソリューションは存在しないため、社員は、フィッシング攻撃から身を守るために何に注意すべきかを把握するためのトレーニングを受ける必要があります。

フィッシングはますます高度になっており、社員を騙すためにハッカーたちが使える手法は数多く存在しますが、実際に使用頻度の高い手法はほんの一握りです。フィッシングについて社員が理解すべき8つのことを以下にまとめました:

1.フィッシングとは何か

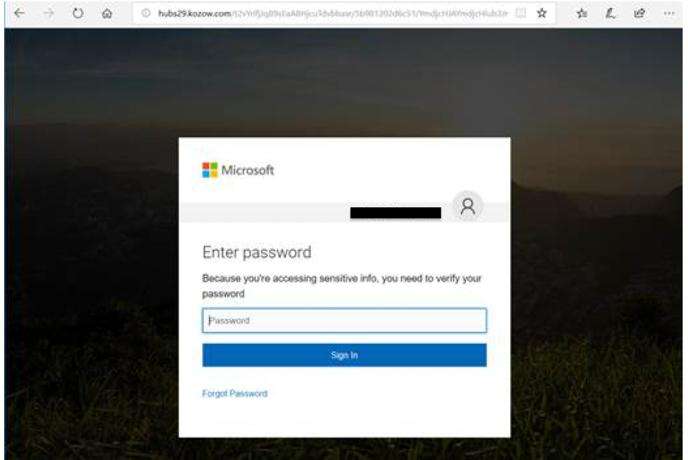

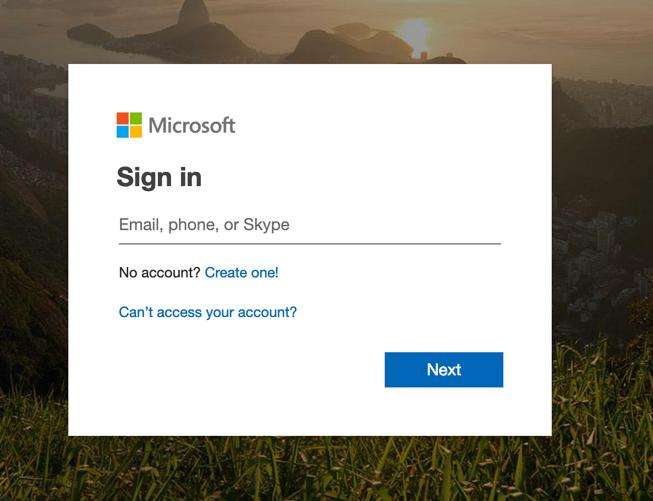

フィッシングは、ハッカーが正当なブランドになりすましたり、悪質ウェブサイトをユーザーに送信したりして、ユーザーの個人情報や認証情報を収集しようとする詐欺の一種です。この一般的な例としてOffice 365フィッシング攻撃があります:ハッカーはMicrosoftから送信されたように見えるメールを送信して、ユーザーにOffice 365のアカウントにログインするように要求します。ユーザーがメール内のリンクをクリックすると、偽のOffice 365のログインページに繋がり、そこで認証情報が盗み取られます。メールにもフィッシングページにもMicrosoftのブランディングとロゴがあることから、トレーニングを受けていないユーザーはそのメールがフィッシング攻撃だと認識できないでしょう。

2.メールアドレスはなりすましできる

送信者が本人だと主張しているというだけでメールを信用してはいけません。サイバー犯罪者はメールを偽装するたくさんの方法を知っています。彼らは、実際にはそのメールが悪質なソースから送信されているにもかかわらず、正当な送信者からのものだと被害者に思わせる方法を心得ています。なりすましの最も一般的な方法は、一目瞭然の別名のなりすましとカズンドメインです。「表示名のなりすまし」としても知られている一目瞭然の別名のなりすましの場合、ハッカーは、microsoftsupport@microsoft.comのような正当な企業名を送信元として利用しますが、その下にあるのはxyz@yahoo.comのようなランダムなメールアドレスです。ユーザーがモバイル端末でメールを読む場合、一目瞭然の別名なりすましは送信者のアドレスが表示されないため、非常に効果的です。ハッカーたちは、大半のモバイルユーザーが送信者名を展開してメールアドレスを確認しないことを当てにしています。

カズンドメインは正当なメールアドレスと同じに見えますが、わずかに変更されています。例えば、Apple.comのメールになりすますために、ハッカーはApple.coを使うかもしれません。その他のケースでは、ハッカーはユーザーを騙すためにメールアドレスを引き伸ばします。apple-support.org、apple-logins.net、apple-securities.comなどがその例です。同様に、icloud.accounts@apple.it.support.zqa.ca.のような非常に長くて分かりにくいサブドメインも増えています。

3.件名とメール本文に魅力的な文言または脅迫的な文言が含まれている

サイバー犯罪者たちは「回答者先着100名にiPhoneを無料提供」と約束したり、「即座に行動しなければ、あなたのクレジットカードは使用停止になります」と脅迫したりしてくるかもしれません。 動揺、緊急性、好奇心を呼び起こそうとするのは、ハッカーの常套手段です。ユーザーは、金銭的損失が起こりうることを示唆するメールや個人的または金銭的な利益に繋がるメールには、たいてい素早く返信します。

強引な論調のメールや悪い影響を回避するために即座の行動を取ることを要求してくるメールは詐欺である可能性が高いと考えるべきです。この手法は、人々を怖がらせて機密情報を差し出させるためによく使われます。この手法の2つの例として、ユーザーの重要なアカウントがロックされたと伝えたり、サービスの停止を避けるために請求書の支払をしなければならない旨を伝えたりするフィッシングメールが挙げられます。

スピアフィッシング攻撃の中には、自称同僚からのなりすましメールを使って、職場に与える影響を恐れさせようとするものもあります。この典型的な例は、ギフトカードや銀行送金を要求してくるCEOからの緊急メールです。経営上層部からこのような依頼を受けることは、社員にとってプレッシャーとなるため、受信した社員はよく考えもせずにすぐに対応する傾向が強まります。もう一つの例は口座振込スピアフィッシングメールです。これは人事部の社員に働きかけて口座振込情報を変更させようとするものです。

4.攻撃はさらに標的型かつ個人的になってきている

過去のフィッシングの攻撃の多くは、一度に大勢のユーザー宛てに一括送信されていたため、人間味のない挨拶文になっていました。そのようなメールでは、ユーザーに「お客様」、「社員様」、「患者様」などの一般名称が使われることがよくありました。 社員はこれらの名称に注意しなければなりません。というのは、職能団体のメールでは、通常ユーザーに対して名前で呼びかけますが、個人的なメールが正当なメールの証とは確信できないからです。最近のハッカーは、被害者の名前を件名に加えたり、被害者のメールアドレスをフィッシングウェブページにあらかじめ入力しておいたりします。

5.フィッシングメールは、ますます進化している

社員は受信したメールをただ流し読みするのではなく、注意深く読む必要があります。フィッシング攻撃やスピアフィッシング攻撃の多くは国外から発信され、文法や文体上の明らかな問題が見られる場合もあるとはいえ、ハッカーはより高度になってきています。彼らにはターゲット言語で明瞭なメールを作成するためのリソースがあり、間違いが少なくなってきています。社員はメールを注意深く読んで、誤りの程度にかかわらず文法的な問題に気づくことで、送信者が信頼できる相手ではないことが分かるかもしれません。Vade Secureが発見した最近のOffice 365のフィッシングページでは、本物のOffice 365ページとそのフィッシングページの相違点はたった一つしかありませんでした。つまりそれは、フィッシングページのフッターにある「Privacy & Cookies」リンクの「&」と「Cookies」の間に余分なスペースがあるというだけでした。

6.リンクは常に見た目と同じとは限らない

すべてのフィッシングメールにはリンクが含まれていますが、フィッシングリンクは人の目を欺きます。リンクのテキストに「Office 365のアカウントへ移動」と書いてあるのに、そのURLはユーザーをMicrosoftのものに似せて作られたフィッシングページへ転送するかもしれません。リンクをクリックする際は必ずリンクにマウスオーバーして、ポップアップに表示されるそのリンクの本当の転送先を確認することを社員に徹底させましょう。もしそれが予想されるウェブサイトと異なる場合は、それはおそらくフィッシング攻撃です。

URLの主要部分が正しいことを確認することがとても大切です。「.com」や「.org」ではなく、別のドメイン名で終わるURLには特に注意してください。さらに、ハッカーはBitlyのようなURL短縮ツールを使ってメールフィルターを回避してユーザーを騙そうとするので、短縮されたURLのクリックは慎重に行ってください。IsItPhishing.AIはURLが正当なものかフィッシングリンクなのかを特定できます。社員の皆さんがウェブサイトの正当性に確信が持てない場合は、IsitPhishingがそれを判断します。

7.フィッシングリンクは添付ファイルで送信されることがある

すべてのフィッシングメールにはリンクが含まれていますが、常にメール本文にあるとは限りません。メールセキュリティフィルターによる検知を避けるために、ハッカーは、メール本文ではなく、むしろPDFやWord文書などの添付ファイルにフィッシングリンクを挿入します。そのうえ、サンドボックス技術は、リンクではなく、マルウェアを検知する目的でスキャンするため、そのメールは正常だと認識されてしまいます。そのメール自体は正当な企業や業者、同僚から送信されたもののように見え、添付ファイルを開いてリンクをクリックして情報を確認したり、更新したりするように求めてきます。

8.ハッカーはフィッシングメールに本物のブランド画像やロゴを使用する

ブランドロゴとトレードマークは、そのメールが本物だという保証にはなりません。これらの画像は公開されているため、インターネットからダウンロードしたり、簡単に複製したりすることができます。アンチウィルスバッジがメールに挿入されていて、被害者にそのメールが正当なソースからのものだと思い込ませようとするものすらあります。ほとんどのメールフィルターは既知のフィッシングURLを見分けることができますが、マシーンラーニングやコンピュータビジョン機能がない限り、偽造された画像を見分けることはできません。

社員がフィッシングメールを受信したら、次に何をすべき?

フィッシング攻撃の影響への対処には、時間だけでなく費用も掛かります。たった一度の不注意なクリックが会社全体のネットワーク侵害につながる可能性があるので、全員がチームとなって会社を保護するために取り組むことが重要です。攻撃を報告するシステムを確実に配備すると同時に、攻撃をきちんと報告することがいかに重要であるかを社員全員にしっかり理解させましょう。有害なメールを削除しても解決にはなりません。IT部門はあなたの会社が狙われたという事実を認識する必要があります。IT部門が適切な行動を取ってメールフィルターを改善するのに役立つフィードバックループを作成できるように、すぐにIT部門に連絡するように社員を訓練しましょう。

一年間ないし半年間の計画的なトレーニングが推奨されますが、社員は同様に、攻撃が発生した時にオンザフライのトレーニングを受けることも必要です。社員がフィッシングリンクをクリックしたら、即座のフィードバックと追加のトレーニングを受けられることが必要です。彼らとそのメールを見直して、危険信号と彼らが見逃してしまったサインを指摘して、追加的なトレーニング資材を提供して、今後、彼らがフィッシング詐欺を回避できるようにしましょう。

URLがフィッシングだと特定された場合、Vade Secureのユーザーはクリック時に警告バナーを受信します。そのユーザーがフィッシングリンクをクリックすると、ITはフィッシングトレーニング資料へのリンクを伴う通知を受け取ります。これにより、彼らはすぐに自分の誤りに気付き、その出来事とトレーニングを結び付けられます。スピアフィッシングの疑いがある場合、そのメール内には警告バナーが表示され、慎重に処理を進めるようにユーザーに促します。

貴社に合わせてカスタマイズされたフィッシング意識向上資料をお求めですか? どうぞ当社にお問い合わせください、喜んで承ります。