どのようにデータ漏洩から標的型のフィッシング攻撃が引き起こされるのか?

Adrien Gendre

—3月 12 2020

—1 分で読める

大規模なデータ漏洩がニュースで報告されると、多くの人々は極秘データを懸念します。しかし、それはユーザー名とパスワードだけではありません。多くの消費者が分かっていないのは、一見害のない個人情報がフィッシング攻撃やその他の標的型攻撃の武器として使われる可能性があるということです。

オンラインでアカウントを新設する際に選ぶ一般的興味からそれらのアカウントを保護するために作成するセキュリティ質問に至るまで、あらゆる種類の漏洩データがユーザーを攻撃するために使われます。

世間の注目を浴びる漏洩事件がハッカーを行動にかりたてる

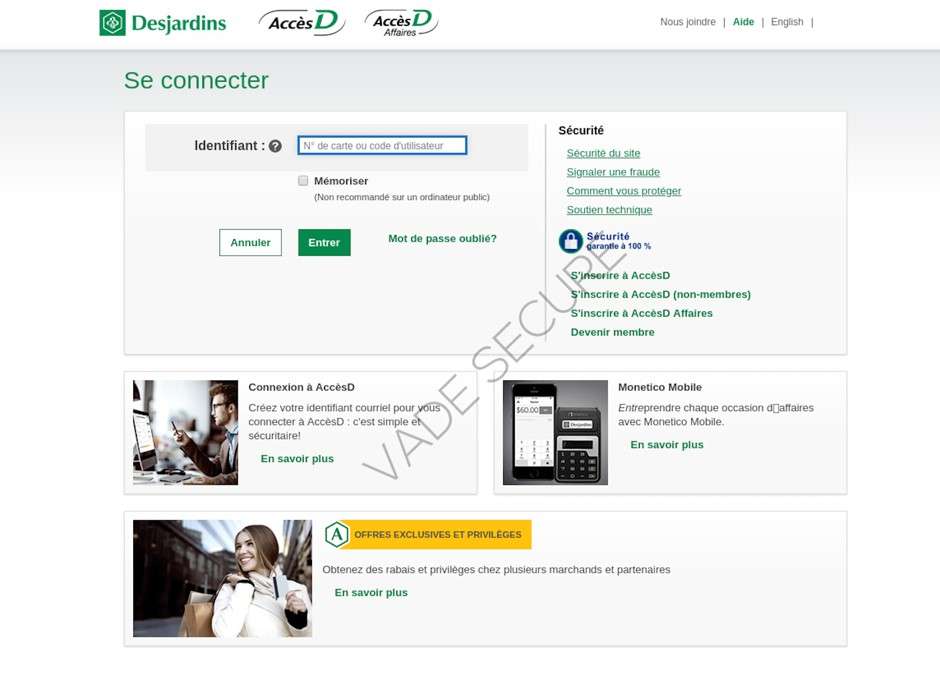

カナダ最大の協同組織金融機関であり、北米最大の信用組合連合であるデジャルダン・グループは、2019年6月に甚大な漏洩事件に苦しみました。デジャルダンの従業員が、法人を含むデジャルダンの顧客データおよそ290万件を漏洩させました。その後、その従業員はクビになり、漏洩の罪で逮捕されました。

漏洩したデータには、氏名・住所・生年月日・社会保険番号の他、ユーザーの取引の習慣に関するデータが含まれていました。漏洩したデータは6月下旬に闇サイトに出現しました。8月までにそのデータ漏洩によって、デジャルダンには5,300万ドルのコストがかかりました。

どのようにデータ漏洩がフィッシング活動を促すのかを予想するために、ハッカーが関心を持っていなかったデジャルダンが攻撃対象者リストに載るようになった経緯を考察しましょう。2018年、Vade Secureは255件の固有のデジャルダンのフィッシングURLを検知しました。 2019年に、その数は1,680.4%もはね上がり、固有のフィッシングURL数は合計4,540件になりました。

2017年のEquifaxのデータ漏洩の場合、その直後に連邦取引委員会(FTC)からの警告を装うフィッシング攻撃が始まりました。データ漏洩事件後まもなく、Equifaxは、ユーザーが自分のデータが漏洩事件で流出したかどうかを確認するために個人情報を入力できるウェブサイトを開設しました。そのウェブサイトの不安定さを実証するために、一人の開発者がEquifaxのウェブサイトからのコードを破棄し、SSLのサーバ証明書を含む全く同じフィッシングページを作成しました。データ漏洩への対応に追われて、すでに火の車になっているEquifaxがその偽のフィッシングページのURLを自社のフォロワーに少なくとも3度ツイートしたほど、そのページは説得力のあるものでした。

前述の例は異色です。というのは、このような注目度の高いデータ漏洩の場合、ハッカーは機密情報を保持する必要がないからです。彼らはフィッシングメールを使って、自分たちが消費者に働きかけるのではなく、その逆に消費者が寄ってくるのを当てにできるのです。

Equifaxに関連したフィッシング攻撃が2017年と2018年を通して検出されましたが、それらは、警戒心が非常に強く、銀行からのセキュリティ警告を伴うフィッシングメールの影響を受けやすくなっている漏洩事件の被害者を狙ったものでした。2018年にVade Secureは、バンク・オブ・アメリカやウェルズ・ファーゴ、チェーズ銀行を含む大手銀行を標的にした38,537件の固有のフィッシングメールを検出しました。

セキュリティ質問はパスワードで保護されたアカウントへの侵入経路

パスワードを復活させるのは、結婚した都市名、最初に飼ったペットの名前、初めて所有した車のメーカーとモデルなどのアカウント開設時に選んだいくつかのセキュリティ質問に答えるのと同じくらい簡単です。それらの情報が漏洩したら、ハッカーはユーザーのパスワードを入力しなくても、アカウントにアクセスできるようになります。

2018年に、セキュリティ・アナリストであるブライアン・クレブス氏は、特にFacebookのようなソーシャルメディアサイトを含む非公式な調査で消費者が答える「秘密の質問」の多様なバリエーションを詳細に説明しました。これらの履歴情報は、ハッカーにアカウントの裏口からアクセスするように誘っているようなものだとクレブス氏は言います。例えば、初めて所有した車のメーカーとモデルに関する質問は、たいていの場合オンラインバンキングのアカウントを設定する際に最初に目にする質問に含まれています。

履歴情報はまた、標的型のフィッシングやスピアフィッシング攻撃をしかけるために必要な攻撃材料を提供します。ユーザーの個人的興味を把握すれば、ハッカーはそのユーザーが反応しそうなフィッシングメールの種類を判断することができ、さらにそれがスピアフィッシングならば、ハッカーはより簡単にそのユーザーの知人になりすますことができます。

個人情報の漏洩が偽のソーシャルプロフィールからのフィッシング攻撃を煽る

個人情報とは、ユーザー名やパスワード、クレジットカード番号だけではありません。そこには、所属政党、趣味、一般的興味や購買傾向さえも含まれます。これらの情報を手に、ハッカーはデータ漏洩の被害者の仮想のプロフィールを作成し、それを利用して新たな被害者を狙います。

2019年10月にWiredは、およそ12億件のその種のレコードが安全対策の施されていないサーバで発見されたと報告しました。そのデータバンクには、Facebook、Twitter、LinkedIn、GitHubの数億人のユーザーの個人情報が含まれていました。偽のソーシャルメディアアカウントを作成するは容易いことですが、これほど多くのデータを所持していれば、偽のプロフィール作成にそれほど努力する必要がなくなり、完全に架空のプロフィールでは難しい高い信憑性をもたせることができます。

2017年にイスラエル国防軍(IDF)がイスラエル軍の兵士を標的にしたハマスのネットワークを特定しました。ハマスは、個人の写真を含む漏洩したデータを使ってソーシャルメディア上に、偽の女性のプロフィールを作成しました。2017年から2020年にかけて、同様のハニーポット詐欺がIDFによって3件発見されました。直近の詐欺では、ハマスはまず電話で兵士とやり取りをかわし、彼らを誘惑します。その後フィッシングURLを使って、プライベートなソーシャルネットワーキングアプリに彼らを招待します。一度ダウンロードされると、そのアプリはその兵士の電話をコントロールするウィルスをまき散らし、その電話のカメラやマイク、兵士の現在地情報などにハマスがアクセスできるようにします。

漏洩データは恐喝詐欺における両刃の剣

ハッカーは恐喝詐欺に想像力を働かせるようになっており、漏洩データを悪用して被害者を従わせることに関しては特にその傾向が高くなっています。2019年は、フィッシングと結びついたランサムウェア攻撃が再増加し、世界中で企業が活動不能に追い込まれました。ほとんどのランサムウェアのケースで、ハッカーは要求が満たされなければ企業のデータを破壊すると脅迫します。しかし最近、彼らは方針を変え、データを漏洩すると脅迫するようになりました。

この作戦は、一般データ保護規則(GDPR)の脅迫メールでも使われます。データが漏洩すれば、GDPRの規制の下で運営されている企業は2,000万ドルまたはその会社の収益の4%に相当する金額の罰金に直面します。前述の例のように、企業のデータを暗号化する代わりに、ハッカーはインターネット上でのデータ漏洩を回避するためにビットコインの支払を要求します。「ランサムハック」の名で知られるGDPRの脅迫メールの要求は、通常1,000ドルから10,000ドル程度で、GDPRの罰金と比べたらタダも同然の金額です。

最後に、ハッカーが被害者に対して非常に個人的なデータを使うと、セクストーションメールはさらにいっそう真実味のある恐怖感を煽るものになります。2020年1月、Vade Secureは、2015年に起きたアシュレイ・マディソンのデータ漏洩の被害者を狙った恐喝詐欺を発見しました。その恐喝メールは非常に個人的な内容で、銀行口座情報・電話番号・生年月日・セキュリティ質問・個人的メッセージだけでなく、被害者がアシュレイ・マディソンのアカウントを作成した際に選んだ個人的「興味」も含む被害者の情報が掲載されていました。

2015年に起きたアシュレイ・マディソンのデータ漏洩によって、3,200万人以上のユーザーの個人情報が暴露されました。前述の例は一般ユーザーを狙ったものですが、中には一般ユーザーとは言えない人たちがいたと言っても誇張とはではないでしょう。2015年のWiredの報告によれば、およそ15,000件のアシュレイ・マディソンのアカウントが.govや.mil のメールアドレスを使用していたということです。政府のメールアドレスが正規のものかどうかは不明ですが、有力な人々が脅迫攻撃を遠ざけるためにどこまでやるのかは、すぐに想像がつきます。

データ漏洩から身を守る

2019年に79億件以上のレコードが漏洩しました。非常な幸運の持ち主であるか、ほとんどオフライン状態だというわけでない限り、あなたのデータも漏洩する可能性があります。幸いにも、データ漏洩前と後の両方でフィッシング攻撃から身を守る方法があります。

- 二要素認証を使う。OTP(ワンタイムパスワード)アプリを使って行いましょう。Google認証システムとMicrosoft認証システムは2つの優秀なオプションです。

- セキュリティパラメータを更新する。少なくとも年に2回は自分のメールアドレスとオンラインアカウントで実行しましょう。

- 個人情報を監視する。定期的に行いましょう。haveibeenpwned.comやbreachalarm.comのようなサードパーティのウェブサイトは、メールアドレスに基づいた漏洩情報を捜索します。これらに登録して通知を受けるのも良いでしょう。