マルチフェーズ攻撃:たった1件のフィッシングメールがMicrosoft 365に大混乱を巻き起こす方法

Adrien Gendre

—5月 14 2020

—1 分で読める

マルチフェーズ攻撃は、フィッシングにスピアフィッシングとインサイダー攻撃の手法を組み合わせた攻撃方法です。検出しにくいうえに予防するのが難しいマルチフェーズ攻撃は、特にMicrosoft 365でよく使われますが、そのプラットフォームの人気の高まりと不正アクセスされたMicrosoft 365アカウントによって漏洩する可能性のある広範なアプリケーションやデータがその原因となっています。

マルチフェーズ攻撃とは何か?

フィッシング攻撃は、従来単独のイベントでした。1人のハッカーがPayPalのフィッシングを送信して、フィッシングページでアカウントのログイン認証情報を漏らすように仕向けて、その受信者のPayPalアカウントの残高をゼロにするような類のものであり、それが繰り返し行われていました。マルチフェーズ攻撃の場合、この最初の策略行為は単なる始まりに過ぎません。

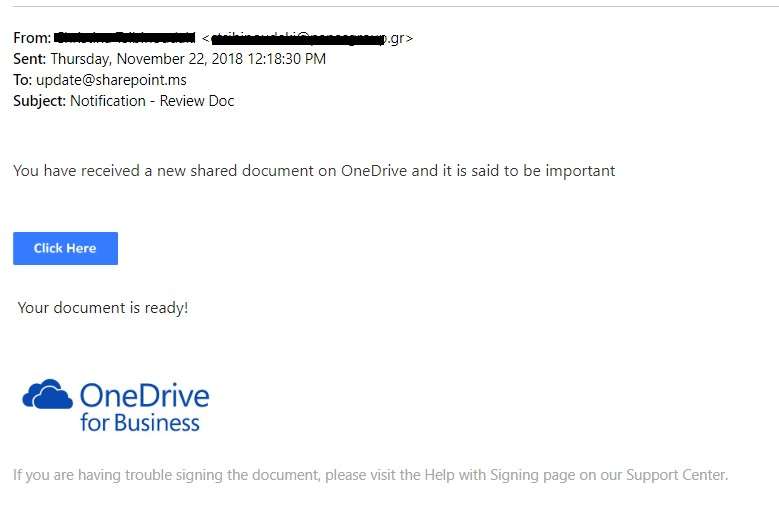

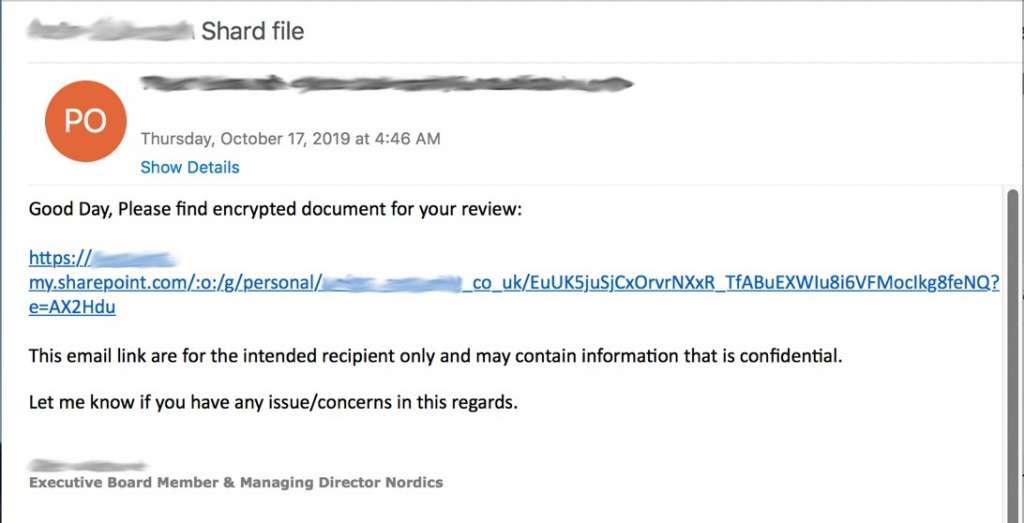

マルチフェーズ攻撃は、まずフィッシングメールを通じてアカウント認証情報を収集してから、その認証情報を使ってそのアカウントからフィッシングやスピアフィッシングメールを送信します。例えば、ハッカーは最初にMicrosoft 365のフィッシングメールをあなたに送信して、あなたのMicrosoft 365アカウントに不正にアクセスするかもしれません。

その後、あなたのMicrosoft 365アカウントを使って、ハッカーはあなたになりすまし、あなたの会社の誰かにフィッシングメールやスピアフィッシングメールを送信します。スピアフィッシングメールは電信送金の権限のあるユーザーを標的にして、買い物をさせたり、口座振込情報を変更させたりすることがよくあります。フィッシングメール内のリンクは、他のMicrosoft 365のアカウント認証情報を収集するために作られた別のフィッシングページに繋がっていたり、または、マルウェアやランサムウェアのダウンロードを開始したりすることもあります。

前述のシナリオで、メール受信者には、送金依頼のメールを送信したのがあなたではないと疑う理由はありません。さらに、そのメールは正規のMicrosoft 365のアカウントから送信されたものであるため、メールセキュリティフィルターはこの攻撃を認識しません。

マルチフェーズ攻撃には数多くのバリエーションがあります。正規のアカウントを武器にすれば、ハッカーは組織内でフィッシング攻撃を同時に仕掛けることができます。さらに、外部のビジネスパートナーやベンダーにスピアフィッシングを仕掛けることも可能です。最近の例では、匿名のアメリカの企業が1つのマルチフェーズ攻撃に関連した14件の個別のイベントで45,000,000ドルという多大な額をだまし取られたことが、SECによって明らかにされました。

マルチフェーズ攻撃の主な推進力

2億5800万社のアクティブビジネスユーザーを抱えている上に、Office 365スイート全体のエントリーポイントが単独であることから、Microsoft 365は実に肥沃な悪質行動の温床になっています。SharePoint、OneDrive、Teamsのファイルレポジトリからメールアカウントに至るまで、Microsoft 365は、世界中のビジネスの、連絡先名とメールアドレス、契約書、財務情報などの機密情報の豊富なコレクションを有しています。

Microsoft 365のユーザーへのフィッシング攻撃がたった1件でも成功すれば、ハッカーはすべてのデータにアクセスできるようになります。これが、侵害されたMicrosoftアカウントのたった1つの最大の推進力であり、Microsoftが過去8四半期中6四半期においてフィッシング攻撃で最多なりすましブランドとなった唯一の理由です。

ハッカーがMicrosoftによる検出を回避して内部に侵入する方法

Microsoft 365のネイティブなメールセキュリティであるExchange Online Protection (EOP)は、悪意のある送信者やIPなどの既知の脅威の特定に優れています。ハッカーが異なる標的に同じフィッシングメールを多数送信した場合、それがMicrosoft365の内部または外部からのものかに関わらず、EOPはそれらにフラグを立てて、以降その攻撃を阻止します。そこで、Microsoft 365アカウントをうまく侵害するために、ハッカーはそれぞれ個別の単独攻撃を仕掛けなければなりません。

EOPやその他の従来型のソリューションで使われているFingerprintスキャニングをすり抜ける1つの方法は、メッセージにランダムなテキストや見えないテキストを挿入するやり方です。また、ハッカーはホモグラフを使用することもあります。例えば、ギリシャ文字のベータを小文字の「b」に置き換えたりします。その他にも次のような手法があります:

- 内容をランダム化して、各メッセージを唯一無二のものにする

- テキスト分析フィルターを回避するためにテキストを装った画像を使用する

- bit.lyのような短縮ツールを利用してURLドメインフィルターを回避する

- サブドメインの使用

- リダイレクトのメカニズムの悪用

- 画像を歪める

マルチフェーズ攻撃のリスクの軽減

マルチフェーズ攻撃には多層的な防衛、またはセキュリティを何層にも重ねたものが必要です。ネットワークベースの攻撃を阻止する確率を高めるために数種類のファイアウォールを使用するのと同じように、Microsoft 365のセキュリティに多層的アプローチを使用してマルチフェーズ攻撃を阻止するのは理にかなっています。

EOPのFingerprintベースの検出機能は、既知の脅威の特定には十分役割を果たすため、未知の動的な脅威を予測して阻止する別のメールセキュリティレイヤーを追加しながら、そのネイティブな保護のメリットを維持することが重要です。しかしながら、Microsoft 365でメールセキュリティを階層化する際の課題はメールのアーキテクチャです。例えば、Secure Email Gateway(SEG)は、EOPの外部に配置されています。この構造的な設計には多くの限界があります:

- EOPを無効にする

- MXレコードの変更が必要

- 簡単なMX検索によってハッカーに表示される

- 内部メールをスキャンできない

引き続きEOPからメリット得るために、アドオンのメールセキュリティソリューションは、APIを介してMicrosoft 365に統合されなければなりません。つまり、内部からスキャンしてEOPの有効性を制限するのではなく補完できるものでなくてはなりません。また、ソリューションにはFingerprintスキャニング以上の機能が必要であり、攻撃を予測して阻止するヒューリスティックルールと人工知能を組み合わせた、より現代的なアプローチで脅威を検出しなければなりません。

貴社のユーザーに関しては、フィッシングURLをクリックするなどのミスが発生した時にフィッシングトレーニングを実施しましょう。ユーザーは、年に1度のトレーニングよりも実際の出来事に基づいた状況的なトレーニングから学習しやすくなっています。 最後に、ユーザーからの報告を信じて行動しましょう。ユーザーが不審なメールを報告できるフィードバックループを提供し、メールフィルターを伴う閉ループを備えてエンジンがこのフィードバックから学習して継続的に改善できるようにしましょう。