20年前のテキストトリックを使って、ハッカーがMicrosoft 365ユーザーをフィッシングする方法

Antoine Morel

—2月 08 2022

—1 分で読める

20年前のテキストトリックを使って、ハッカーがMicrosoft 365ユーザをフィッシングする方法

ハッカーとユーザーの間で展開されるメールセキュリティゲームにおいて、攻撃側は様々な形でファイルを偽装し、ユーザーがファイルを開く可能性を高めるための方法を模索しています。拡張子偽装攻撃(RLO)は、拡張子を偽装したファイルを実行させる古い手法ですが、このスプーフィング手法が新たな目的を持って復活しました。Vadeは、過去2週間にこのような攻撃を200件以上検出しました。

拡張子偽装攻撃(RLO)とは何か?

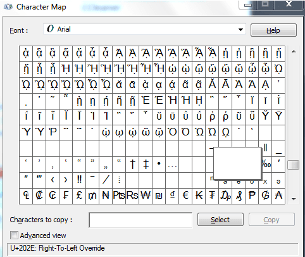

拡張子偽装攻撃(RLO)は、印刷されないUnicode文字 [U + 202e]で、主にヘブライ語とアラビア語をサポートするために使用されます。実際、この文字は英語における左から右への読み順とは異なり、表示時にすべての後続テキストを右から左に反転するように変更します。

この特殊文字は、WindowsおよびLinuxのオペレーティングシステムの文字コード表にあります。

例として「HelloVade」というファイルに「Hello [U + 202e] Vade」というUnicode文字を追加すると、そのファイルは「HelloedaV」と表示されます。

この手法は、90年代から2010年代初頭にかけて流行し、破損した .exeアプリケーションなどの悪意のあるファイルを .txtファイルを開いていると信じ込ませ、実行させるために使われました。

- abc [U + 202e] txt.exeは、Windowsではtxtと表示されますが、これは実行可能ファイルです。

攻撃者はこの手法を用いて組織全体にマルウェアを送信していました。この古くからのトリックは、2008年にMozilla FoundationおよびCVE-2009-3376として知られるUnicodeテクニカルレポートで、すでに参照されています。

セキュリティアプライアンスの登場により、これらの攻撃のほとんどが検出されましたが、攻撃者はこの手法を変更してセキュリティアプライアンスに適応させようとしました。実際、攻撃者は同じ手法と同じファイルを使用していましたが、.zipアーカイブに圧縮されているため、エンドポイントセキュリティテクノロジーによる検出はより困難になりました。

この手法は、現在でも見落としてしまうメールユーザーがいるため、攻撃者は最近数週間、この状況を利用しています。

フィッシングWebサイトを使った新しいRLOの傾向

攻撃者は、添付ファイル内のマルウェアを偽装するためにRLOスプーフィングを使用していましたが、目的を変更し、手法に調整が加えられたようです。

2億5000万人以上のユーザーを持つMicrosoft 365は、世界で最も利用されているビジネスの生産性向上スイートであるため、ハッカーにとってナンバー1の法人ターゲットになっています。Microsoft 365の成長に伴い、ハッカーが企業データにアクセスするために必要なログイン情報をもつMicrosoft 365のビジネスユーザーを狙ったフィッシング攻撃が猛威を振るっています。

このことを考えると、これまで見過ごされてきた古い手法がMicrosoft 365のフィッシングメールを偽装するために転用されたのは驚くことではありません。

RLOを使用してMicrosoft 365のアカウントを偽装するフィッシングが発生し、Vadeの脅威分析チームによって検出されました。

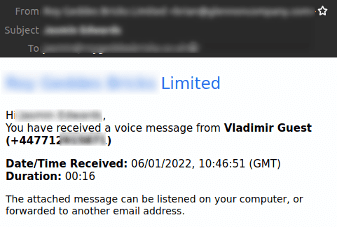

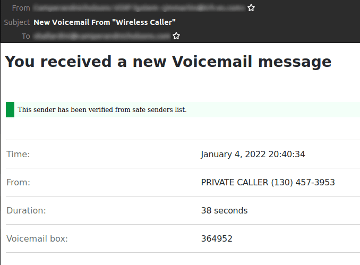

RLOのスプーフィング手法にボイスメールのコンテキストと組み合わせた攻撃の例です。詳しく分析してみましょう。

このメッセージは、添付ファイルのボイスメールにアクセスするようにユーザーに促す通知です。メールの一部は、セキュリティ上の理由からぼかしをかけています。メールの件名には受信者の名前が含まれていて、本文の日付と時刻は実際のタイムスタンプと一致しています。これらすべての情報から、被害者はこのメールを信用して、添付ファイルを開くことに納得するかもしれません。

この種の詐欺は、予期せぬボイスメールの通知に興味をそそられて、そのメールの本文または添付ファイル(多くの場合HTMLファイル)に記載されているフィッシングリンクをクリックしてしまう受信者の好奇心を利用しています。そのリンクは、音声メッセージにアクセスするのに必要な認証情報を送信するようにユーザーに促すフィッシングWebページにつながります。

ただし、一見すると、添付ファイルの末尾は.mp3拡張子になっているため、ユーザーは、添付ファイルはおそらく音声メッセージを含むオーディオファイルだろうと考えます。

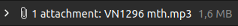

安全な環境でファイルを開くと、「機密情報」にアクセスするための認証情報を要求するMicrosoftのログインWebページが表示されます。メールアドレスはすでに入力されており、アドレスバーには実際にコンピュータに保存されている.htmファイルへのパスが表示されていることがわかります。この時点では、ユーザはこのフォームの正当性を確認することはできません。後から考えれば、Webページにつながる.mp3ファイルを開くときに罠に気づくべきでした。

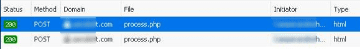

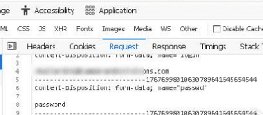

Microsoftのログインフォームを送信すると、「process.php」スクリプトによって、.htmページからユーザーのデータが外部ドメインに送信されます。

明らかにMicrosoftとは関係のないURLへのHTTP POSTリクエストには、実際にフォームに入力されたパスワードが含まれています。

このキャンペーンでは、フォームの送信時、別のWebサイトにリダイレクトされることはありませんでしたが、パスワードが間違っていると表示されました。ただし、この種類のフォームが読み出し可能な一般的なメッセージを含むボイスメールメッセージにリダイレクトされる場合もあることをVadeのサイバーアナリストチームは確認しています。その目的は、ユーザーが今経験したばかりの攻撃に気づかないようにすることです。

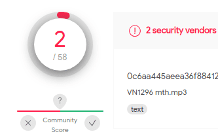

特に.mp3ファイルを開いた時にMicrosoftのログインWebページが表示された場合はこの詐欺を簡単に検出できるはずです。しかし、拡張子に注意を払わなければ罠に陥るのも簡単です。さらに、VirusTotalの調べによれば、この種の添付ファイルを悪意のあるものとして検出したセキュリティベンダーは、58社中2社のみでした。

以下は、Vadeのフィルタリングエンジンによって検出されたRLOスプーフィングキャンペーンのもう1つの例です。

ご覧のとおり、ハッカーは同じボイスメールコンテキストを使用していますが、今回の発信者は「プライベート」です。さらに、メールの送信者がMicrosoftの安全な送信者リストに属していることを示すバナーが追加されています。Microsoftがメール本文にこの緑色のシールドを付け加えることはありませんが、そのことを知らないユーザーに誤った安心感を与えることを目的にしています。

Vadeの洞察

RLOスプーフィング攻撃はそれぞれに特徴があり、攻撃者は基本的なセキュリティ保護をすり抜けるために、異なるヘッダー、送信者、件名、添付ファイルを使っています。

2018年初頭に、Vadeは、なりすましを基本としたフィッシングを追跡しましたが、個々の企業を対象としてわずかに存在するだけでした。

統計によると、RLOのスプーフィングは、2020年半ばから増加し、2021年にはさらに増加したようです。多くの場合、リモートワークの拡大を伴った新型コロナウィルス感染症のパンデミックを利用しています。エンドユーザーは、外部の脅威に対する保護や準備も不十分で、多くのユーザーが会社が提供するテクノロジーではなく、個人で用意したエンドポイントセキュリティテクノロジーを使用しています。さらに、RLOスプーフィングの添付ファイルと組み合わせられたボイスメールコンテキストは、テレワークによる対人コミュニケーションが欠如によって、より説得力を増しています。

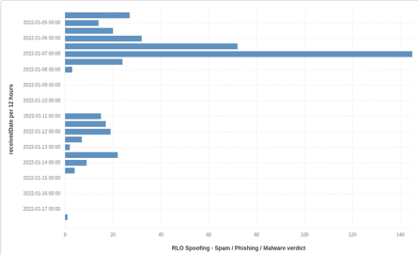

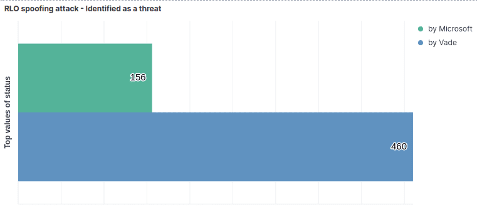

以下は、Vadeの脅威インテリジェンスおよび対応センター(TIRC)が検出した、この特定のフィッシング攻撃に関する数値です。以下の画像でわかるように、過去2週間で400件以上のRLOスプーフィングキャンペーンが確認されています。

統計によると、添付ファイルの拡張子については以下の2つが他より突出しています。

- (l)mth.wav --> wav.htm(l)

- (l)mth.mp3 --> mp3.htm(l)

このような成りすましからユーザーを保護するには、シグネチャとレピュテーションだけでなく、行動、コンテンツ、コンテキストなど、あらゆる可能性とシナリオを分析するAIを基本とするフィッシング対策テクノロジーが必要です。

RLO Unicode文字を対象とするヒューリスティックルールと組み合わせられたVadeのフィルタリングエンジンは、この種のキャンペーンを捕捉するのに優れた結果を出しています。実際、Vade for M365は、Microsoft EOPなど他のメールセキュリティソリューションとの比較して、一貫した付加価値を示しています。

RLOテクニックの次には何が来るのか?

ケンブリッジ大学の研究者であるニコラス・ブーシェー氏とロス・アンダーソン氏は、Unicodeの制御文字を悪用して潜在的に危険なソースコードをエンコードする脆弱性を発見しました。「Trojan Source(トロイソース)」という名付けられたこの手法は、2021年11月1日に公開され、CVE-2021-42574が割り当てられました。 この手法は視覚とコンパイラにとって異なるソースコードに見えるように偽装する手法です。攻撃者は、RLO (U+202E)などのUnicodeの双方向制御文字を使用してファイルをトロイの木馬に偽装します。

「この攻撃は、Unicodeなどのテキストエンコード標準の微妙な違いを悪用して、トークンの表示順とは異なる順序で論理的にエンコードされたソースコードを生成し、人間のコードレビュアーには直接認識できない脆弱性をもたらす」と論文で述べています。「Trojan Source(トロイの木馬ソース)」と呼ばれるこの攻撃は、ファーストパーティソフトウェアと業界全体のサプライチェーンの侵害の両方に対する直接的な脅威をもたらすものです。

この脆弱性は、コードコンパイラ、インタプリタ、IDE、およびソースコードリポジトリのセキュリティ上の弱点に繋がり、組織は更新をリリースする必要に迫られます。「Unicodeをサポートするコンパイラ、インタープリターおよびビルドパイプラインは、コメントまたは文字列リテラル内に終端文字のない双方向制御文字、および混合スクリプトの紛らわしい文字を含む識別子に対してエラーや警告を送出しなければなりません」と言われています。

さまざまなTrojan Source攻撃を実装する概念実証は、公式なGithubリポジトリにあります。

RLO拡張子偽装攻撃は古い手法ですが、人々がその脅威を認識しない限り、攻撃者はそれを使い続けて、新たな手法を開発し続けるでしょう。1つ確かなことがあります。それは、RLOのスプーフィング技術は、今後数年間、使われ続けることです。