カラースキーム:フィッシング攻撃内のロゴを検知する

Sébastien Goutal

—12月 05 2019

—1 分で読める

従業員がフィッシングメールを正確に特定して報告できたならば、それは、貴方も貴社も問題をうまく回避できた幸運な一日と言っていいでしょう。残念なことに、一度報告されて阻止されたフィッシング攻撃が同じユーザーの受信ボックスに何度も現れることさえあります。

そのことに不満を募らせたユーザーは、自分の報告は無視されているのだと考える一方で、企業は自社のフィッシング対策ソリューションが役目を果たしていないという印象を受けます。その真実は、ユーザーにとって、それは明らかに同じメールなのですが、フィルターにとっては全く別のものなのです。それはなぜでしょう?

メールフィルターは、メタデータ、HTMLコンテンツ、添付ファイルなどのメールの内容を絶えず分析しています。しかし、メールフィルターには、それが他の人々の目にどのように映るのかを見ることができません。

フィッシング犯のテクニック

フィルターによってフィッシング攻撃が検知されると、そのメールの内容が分析され、メールのシグネチャー、フィッシングURL、またはドメインが抽出されてブラックリストに登録されます。これは、フィッシングメールがそれ以降届けられるのを効果的に阻止します。コードの難読化とベイジアンポイズニングが、これに対するハッカーの手口です。

不可視のテキストや潜在的なコードの追加、URLリダイレクトや短縮ツールの追加、新しい正規リンクのメールへの追加に至るまで、シグネチャーや統計学を基本とするテクノロジーを混乱させる無数の巧妙な手口が存在します。

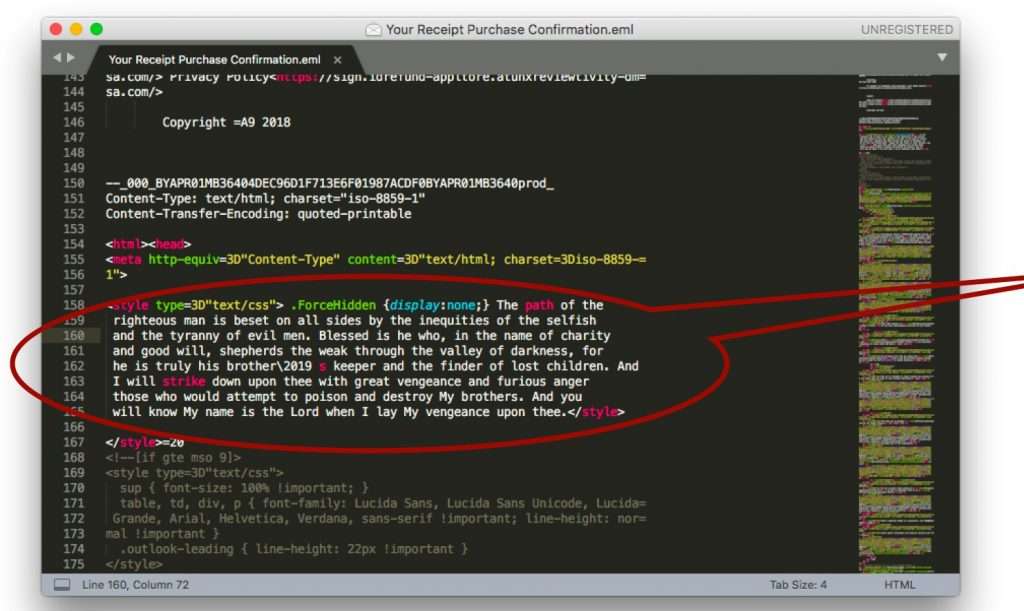

以下は、フィルター回避の手口の2つの例です。最初の例で、ハッカーは映画「パルプフィクション」のセリフを挿入しています。これは、ベイジアンポイズニング攻撃として知られており、ベイジアンフィルターのような統計学に基づくフィルターを妨害するためにデータが挿入されています。

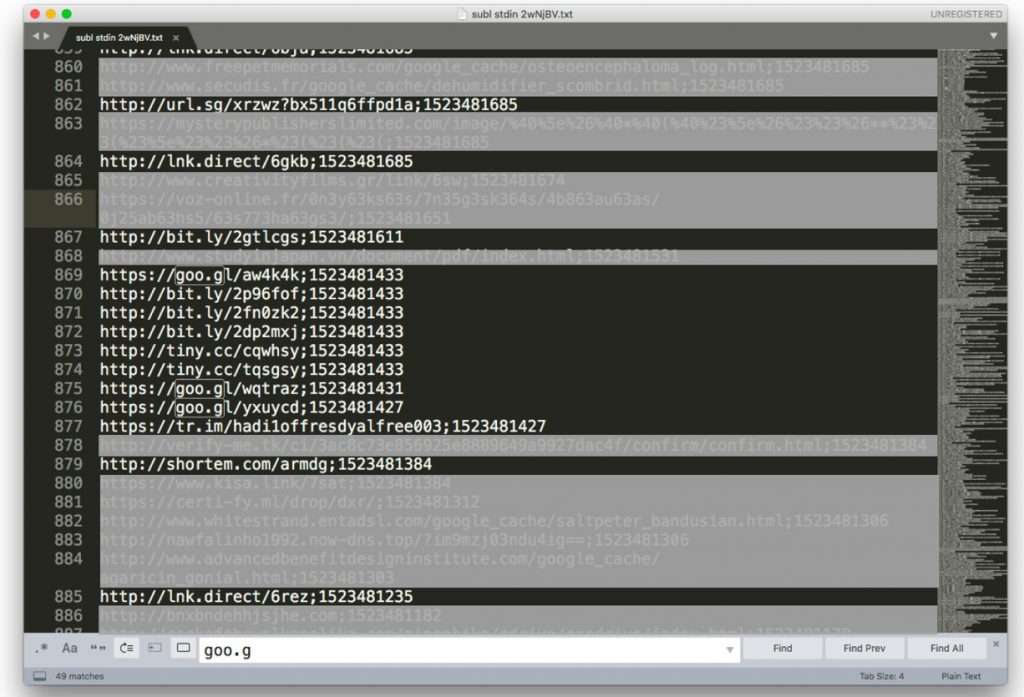

2つ目の例には、フィッシングリンクを隠すために使われた一連のURL短縮ツールが含まれています。

[関連項目]ハッカーがFingerprintとレピュテーションベースのメールセキュリティを打ち破る4つの方法

フィッシング画像入門

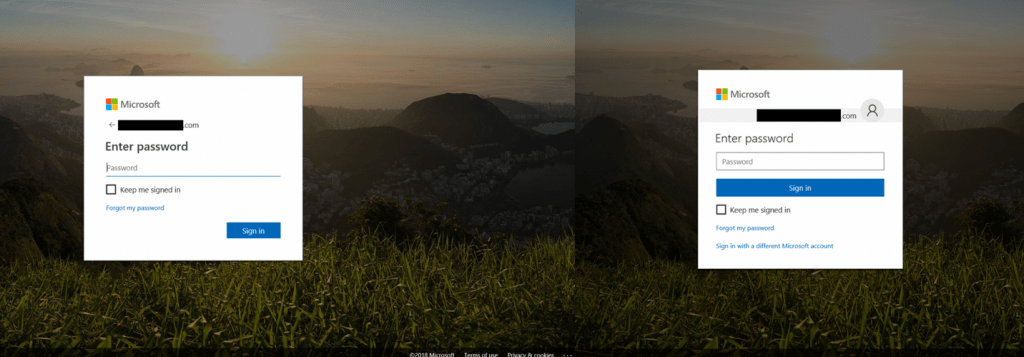

説得力のある方法でブランドになりすますために、フィッシング犯は、ブランドロゴや画像をフィッシングページに追加します。画像の質が高いほど、受信者に対するフィッシングページの説得力が強まります。以下はMicrosoftログインページの例です。Microsoftフィッシングページから本物のページを特定するように求められたら、ほとんどのユーザーは間違った選択をするでしょう。

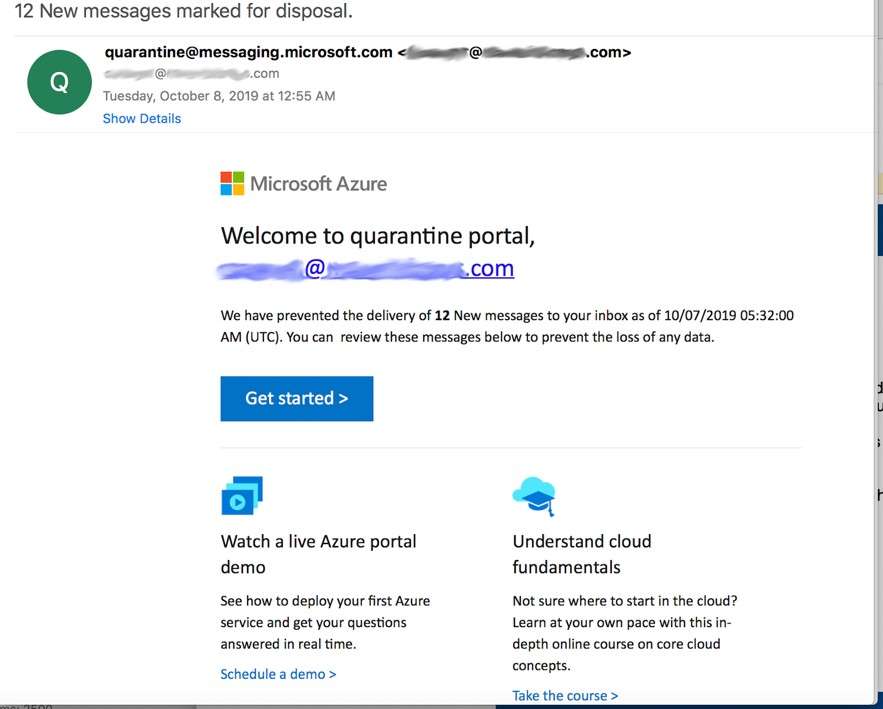

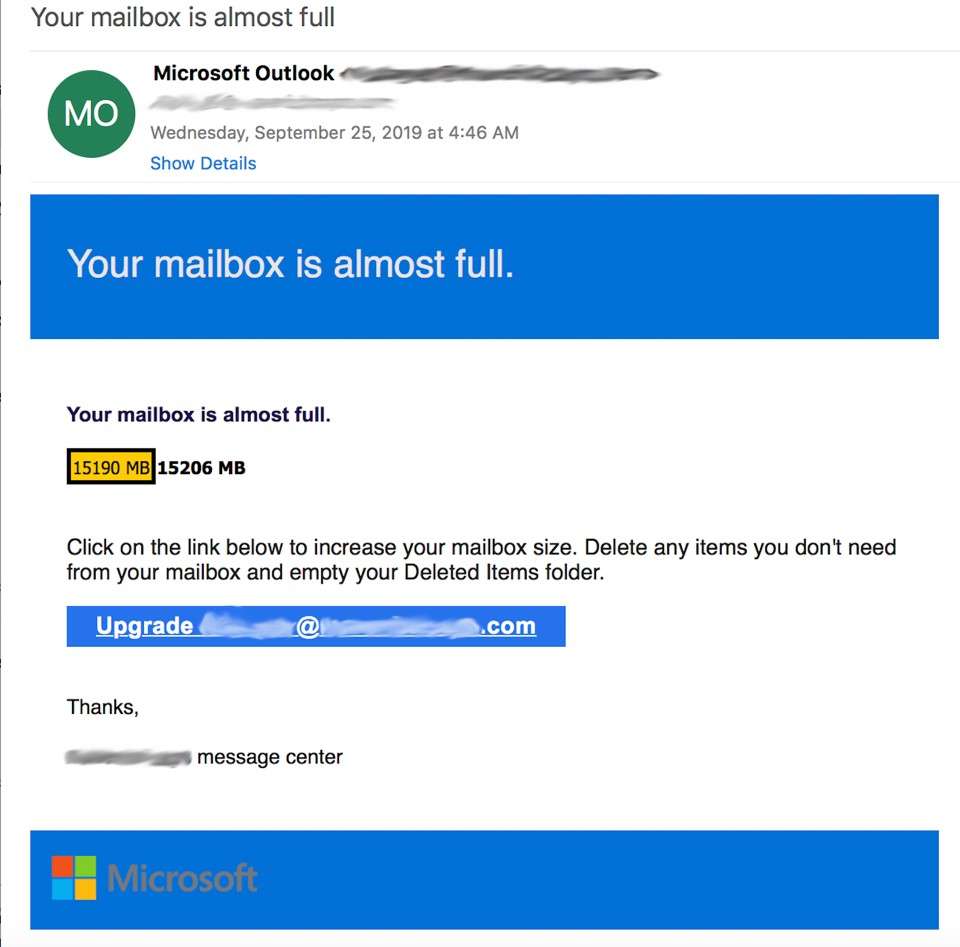

私たちは、明らかに素人が作成した完成度の低いフィッシングメールを受信します。しかし、テキストと画像の両方に非の打ちどころがない場合、フィッシング攻撃を検知するのはより困難になります。Vadeによって検知された以下のMicrosoft Azureのメールは、欠点も間違いもない、的確にブランディングされたメールの一例です。

[関連項目] Phishers' Favorites:Microsoftは5四半期連続1位の座をPayPalに奪われた

フィッシング攻撃における画像マニピュレーション

ある画像が、Fingerprintによって暗号学的ハッシュと特定されることがあります。しかしながら、その画像が少しでも変更されると、たとえそれがシングルビットであっても、暗号学的ハッシュは劇的に変化します。しかし、画像に対する変更自体は、実に些細であるため、正規のものと比べても人間にはその違いが分かりません。理論上は、過去に特定されたことのあるフィッシングメールに新しい変更されたロゴが付いていれば、そのメールは画像の暗号学的ハッシュのブラックリストを利用するフィルターを簡単にすり抜けてしまうでしょう。

上の例に加えて、フィッシング犯は、その他多くの手法を使って、テンプレート照合などの従来のComputer Visionアルゴリズムを活用するフィルターを回避しようとします。以下の例では、フィッシング犯は、かろうじて見て分かるMicrosoftの灰色のロゴを青い背景に挿入しました。テンプレート照合アルゴリズムは、色彩設定の些細な変化に対する回復力がないため、このMicrosoftのロゴの変異型を検知できません。

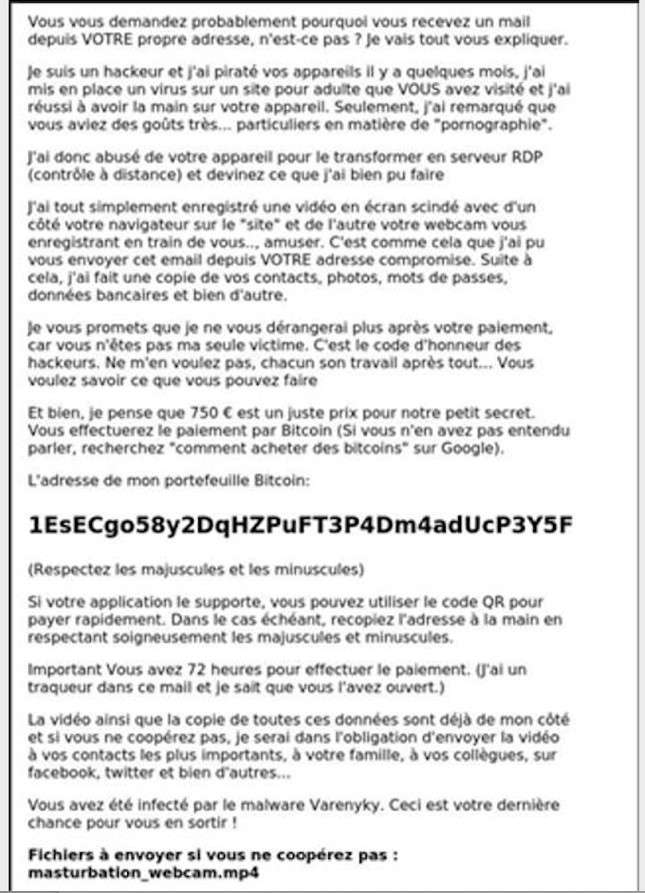

もう一つ別の例は、セクストーションメールで広く使われているQR Codeを使用し、被害者をビットコインのURLへリダイレクトして身代金を払わせる手口です。URLはメールフィルターによって簡単に解析され抽出されてしまうため、ハッカーは、Computer VisionとQR Code抽出を活用した技術だけしかURLを抽出して分析することができないQR Codeを挿入します。

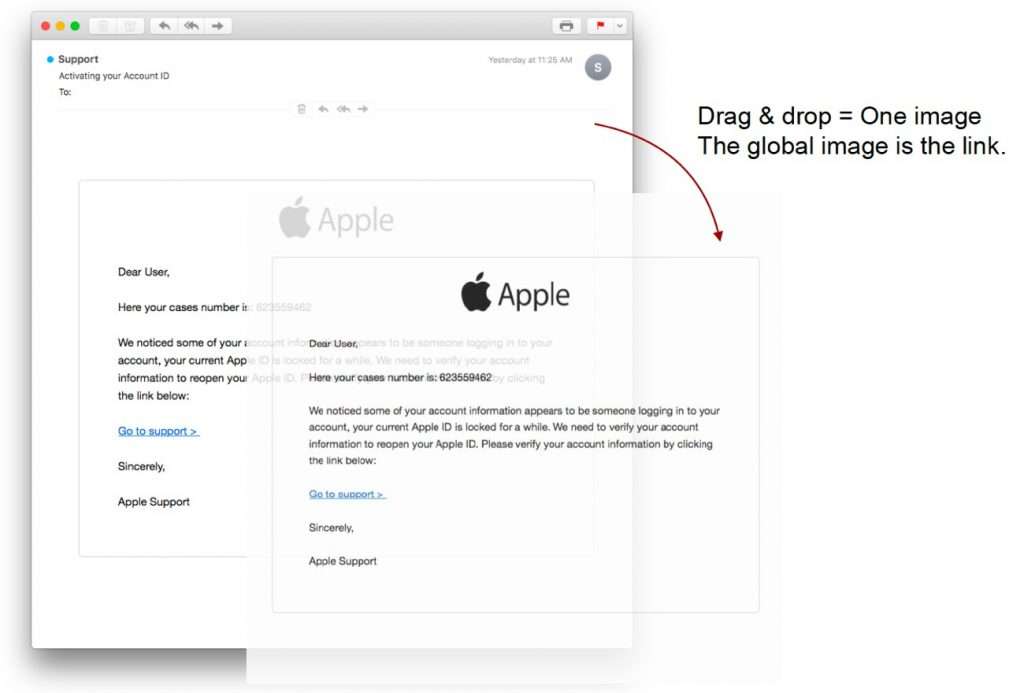

テキストベースの画像もまた、URLスキャニングやコードを基本とする検知を避けるために、フィッシング攻撃で使われるようになってきました。以下の例で、ハッカーはAppleメールの画像をメール本文に挿入しました。その画像は、ウェブサイトにホストされていますが、実はこれはクリック可能なフィッシングリンクです。

以下はフランスのVadeチームが検知したセクストーションメールです。上のAppleの例のように、このメールはテキストベースの画像、つまり、スクリーンショットであり、メール本文を装っています。

[eBook] SC Magazine Expert

Focus:受信ボックスを保護する

Computer Visionと画像検知

畳み込みニューラルネットワーク(CNN)を基本とするComputer Visionのアルゴリズムは、画像を人間が視覚で捉えるのと同じように解釈して確認します。VadeのComputer Visionエンジンは 、フィッシング被害が非常に多いブランドのロゴを検知するために、VGG-16とResNet CNNの最も一般的なCNNモデルを用いて開発されました。この両モデルの決定は、プロプライエタリアルゴリズムが組み合わせられることで、最高度の精度を実現します。目的はフィッシング検知の精度を高めて、セキュリティオペレーションセンターの活動を自動化し、知らぬ間にフィッシング攻撃でなりすまし被害に遭っているブランドに警告することです。

Vadeの研究チームは、事前に訓練済みのVGG-16およびResNetモデルを微調整するために転移学習を適用しました。まず、数千枚の画像を収集して、手作業でラベル付けしました。その後、ロゴ、背景画像、フォント、テキスト、色彩パターンなどのさまざまなグラフィカルリソースを使って、種々の異なる設定のロゴ画像をアルゴリズムに従って作り出しました。最終的に画像は、トリミング、ダウンサンプリング、手ぶれ加工、HSVカラースペースの変更などの様々な変換を経て、過剰適合を減らすため、言い換えれば、変化に対するモデルの回復力を高めるために、人工的に拡張されました。最終的に集められた20万枚程の画像は、その後モデルの微調整に利用されました。

このプロセスを通じて、モデルは、完全一致または類似した画像の有無を調べるアルゴリズムから画像を隠すためにフィッシング犯が使う手口の組み合わせを認識できるようになります。以下の作成された2つの画像は、モデルの訓練に使用されたものです。上のMicrosoftのフィッシングメールの例のように、ロゴを他の画像の上に配置して、ロゴが想定外の設定(位置、背景、ロゴ付近のテキストの存在)になっていても、モデルが認識できるように訓練します。

2D画像の特定のコーパスにおけるモデルの微調整もまた、VadeのComputer Visionテクノロジーによるロゴ検知機能が、Google Visionなどの汎用ロゴの検知テクノロジーが使われるさまざまな場面で、より高い能力を発揮することを示しています。例えば、Google Visionに対する国際的なベンチマーキング中に、Google Visionは意外にもこれらの著名なロゴ(Vade用の青色の境界ボックス、地上検証用の緑色の境界ボックス)を検知できなかった一方で、VadeのComputer Visionエンジンは、それらを検知しました。

フィッシングの将来

フィッシング攻撃は日ごとに進歩しています。最新の脅威に遅れを取らないために、フィッシング対策テクノロジーは、それらの脅威の高度化のレベルに適応していかなければなりません。Vadeは、ベンチマークテストでより多くのフィッシングロゴを認識し、 Google VisionのAPIロゴ検知機能よりも優れた性能を発揮しました。 Computer Visionエンジンは、例えば、Vadeに報告されるフィッシング脅威やユーザーが検索バーにURLを貼りつけて自動的にそのリンクが正規のものかフィッシングリンクかを調べられる当社の無料サービスであるIsItPhishing.aiなどに基づく新しい画像やロゴを使って常に更新されています。