スピアフィッシング攻撃の分析 Eメール

Romain Basset

—8月 01 2019

—1 分で読める

メールを前回精査したのはいつですか?送信者名から件名、タイムスタンプ、敬辞、本文、シグナチャーまですべて。あなたがその他の多忙な人々と同じ状況であれば、答えは恐らく、「一度もしたことがない」でしょう。 ハッカーはそれを知っています。スピアフィッシング攻撃 の成功率が高いのはそのためです。

スピアフィッシングメールには1つの目的があります:個人や企業からお金を騙し取ることです。ハッカーは、被害者にギフトカードの購入や、銀行送金、請求書の支払い、銀行口座や経路情報の変更を行うよう要求するなど、数多くの方法とさまざまな手口でこれを行います。なりすましから始まり、必ずと言ってよいほど最終的に緊急の要求を伴うスピアフィッシング攻撃は、標的型かつ個人的で、大抵の場合、経済的破壊力を持っています。中小企業を標的にする場合、ハッカーは、複数の攻撃の中で小さな商取引を要求します。これは、警戒心を起こさせにくくし、それによって成功の可能性が高まります。

スピアフィッシングメールを見分けるのは難しそうに見えますが、これらのメールに共通するいくつかの特徴があります:

送信者アドレス

メールの送信者は常に見た目と同じとは限りません。これは、サイバー犯罪者があるメールアドレスになりすます、メールのなりすましというテクニックによるものです。別のメールアドレスになりすますいくつかの方法があります。

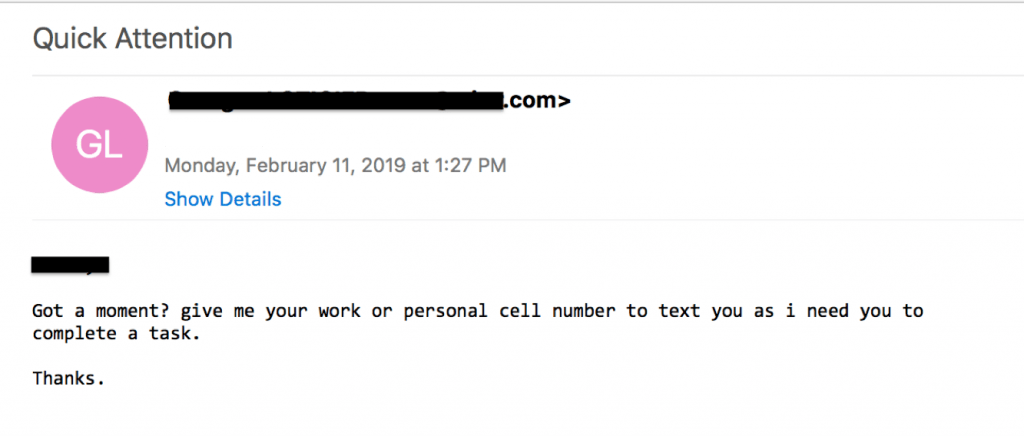

- 一目瞭然のなりすまし:送信者名がなりすましで、メールアドレスはそのまま。この戦略を用いることで、送信者は同僚など、あなたが知っている誰かに見えますが、メールアドレスは違います。表示名のなりすましとしても知られる、一目瞭然のなりすましは、最も一般的ななりすましです。これには実質的に技術的熟練は必要なく、実行するのが極めて簡単です。しかも人々は大抵の場合、送信者名を見るだけでメールアドレスは見ないため、効果的です。しかも、重役がこれらの個人メールアドレスを時々使うであろうことから、社員に勘違いさせることができます。モバイル機器では、メールアドレスが全く表示されないことも多く、大抵のユーザーは、送信名を展開してメールアドレスを確認することはしません。

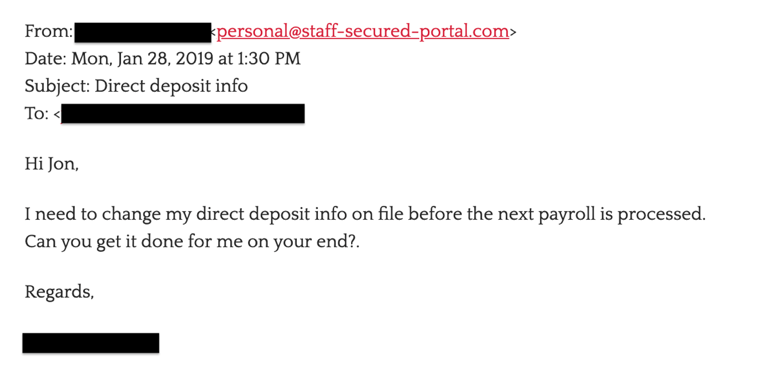

- ドメイン名のなりすまし:より高度であるものの、より見分けやすい、ドメイン名のなりすましでは、サイバー犯罪者は送信者のアドレスとして使用するメールアドレスを特定することができます。

この場合は、ユーザーにはメールが同僚などの信頼できるソースからのものかどうかを知る術がありません。SPF(Sender Policy Framework)、DKIM(DomainKeys

Identified Mail)、および DMARC(Domain Message Authentication Reporting &

Conformance)は、「既知の」送信者のパブリックリストに記載されていない送信者をブロックすることで、完全なドメインのなりすましから保護します。 - クロース・カズン:クロース・カズンのなりすましでは、メールアドレスが正規のメールアドレスとほとんど同じですが、僅かに違います。例えば、ドメインmycomany.comがmycompany.ltd.comや

mycompanyglobal.comになっています。ここでハッカーが期待しているのは、ユーザーがメールアドレスを細部まで見ず、この僅かな異常に気づかないだろうということです。SFPやDKIM、DMARCは、クロース・カズン・ドメインから保護することはできません。

メールアドレスのなりすましは、スピアフィッシングメールを成功させるための最初のステップです。被害者がメールアドレスをよく見ないか、メールアドレスが、実際のアドレスと全く同じレプリカである場合は、被害者は必ず誘い込まれてしまいます。

件名

メールの件名によく注意してください。スピアフィッシング攻撃には、「緊急」や「一刻を争う」などの見出し語のように、被害者が素早く反応するように設計された件名が含まれていることがよくあります。 メールがおそらく会社のトップ管理者やその他の有力者から送信されたものだろうことから、これらの見出し語は特に人を動かす力があります。これは被害者に警戒すべき兆候を無視させ、上司を満足させるために、すぐにメールをよく読もうとさせます。

プリテキスティング

すべてのスピアフィッシング攻撃にプリテキスティングが含まれているわけではありませんが、高度なハッカーは被害者を誘い込むためにこの戦術を使うことがますます多くなっています。プリテキスティングは、ハッカーが攻撃を開始するために1通または複数のメールで被害者をやりとりをする、ソーシャル・エンジニアリングの一形態です。

これは「ちょうど良い」被害者を特定するためにも用いられます。たとえば、ハッカーは一人のユーザーに接触し、そのユーザーが、銀行送金、口座振込情報の変更や大口購入の実行など、要求を遂行するためのリソースを持っているか尋ねるかもしれません。ユーザーが、要求に応えられないと返信した場合は、ハッカーは会社の担当者の連絡先を尋ねます。

[Webinair on Demand] The Anatomy of a Spear Phishing Attack

本文

一般原則として、金銭に関連する要求は、そのメールが正当なメールかどうか確かめるために、精査すべきです。 プリテキスティングは手口の一部であり、メールの本文は、フレンドリーな口調で始まり、徐々に最終的な依頼に入ってゆきます。以前は、スピアフィッシング犯罪者は、急いで金融取引を要求することで、すぐに獲物の追跡を始めていました。しかし、大口の金融取引の要求のように、そのような手法は大きな警戒心を呼び起こし、ハッカーたちは自らの失敗から学びました。

サイバー犯罪者は、「休暇はどうだった?」「昇進おめでとう」など、被害者について調査する間に手に入れた情報をもとに、気さくな会話を交わすことがよくあります。 これはやり取りに親しみを加え、被害者の警戒を緩めるのに役立ちます。

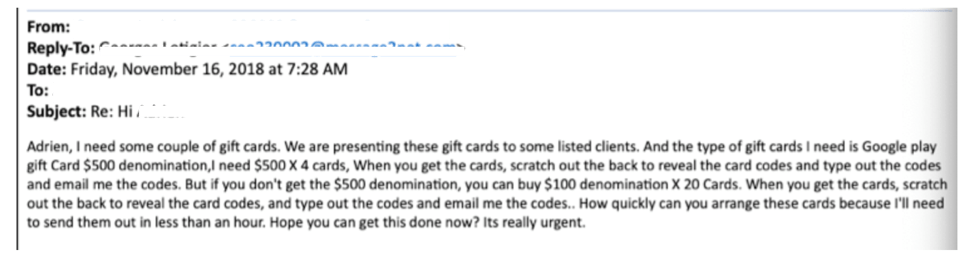

最初のやりとりを開始した後、スピアフィッシング攻撃者は、要求をします。これらの要求には、必ずと言ってよいほど、緊急性が伴います。これは被害者にプレッシャーを与え、その要求が不正なものかもしれないと考えることなく、直ちに行動させるように仕向けます。経営幹部からのものと偽って送信される要求は、被害者の行動を促す、さらにより強いプレッシャーを与えます。結果への恐れと、喜ばせたいという願いは、被害者に危険信号を見落とさせる、強力な心理的動因付け要因です。

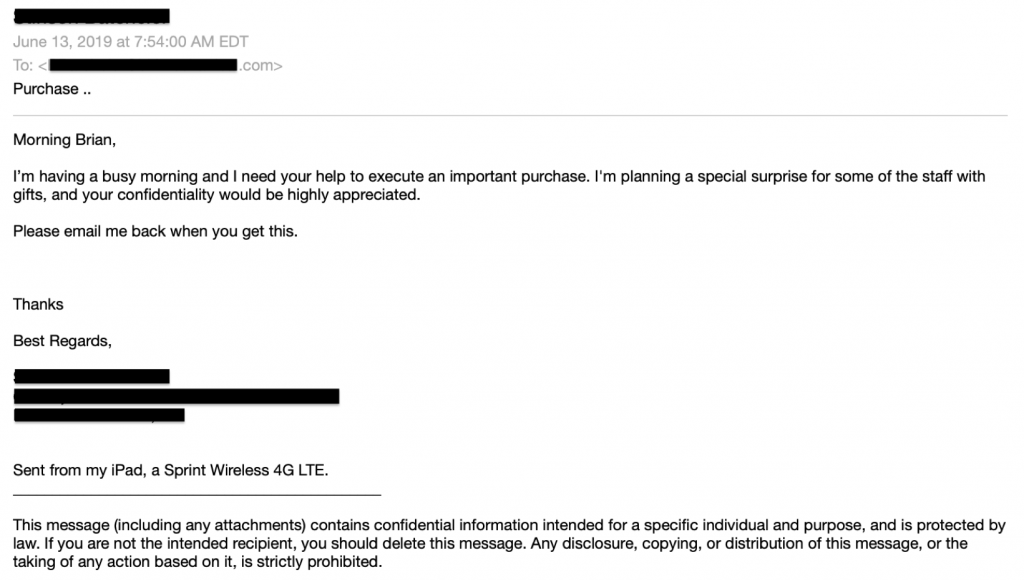

次の例では、CEOになりすましたスピアフィッシング攻撃者が、次の会議で会社の顧客にギフトカードを贈る必要があり、時間がないと告げます。「購入」「すぐに」「緊急」などの見出し語に注意しましょう。 これらの言葉がCEOから送信されたものであれば、社員はただちに行動するはずです。これらの言葉は、スピアフィッシングに非常によく見られるもので、Vadeの機会学習モデルは、メールを分析する際に、これらの言葉や見出し語を見分けられるよう訓練されています。

シグネチャー

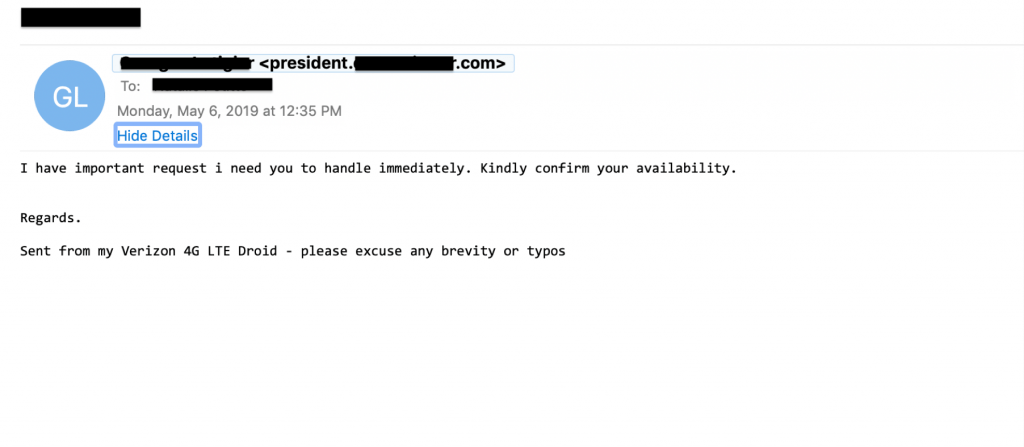

熟練のスピアフィッシング攻撃者は、なりすましている個人のものと一致するメールシグナチャーを使用します。完全に一致させることが不可能な場合は、追加情報を加えることで、偽りの安心感を作り出します。例えば、サイバー犯罪者が完全に一致するメールアドレスを作ることができず、代わりに、GmailやYahooメールアドレスを使用する場合は、シグナチャーにメールがスマートフォンまたはタブレットから送信されたことを伝える注記が加えられます。そうすることで、重役がビジネスメールを個人メールアドレスから送信したと、より信じやすくなります。

タブレットやスマートフォンから入力する際には、ミスもより多くなるため、スピアフィッシング攻撃者は、シグナチャーに「用件のみであることと誤字についての謝罪」を加えるでしょう。これで、未熟なスピアフィッシング攻撃者の特徴である稚拙な文章のメールを、重役が送ることもあり得るのだと思い込ませやすくなります。

貴社の顧客をスピアフィッシング攻撃から守る

顧客にスピアフィッシングについて教えることは、彼らをメールの脅威から守るために欠かせません。セキュリティに対する意識向上トレーニングに加えて、顧客のユーザーがスピアフィッシングメールに返信した場合に、直ちに失敗に気づき、その失敗から学べるよう、オンザフライのトレーニングが可能なソリューションを提供すべきです。

今日のメールセキュリティソリューションは、フィッシング攻撃に対してはより進化していますが、大半は、スピアフィッシングに対する保護が欠けています。URLや添付ファイルがないことなど、その攻撃の性質のため、スピアフィッシングメールを見分けることは極めて困難です。Office 365のためのVadeは、機械学習モデルを使用して、メールの送信元、コンテンツ、および背景を分析します。モデルは、メールのなりすましや暴言、スピアフィッシング特有の振舞いを見分けるために訓練され、最新の脅威に対してアップデートされた状態であり続けるために、新しいデータで、継続的に訓練されています。