中小企業が警戒すべきメール詐欺の種類

Adrien Gendre

—5月 30 2019

—1 分で読める

大企業に対する主要なサイバー攻撃は、風評被害、財務上の損失、顧客離れ、訴訟等を引き起こします。ただし、ほとんどの大企業は回復資金を持っています。中小企業、特に小規模企業にとって、その損害は回復不可能な場合があります。

なぜサイバー犯罪者は中小企業を狙うのか?

Switchfast Technologiesの2019年の調査によれば、中小企業幹部の51%は、自社がサイバー攻撃の標的になることはないと考えています。大企業のような高い収益もなく、悪評を立てることもできないため、中小企業はハッカーにとって最も利益の高い標的ではないかもしれませんが、最も脆弱です。比較的低予算でより少ないITリソースしか持たない中小企業は、すぐに簡単に利益を上げられる恰好のターゲットであり、メールがその攻撃手段となります。

たった1件のメールを使って、サイバー犯罪者は簡単に社員を騙し、中小企業の最も重要かつ機密なリソースへのアクセス権を入手できます。警戒すべき最も使用頻度の高いメール詐欺のタイプは以下の通りです。

フィッシング

昔のフィッシングメールは簡単に見分けることができた上に、必ずと言っていいほど文法的な間違いがあり、ばかげた依頼や要求をするものでした。未熟なハッカーは今も同じ間違いを繰り返していますが、熟練のハッカーの技術はとても高度化しているため、フィッシングメール阻止用のメールフィルターを簡単にすり抜けてしまいます。

今日のフィッシングメールやウェブページは、たいてい本物と見分けがつきません。通常、それらのメールは、クレジットカード会社や銀行、またはDropboxやOffice 365のような仕事上利用しているサービスなど、被害者と取引のある会社になりすまします。非常に標的型の攻撃では、ハッカーは取引のある業者を特定して、その業者のフォント、ロゴ、画像、メールシグネチャー、免責条項までを複製します。このレベルの高度化は比較的最近のものであるため、多くの中小企業はそれに対応できていません。Switchfastの報告によれば、中小企業の社員の65パーセントは、現在の勤務先で就業中にフィッシングテストを受けた経験がないそうです。

あなたは、フィッシングページを見分けることができますか?

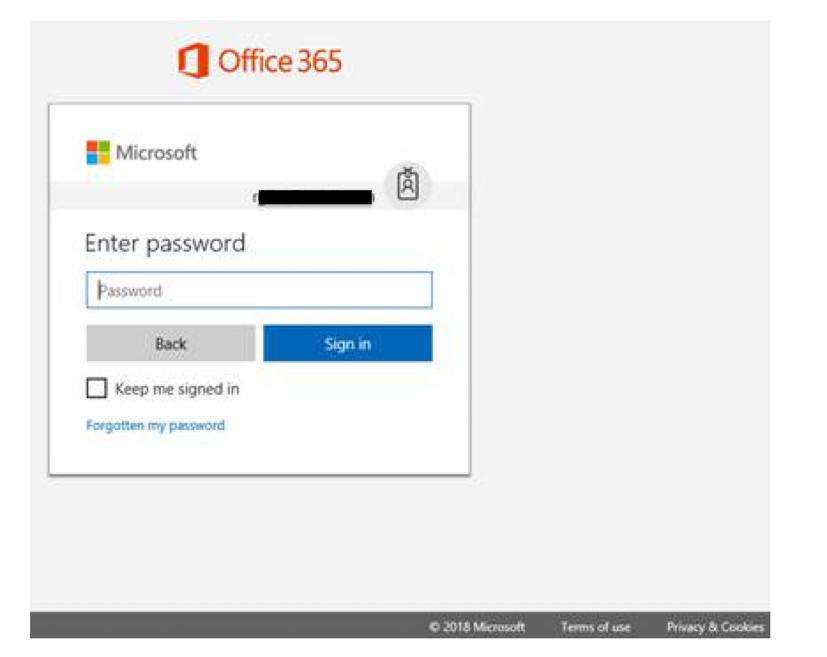

フィッシングメールの顕著な特徴は悪質リンクです。典型的なフィッシングメールは、リンクをクリックしてOffice 365や人事プラットフォームのようなプロダクティビティ・スイートのアカウントにログインするように被害者に求めます。そのリンクは被害者を業者のウェブページと全く同じように見える複製フィッシングページへ移動させます。一度誘い込まれた被害者は、アカウント認証情報や個人情報を入力します。

ブランドのなりすましに関しては、ハッカーは銀行を好んで使いますが、クラウドサービスはそれに勝る人気を得ています。Microsoftは、Bank of Americaのような人気ブランドやPayPalのような数百万件の銀行口座番号を保管することで知られるテクノロジー企業などの人気のターゲットを上回って4四半期連続でなりすましブランド第1位の座を保っています。

以下は、ハッカーが仕掛ける最も一般的なメール詐欺のほんの一例です。

- Office 365認証情報フィッシング:被害者は、Office 365へのログインや共有ファイルへのアクセス、アカウント情報の更新、ボイスメッセージの再生などを求めるメールをMicrosoftから受信します。リンクは被害者を偽物のしたOffice 365ページへ導きます。被害者が認証情報を入力すると、ハッカーは他の認証情報を収集して、Office 365スイート全体へのアクセス権を入手します。

- 偽造請求書の添付:この種の詐欺では、ハッカーはメールで偽のインボイスと注文キャンセル用のリンクを送信します。そのリンクは被害者をフィッシングページへ移動させ、そこで被害者は、結果的に盗み取られることになるアカウント認証情報を入力するように求められます。

- 人事フィッシング:人事プラットフォームになりすましたハッカーは社員にメールを送信し、人事ポータルサイトにログインして個人情報を更新するように求めます。ハッカーは被害者の認証情報をフィッシングページから盗み出したら、生年月日、社会保険番号、銀行振込用の口座情報といった全社員の個人特定情報へのアクセス権を手に入れることができます。

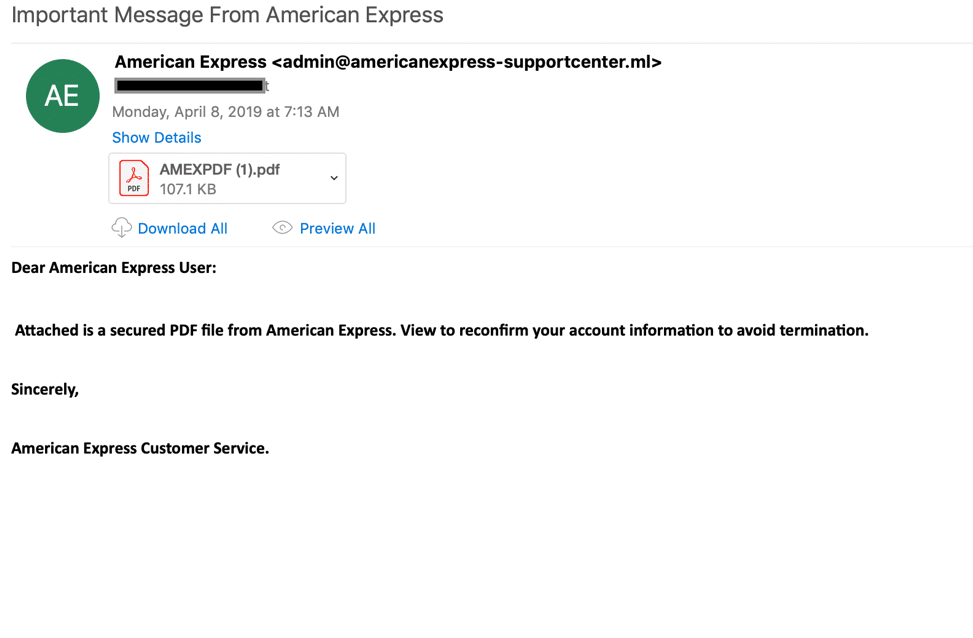

- 支払情報更新攻撃:この種のメールは、被害者にアカウントや購読情報が取り消された、または停止されたと警告して、自分のアカウントにログインして支払情報を入力するように求めます。これらの攻撃は、銀行や Amazon、Netflix、Apple、Microsoftなどのテクノロジー企業になりすまします。

スピアフィッシング

フィッシングとスピアフィッシングの違いはわずかですが効果的です。スピアフィッシングメールにはリンクが含まれておらず、その代わりに、ソーシャルエンジニアリングの手法で被害者を騙します。被害者の個人情報の大半を管理しているソーシャルメディアのプラットフォームを使って、サイバー犯罪者は被害者の考え方や行動を知ることができる私生活情報にアクセスします。この情報を使って、サイバー犯罪者は、被害者が即座に反応するようなスピアフィッシングメールを作成し始めます。

多くのスピアフィッシングメールは、CEOのような地位の高い社員になりすまして、より地位の低い社員を狙います。CEOから依頼を受けると、被害者は直感的な反応を示します。つまり、被害者はすぐに行動を起こして依頼されたことを成し遂げたいと思います。これは非常に標的型であり、実に効果的です。被害者は、依頼されたことをやり遂げなかった場合の影響を恐れたとか、単に緊急の依頼を成し遂げたことで有能な社員だと思われたかったという理由を述べることが多くあります。

スピアフィッシングメールは企業よりもむしろ個人になりすますものであるため、必要なのは、なりすました送信者のメールアドレスの偽装だけなので、サイバー犯罪者たちにとって、スピアフィッシングの作成は比較的に容易です。ここでハッカーが期待しているのは、被害者がメールアドレスを確認せずに、送信者からのメッセージを見ただけで反応するだろうということです。

以下はVadeが確認した最も多く使われているスピアフィッシングの攻撃手段です:

ギフトカードの依頼:多くの場合、CEOと称する人物は、まず依頼を実行する時間があるかとその社員に尋ねます。被害者がそれに反応したら、攻撃者はギフトカードを購入してカードの裏面に記載されているコードを送るように被害者に求めます。この種の依頼には常に緊急性が伴います。これは、すぐに行動しなければならないことを被害者に納得させ、依頼をやり遂げなかった場合の影響に不安を抱かせることが狙いです。

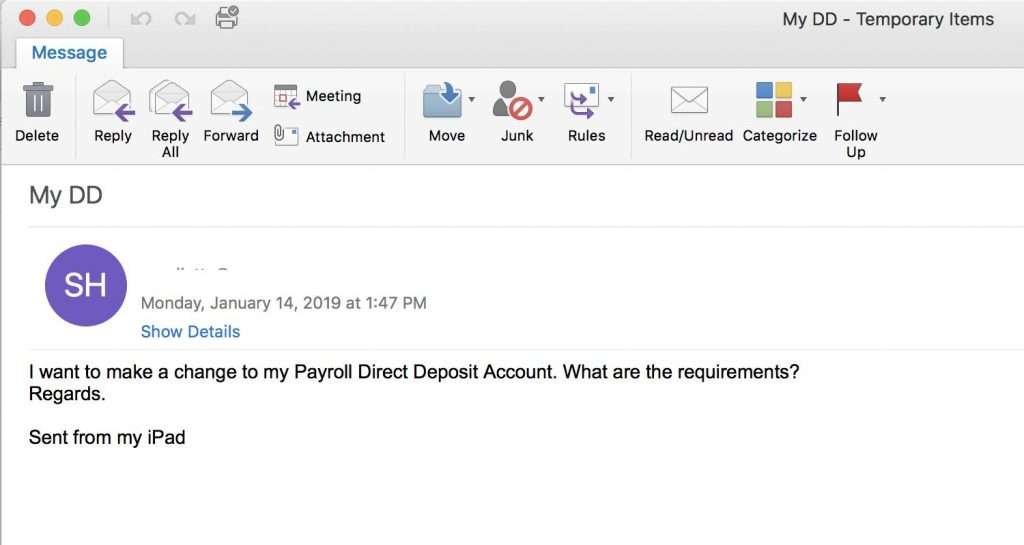

振込先口座の変更:フィッシング詐欺の変化形であるこのスピアフィッシングは、社員になりすまして人事担当者を標的にします。メールの中で、社員だと称する送信者は、人事担当者に自分の給与振込用の銀行口座番号の変更を依頼します。そして給料日になると、給与はサイバー犯罪者の口座に振り込まれます。

電信送金の指示:ビジネスメール詐欺(BEC)の名でも知られるこのスピアフィッシング攻撃は最も大きな損害を出します。サイバー犯罪者は経営幹部を装って、会社の財務にアクセス権のある仕事関係者を標的にします。犯人は、ある顧客または業者に緊急の電信送金をするように依頼して、被害者は何も知らずに不正な銀行口座に送金してしまいます。

インボイス添付攻撃:フィッシング攻撃のこの変化形の場合、メール内にリンクは存在しませんが、添付ファイルの隅々にマルウェアが散りばめられています。サイバー犯罪者は偽の(緊急の)インボイスを社員に送信します。一度開封されると、そのファイルはマルウェアを実行し、それはシステム中に拡散しますが、ほとんどの場合、その目的は口座認証情報とキーストロークを記録することです。

メール詐欺から中小企業を守る

社員の意識向上はあらゆるビジネスにおいて重要ですが、特にITリソースが比較的少ない中小企業にとって重要度が高くなっています。定期的なセキュリティ意識向上トレーニングを実施することによって、新入社員にメール詐欺について教えるだけでなく、すでに在籍している社員がセキュリティに対する高い意識を持って行動できるようになります。さらに、社員がフィッシングリンクをクリックしたり、スピアフィッシングメールに返信したりしてしまった時に、トレーニングをその場で実施することが必要です。これによって、そのインシデントはトレーニングに直結します。

未知の脅威をスキャンできるメールセキュリティフィルターに投資しましょう。レピュテーションおよびシグネチャーベースのメールフィルターは、ブラックリストに載っているIPやフィッシングURLなどの既知の脅威を特定して阻止することしかできません。これらの時代遅れの脅威検知方法は、健全なURLのリダイレクト、カズンドメインの作成、マルウェアコードの特徴の変更などのさまざまな手法を駆使してフィルターをすり抜けようとする今日の高度化したハッカーに太刀打ちできません。中小企業の72パーセントが、エクスプロイトとマルウェアが既存の保護システムをすり抜けたことを報告していることから、高度な脅威対策を備えることがかつてないほどに重要であることが分かります。