ハッカーがクリプトフィッシング詐欺でTrustWalletになりすます

Natalie Petitto

—6月 30 2022

—0 分で読める

6月12日、Vadeは、悪意のあるZendeskアカウントから送信された5万件を超えるフィッシングメールの波に気づきました。あるキャンペーンでは、ハッカーがTrustWalletになりすまして、洗練されたTrustWalletのフィッシングページでユーザにリカバリーフレーズを漏らすようにそそのかしています。

TrustWalletのフィッシング攻撃

イーサリアムウォレットかつ暗号通貨ウォレットストアであるTrustWalletは、NFT(非代替性トークン)を保管するための人気のあるプラットフォームです。ハッカーはニュースサイクルを中心にフィッシングキャンペーンを展開していることで有名です。NFTと暗号通貨全体がここ数週間で大幅に落ち込んでいるため、神経を尖らせている投資家は暗号アカウントに関するメールに素早く反応する可能性が高くなっています。

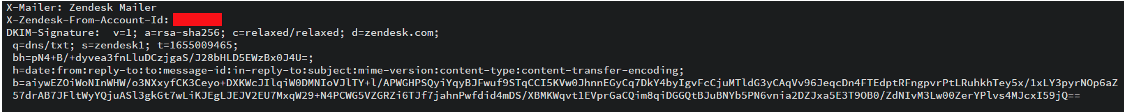

フィッシングメールはZendesk.comのドメインから送信されています。このドメインは、信頼できる評価の高いドメインであるため、ハッカーは検出を逃れることができます。

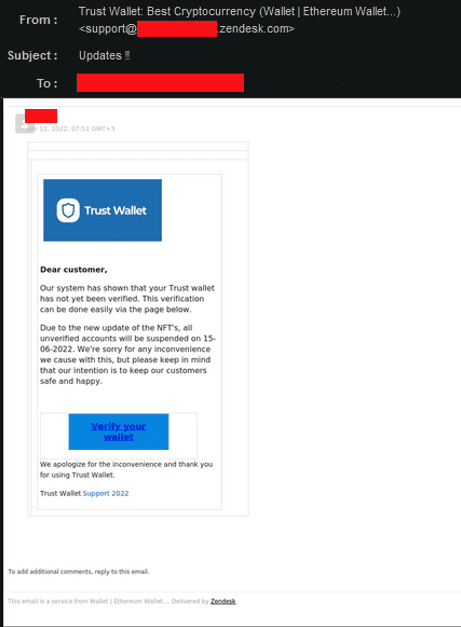

フィッシングメール自体がTrustWalletブランドになりすましています。以下のメールから分かるように、このTrustWalletのロゴはTrustWalletの公式ロゴと一致しており、「Support 2022」というタイトルのサポートリンクも組み込まれています。 さらに、Zendeskの正当なフッターがメールの下部に表示されているため、既知の信頼できるブランドが持つ正当性がメールに加わっています。

フィッシングメールは、NFTの更新があったため、ウォレットを確認する必要があることをユーザに通知します。メールは、ウォレットの確認に失敗すると、アカウントが停止されると警告しています。CTA「Verify your wallet(ウォレットの確認)」のフィッシングリンクをクリックして、6月15日までにアカウントを確認するようにユーザに促しています。

このフィッシングURLはs.id.で短縮されています。 これはリンク短縮サービス兼マイクロサイトビルダーであり、ハッカーは、これを使ってフィッシングリンクを難読化し、クリック数やロケーションなどの統計情報を提供するS.idの分析ダッシュボードを介してフィッシングキャンペーンを追跡できます。

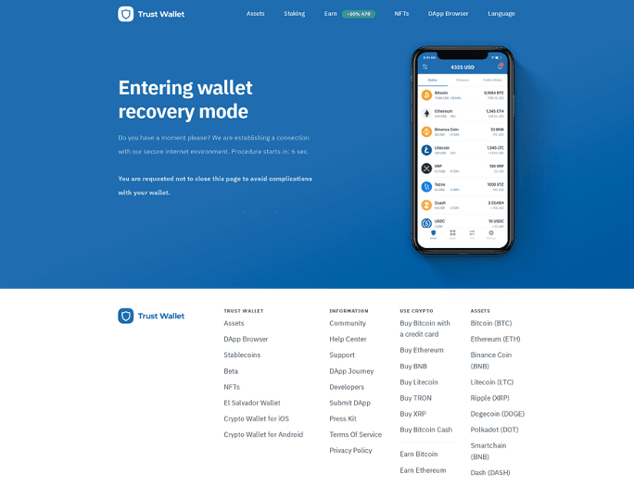

リダイレクトされたURLは、Elementor Cloudでホストされている(また、そこで作成された可能性もあります)Webサイトにつながります。Elementor Cloudは、WordPressWebサイトの作成とホスティングに特化したサービスです。フィッシングWebサイトには、TrustWalletの公式Webサイトと同様のデザインと同じセクションが使われています。

TrustWalletのフィッシングページ

フィッシングページには、「安全なインターネット環境を開く」ための10秒間のカウントダウンが表示されます。 このメッセージによって、Webサイトのセキュリティに対するユーザの信頼が高まります。カウントダウンが終了すると、悪意のあるページがトリガーされます。

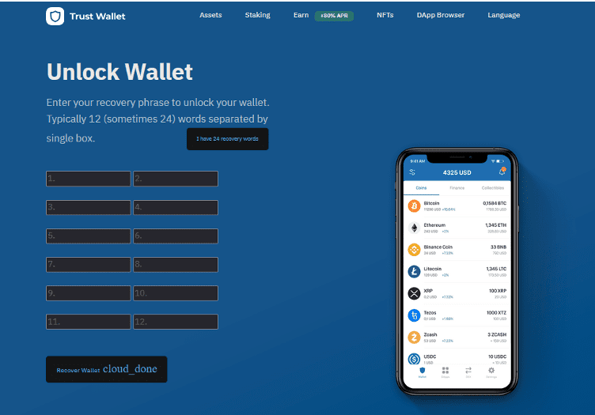

リカバリーフレーズが組み込まれた最終的なTrustWalletフィッシングページ

リカバリーフレーズが組み込まれた最終的なTrustWalletフィッシングページ

ユーザは、ウォレットのロックを解除するためにリカバリーフレーズを入力するように求められます。ほとんどの暗号通貨ウォレットは12ワードのリカバリーフレーズを使用しますが、24ワードの場合もあります。ハッカーはそのことを考慮しており、ユーザが実際に24ワードのリカバリーフレーズを使用している場合にクリックするボタンが組み込まれています。この手法によって2つのことが達成されます。まず、両方の状況に対応できるようになっているため、ユーザから見たフィッシングページの正当性が高まります。次に、フィッシングページは、12ワードまたは24ワードのリカバリーフレーズからの認証情報を受け入れることができるため、フィッシングキャンペーンの範囲が広がります。

悪意のあるアカウントからのフィッシングの認識

送信者のメールアドレスを検査することは、フィッシングにおいてメールスプーフィングの兆候がないかメールを精査する上で重要なステップですが、攻撃を認識するだけでは必ずしも十分ではありません。このTrustWalletフィッシング攻撃の場合と同様に、悪意のあるZendeskのメールは悪意のあるものですが、メールアドレスは正当なものであるため、ドメインを検査しても攻撃を認識するのに役立ちません。

このフィッシングメールのテキストは、他のフィッシングメールがひどく文法的におかしいものであるのに比べればそこまでひどくはありませんが、完璧でもありません。「We’re sorry for any inconvenience we cause with this(この件でご不便をおかけして申し訳ございません)」は、メールを注意深く読めば、ほとんどのユーザが疑わしいと認識できるぞんざいな構文です。これらの間違いを認識できるようにユーザをトレーニングすると、ユーザが最初のパスでだまされた場合に、このフィッシングメールを特定するのに役立ちます。

最後に、フィルタは既知のフィッシング手法をより正確に識別してブロックできるようになってきているため、ハッカーは検出をすり抜けるための新しい手法を調整して開発しています。そのため、フィッシングの認識トレーニングは、ハッカーが使用する最新の技術を反映したものであるように、継続的に更新することが必要です。