BEC詐欺:犠牲者にならない方法

Adrien Gendre

—12月 15 2022

—1 分で読める

自社の従業員が、あなたから未払いの仕入先請求書の支払いを指示するメールを受信したと想像してみてください。あなたは出張中で正式な手順で処理する時間がありませんが、その従業員は信頼できるし、緊急で処理しなければなりません。あなたのメールには、電信送金の指示と口座番号が記載されています。

差し迫った状況を理解した従業員は、あなたの依頼を迅速に処理します。ただし、1つ問題があります。あなたはそのメールを送信していません。ハッカーがあなたのメールアドレスを偽装し、従業員を騙して不正な口座に送金させたのです。あなたはビジネスメール詐欺(BEC)の被害者です。このようなBEC詐欺は架空の脅威ではなく、世界中の企業でのコミュニケーションを悪用する非常に現実的な問題です。

IBMとPonemon Instituteの調査によると、BEC詐欺は、2021年に全世界で平均489万ドル(米ドル)の損害を企業にもたらし、2番目に被害額の大きなサイバー攻撃の種類となっています。BEC攻撃はスピアフィッシングとしても知られていますが、その期間中のすべてのデータ侵害の6%を占めました。

BEC詐欺は、あらゆる種類と規模の組織に影響を与えますが、中小企業(SMB)とマネージドサービスプロバイダー(MSP)は特に被害を受けやすくなっています。SMBとMSPには、大企業のようなサイバーセキュリティリソースとチームが不足しているため、金銭的報酬を求めるハッカーにとって恰好の標的になっています。SMB10社のうちおよそ8社が、メールプロバイダーが提供する基本的なメールセキュリティに依存しています。これは、なぜ過去12か月間にSMBの69%がメールセキュリティをすり抜ける重大なデータ侵害を経験したのかを理解するのに役立ちます。

この記事では、BEC詐欺の脅威、ハッカーがよく使う手法、および組織が悪用されないために導入すべきソリューションについて検討します。

BEC詐欺の脅威

BEC詐欺は、フィッシングやマルウェア攻撃とは異なるが同等に危険なサイバー脅威をもたらします。BEC詐欺は、メールを基本としたソーシャルエンジニアリング手法を用いて、被害者に望み通りの行動を取らせようとするサイバー脅威であり、多くの場合、金銭的な負担を伴います。

BEC詐欺は、フィッシングメールのようにブランドになりすますこともなければ、悪意のあるリンクや添付ファイルが組み込まれていることもありません。彼らは、被害者が知っている個人になりすまし、テキストのみで構成されている脅威を使って、多くの場合、下調べを基に高度に標的を絞った攻撃をしかけます。

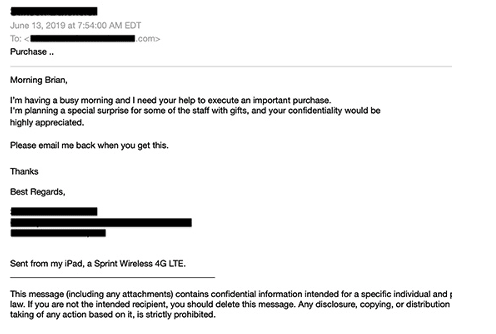

スピアフィッシングメールの例

BEC詐欺による損害と壊滅的な被害には次のようないくつかの要因が関係しています。

- 1. 検出率。BEC詐欺には悪意のあるリンクや添付ファイルが組み込まれていないため、メールセキュリティツールによるフィルタリングは、より困難です。

- 2. 職場事情。BEC詐欺は、職場に付きものである仕事上のプレッシャーや社会的なプレッシャー付け込んで、被害者をたやすく悪用します。たとえば、従業員は、多くの場合、上司や同僚の期待以上のことをしたいと考えます。上司から緊急の用事を頼まれたら、彼らはその要求性を疑うことなく、その要求を満たさなければならないと思うかもしれません。また、報復行為を恐れるあまり、被害者が懸念を口にする見込みは限られています。

- 3. 正当性。また、一般的にBEC詐欺は、被害者の目には、他のメールがもたらす脅威よりも正当なものに見える傾向があります。ハッカーは、この記事の後半で取り上げる一般的なスピアフィッシングの手法を使って、うまくそのような印象を与えることがあります。また、リンクや添付ファイルがないために、受信者が油断してしまう場合もあります。また、BEC詐欺では、侵害されたアカウントが使用されることが多く、それによって、ハッカーは正当なメールアドレスを兵器にして過去のやりとりにアクセスし、ターゲットのおかれている状況について情報を集めることができます。

BEC詐欺の種類

前述のように、BEC詐欺にはいくつかの種類が存在し、それぞれが個人や組織を悪用するために、次のような異なるアプローチをとっています。

- 1. 電信送金詐欺。CEO詐欺とも呼ばれるこの形式のBEC詐欺は、会社役員になりすまして、被害者に不正な口座に送金するよう要求します。ハッカーは被害者に業者への支払いや高額な購入を依頼することがあります。

- 2. ギフトカードの依頼。この攻撃では、ハッカーが役員や上級管理職になりすまし、被害者にメールの送信者のためにギフトカードを購入するよう要求します。

- 3. 口座振込詐欺。この攻撃は人事部の従業員を標的にしかけられ、従業員の給与をハッカーが管理する不正なアカウントに振り込ませようとします。

- 4. 確定申告詐欺。W-2詐欺としても知られるこの攻撃も、人事担当者を標的にし、従業員の納税申告書を要求します。ハッカーは通常、この企てにおいて役員や上級管理職になりすます。

BEC詐欺の手口

BEC詐欺にはいくつかの形態がありますが、いずれもソーシャルエンジニアリングによって被害者を悪用するための実証済みの一連の手法に依存しています。

- 1. プリテキスティング。一見無害に見えるメールを送信して、被害者の警戒を緩め、信頼を得る手口です。ハッカーは、被害者からの回答を引き出すために、自由回答式の質問をすることがよくあります。被害者が返信すると、ハッカーのメールアドレスはホワイトリストに登録されます(メールがなりすましで、組織のネットワーク外から発信されたものであることを前提としているからです)。ハッカーは、この手法によって被害者との信頼関係を築き、それを後で悪用することができます。

- 2. 緊急の用件を頼む。ハッカーは、被害者が限られた時間内(数分あるいは数時間など)に要求に応えなければならないという幻想を作り出します。それによって、被害者はさらなるプレッシャーを受け、その要求を十分に評価しないまま慌てて行動してしまうことがあります。

- 3. モバイルメールを送信する。ハッカーは、モバイルデバイスからメールを送信しているように見せかけます。それにより、外国の脅威アクターによくある綴りや文法の間違いが正当化されるとともに、その用件の緊急性が強調されます。この手法を成功させるために、ハッカーは出張中であると主張したり、メールに「iPhoneから送信」などのモバイル署名を組み込んだりすることがあります。

BEC詐欺を防ぐ

すでに説明したように、BEC詐欺を検出するのは困難です。従来のメールセキュリティソリューションは、多くの場合、次の3つの理由からBEC攻撃の防御として不十分です。

- 1. 動的で未知の脅威。セキュアメールゲートウェイ(SEG)のようなソリューションは、レピュテーションベースおよびシグネチャベースのスキャナーを使って検出します。そのため、それらのソリューションは過去の情報に完全に依存することになり、実際にまだ出回っていない脅威を識別できなくなります。

- 2. テキストのみの脅威。従来のメールセキュリティソリューションには、BEC詐欺の不自然な悪用パターン(フラグワードや切迫感を生み出す言い回しなど)を識別する能力がありません。

- 3. 内部保護。設計上、SEGは組織の内部環境の外に配置されるため、最初の検出をすり抜けた攻撃や内部アカウントからしかけられた攻撃を受ける危険が残ります。

BEC詐欺から保護するために、組織は次の防止策を導入すべきです。

1.別の方法で緊急の依頼を検証する

緊急の電信送金の依頼など、疑わしいメールを受信した場合は、被害者は別の手段で送信者に連絡して、そのメールの正当性を確認する必要があります。電話やテキストメッセージで確認すれば、不正なメールかどうかがすぐに分かるため、組織や顧客、パートナーを重大な経済的損失から救います。この防止策は万能ではありませんが、保護レイヤーを提供するため、自社の政策と慣行に組み入れるべきです。

2.ユーザの認識トレーニング

すべてのサイバー脅威と同じく、組織の攻撃面における最大の弱点はユーザーです。また、ユーザーは、BEC詐欺を阻止するための最後の砦でもあります。そのため、BEC攻撃をリアルタイムで発見して対応できるようにするユーザーのセキュリティ意識向上トレーニングに投資する必要があります。

ユーザーのセキュリティ意識向上トレーニングプログラムには、いくつか種類があります。最大の学習成果を得るには、既定の間隔で提供される一般的なシミュレーションや教室でのトレーニングの先に目を向けなければなりません。これらは最も一般的な教育プログラムの1つですが、内容、背景、タイミングの点で、実際のサイバー脅威の遭遇体験との結びつきが薄いです。

代わりに、各ユーザーの普段のメールのやりとりの内容と背景を反映するようにパーソナライズされ、実際の脅威に遭遇したときに自動的に自己配信するトレーニングをご検討ください。このトレーニングは、学習に最適なタイミングで、最も効果的な形式でユーザーに提供されるため、ユーザーのサイバーセキュリティにおける行動と慣行が改善される可能性を高めます。

たとえば、VadeのThreat Coach™は、ユーザーがメール経由の脅威を開くと、その時点でそのユーザーの普段のメール体験を模した学習を提供して教育します。

3.AIによる脅威の検出と対応テクノロジー

組織には、BEC詐欺を予測的に防衛し、ハッカーが用いる手法を検出できるメールセキュリティソリューションが必要です。そのためには、レピュテーションおよびシグネチャベースのフィルタに依存する基本的なメールセキュリティ ツールの機能以上のテクノロジーが必要です。人工知能(AI)を活用する脅威の検出と対応のテクノロジーは、組織が必要とする将来を見据えた優れたソリューションを提供します。

AIによる脅威の検出と対応のソリューションは、次のようなAIテクノロジーと機能のコアセットを組み合わせて、BEC詐欺による悪用を防ぎます。

- 1. マシンラーニング。マシンラーニング(ML)アルゴリズムは、メールの文脈と内容を分析して、テキスト内の不正なパターンを特定します。MLはまた、従業員の間の普段のコミュニケーションパターンの基準値を確立する匿名プロファイルを作成します。この基準値を使って、スプーフィング手法やメールトラフィックの変動などの異常を識別します。

- 2. 自然言語処理。自然言語処理モデルは、テキスト内の文法や文体の不自然さを検出し、フラグワードや切迫感を生み出す言い回しなどの潜在的な脅威を識別します。

- 3. フィードバックループ。脅威インテリジェンスの大規模で最新の関連データセットをAI テクノロジーに継続的にフィードして、アルゴリズムの精度と正確性を向上させます。

- 4. APIアーキテクチャ。AIによる脅威の検出と対応のテクノロジーは、内部環境内に配置され、ネイティブアプリケーションと統合して、内部の脅威やインサイダー攻撃に対する保護を提供します。

AI は、あらゆる業界で最も有望な分野の1つになりました。サイバーセキュリティに関しては、実際の機能に関係なく、製品のマーケティングに使われる流行語にもなっています。本物のAIを活用したサイバーセキュリティソリューションを確実に採用するには、前述の機能を備えた製品をお探しください。

たとえば、Vade for M365は、マシンラーニング、自然言語処理、Computer Visionを活用して、メール経由の既知または未知のすべての脅威を検出してそれらに対応します。また、このAPIベースのソリューションは、世界中の14億個以上のメールボックスから得たリアルタイムの脅威インテリジェンスを継続的に活用して検出と対応機能の精度と正確性を高めています。

BEC詐欺の被害者にならないで

BEC詐欺は、金銭目的で弱点を突く手段として、組織に最も大きな損失を与えるサイバー脅威の1つです。毎年、驚くほど多くの企業が、この高度に標的を絞った一見正当に見える脅威の犠牲になっています。被害者の多さは、BECの手法がもたらす不幸な現実を浮き彫りにしていますが、その驚くべき被害者数に加わらずに済む方法があります。この記事で説明した予防策を導入することで、組織、従業員、顧客、パートナーを保護し続けることができます。